Archery è uno strumento per la scansione delle vulnerabilità di rete. In realtà, Archery non si occupa davvero di eseguire la scansione: è più che altro una interfaccia web che riunisce tutti i più famosi scanner in un unico sistema di controllo. Il grande vantaggio è che installando Archery si ottengono di fatto tutti gli altri (come Nessus, OpenVAS, Arachni), ma non è necessario avviarli manualmente uno alla volta: basta ordinare l’inizio della scansione e Archery lancerà ciascuno scanner automaticamente, in modo da poter trovare quante più vulnerabilità possibili e evitare che qualcosa possa sfuggire alla ricerca solo perché ci si è dimenticati di lanciare un qualche scanner.

Archery, vulnerabilità cercasi

È utile per gli amministratori di sistema, ma anche per gli sviluppatori, visto che è possibile dirigere gli scanner affinché puntino su una specifica applicazione, in modo da verificare se il programma che si sta scrivendo sia sufficientemente sicuro.

Dalla propria dashboard, la pagina iniziale dell’interfaccia web, è possibile vedere a colpo d’occhio in che stato si trovi la propria rete, con i grafici che presentano il numero di vulnerabilità scoperte mensilmente per grado (bassa, media, e alta pericolosità). Il grafico generale presenta l’andamento dell’ultimo anno, gli altri grafici quello dell’ultimo mese.

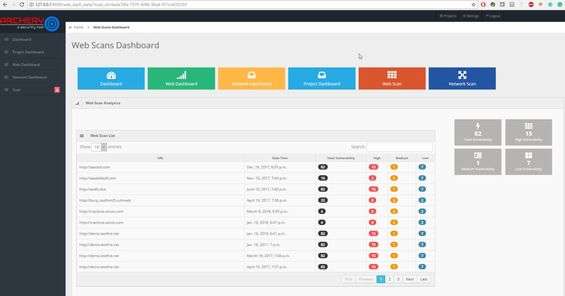

Siccome molti dei servizi che si offrono, sia in una rete locale per i dipendenti che su internet per i propri clienti, sono basati su una interfaccia web, bisogna assicurarsi che non ci siano gravi vulnerabilità. E per farlo basta lanciare una Web Scan, attenendo poi che arrivino i risultati nella Web Dashboard.

Allo stesso modo funziona la scansione delle vulnerabilità di rete. Chiaramente, questo tipo di scansione è più lenta, ma possono essere controllate tutte le proprie reti locali (in caso di subnetting). Vengono usati diversi software di scansione, e i risultati vengono riuniti in un unico report facilmente leggibile, dando priorità alle vulnerabilità più gravi.