Nei film, i pirati informatici vengono raffigurati sempre con un cappuccio in testa, seduti con un notebook sulla panchina di un parco o rintanati in uno scantinato. Ma la realtà è ormai diversa. Oggi esistono PC molto più piccoli e comodi da usare e persino gli smartphone o i tablet possono essere impiegati per compiere azioni illegali. I dispositivi mobile, infatti, non servono soltanto per giocare a Pokémon Go e scattare selfie, sono computer a tutti gli effetti (anche piuttosto potenti) che con app mirate sono in grado di attaccare altri dispositivi.

Esiste una sottile linea di demarcazione tra un esperto di sicurezza informatica e un pirata: fanno più o meno le stesse cose, ma il primo esegue i suoi attacchi per scopo di studio, su dispositivi che gli appartengono o che gestisce, al fine di individuare tempestivamente le vulnerabilità e correre prontamente ai ripari. In pratica, non danneggia altre persone. Ciò significa, però, che entrambi usano gli stessi strumenti: non è raro, infatti, che i pirati ricorrano a tool ideati per il “penetration testing”, concepiti per aiutare gli amministratori di rete a verificare la sicurezza di ciò che hanno costruito. Uno di questi strumenti è sviluppato dall’azienda Zimperium e si chiama zANTI . Si tratta di un’app per Android (richiede i privilegi di root) che contiene strumenti in grado di rubare dati dalle reti Wi-Fi. Con questo tool è possibile utilizzare qualsiasi dispositivo Android per eseguire azioni che normalmente vengono messe in atto con sistemi operativi specifici, come Kali Linux, e ingombranti computer.

Abbiamo testato zANTI nei nostri laboratori per verificare l’effettiva potenzialità di questi strumenti. Il pericolo è notevole: un pirata potrebbe davvero usare zANTI per rubare con facilità file e fotografie altrui, stando semplicemente seduto al tavolino di un bar con il WiFi libero. Zimperium ha però adottato alcune precauzioni, cercando per quanto possibile, di identificare gli utilizzatori dell’applicazione: in questo modo nessuno vorrà davvero usarla per commettere azioni illegali, altrimenti verrebbe individuato e punito legalmente.

In questo articolo presenteremo solo le funzioni più semplici, e comunque a grandi linee, per evitare di rivelare informazioni pericolose. La realtà, però, è che zANTI è una applicazione molto completa, dotata di strumenti avanzati: per utilizzarli, un pirata deve essere abbastanza esperto. Per esempio, l’opzione zPacketEditor dello strumento per il tethering potrebbe permettere a un malintenzionato di vedere non soltanto tutti i pacchetti HTTP, ma anche di modificarli. In questo modo il pirata potrebbe inviare a una vittima qualsiasi codice desideri, sostituendo le pagine Web richieste con altre da lui confezionate, magari farcite di malware. Può anche modificare temporaneamente l’indirizzo MAC del proprio dispositivo, così da rendere più difficile la sua identificazione. E ancora, zANTI permette di abilitare un server Web sullo smartphone che potrebbe essere utilizzato per fornire pagine Web fasulle; questo potrebbe facilitare gli attacchi di phishing: creando sul proprio smartphone un clone della schermata di login di un sito ben protetto come Facebook, il pirata può dirottare tutte le richieste delle vittime verso tale pagina per sottrarre le credenziali di accesso (nomi utenti e password).

Ribadiamo che l’app è stata progettata per gli esperti di sicurezza (e a questi ci rivolgiamo con il presente articolo) e non per i pirati. Ciò significa che non punta sull’anonimato, visto che comunque si suppone che l’app venga utilizzata su reti WiFi e su dispositivi che si è autorizzati a testare. Un pirata potrebbe cercare di scaricare il file di installazione tramite rete Tor e ridurre il numero di permessi che l’app richiede utilizzando uno strumento come Advanced Permission Manager , in modo da non rivelare a Zimperium la propria identità. Ma sarebbe comunque piuttosto facile per un utente esperto individuare il pirata. L’app permette anche di scegliere se inviare le statistiche di utilizzo e i risultati delle scansioni a Zimperium: un malintenzionato può decidere di rinunciare, ma visto che l’app non è open source non si può sapere se sia stato implementato qualche altro metodo per identificare gli utilizzatori dell’applicazione.

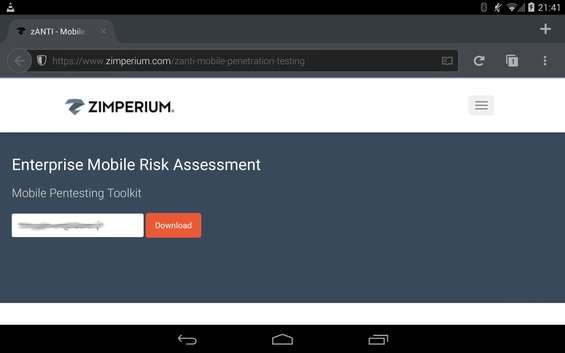

Ammesso quindi di essere amministratori di rete e/o esperti di sicurezza, o curiosi che volgiano testare la sicurezza della propria rete e dei dispositivi di cui si è legittimi proprietari, procediamo con l’analisi del software. Con il browser dello smartphone colleghiamoci al sito di Zimperium . Nella casella di testo inseriamo un nostro indirizzo email valido e premiamo Download .

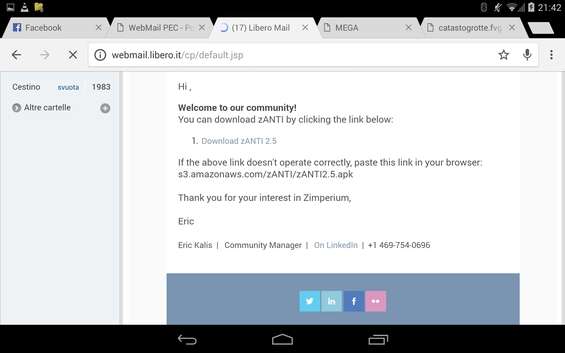

Il download non è automatico: dobbiamo accedere all’account email specificato e aprire il messaggio inviato da Zimperium. In esso si trova il link temporaneo dell’applicazione. Basta cliccarci sopra per scaricarla: serve qualche minuto visto che è molto pesante.

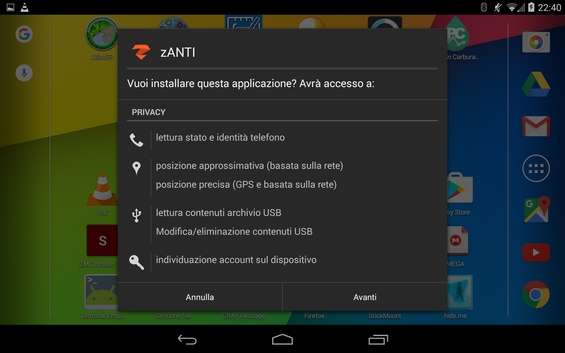

Al termine del download, l’applicazione può essere installata sullo smartphone. L’app è gratuita, ma richiede molti permessi. Al primo avvio, l’app propone l’iscrizione alla rete di Zimperium, in modo da trasmettere anonimamente le informazioni sulla sicurezza. Zimperium, infatti, usa questa app per raccogliere informazioni sulle varie vulnerabilità e sviluppare di conseguenza nuove soluzioni.

Il pericolo dell’ hotspot Android

Qualsiasi dispositivo Linux può diventare un hotspot utilizzando il firewall integrato nel kernel Linux stesso, che è capace di redistribuire le connessioni. Sui sistemi Android è stata implementata una banale procedura, nelle impostazioni di sistema, con un’interfaccia grafica tramite la quale abilitare il tethering per condividere la connessione 3G/LTE con altri dispositivi, utilizzando un cavo USB oppure il WiFi dello smartphone. Naturalmente, se si vuole usare il WiFi, la scheda wireless dello smartphone viene utilizzata non per collegarsi a un router, ma per costituire con essa stessa un router a cui altri dispositivi potranno connettersi. Questo meccanismo è molto utile quando si va in vacanza e si vuole condividere l’abbonamento Internet mobile con il computer. Naturalmente, di solito la persona che possiede lo smartphone e quella che usa il computer sono la stessa, quindi non c’è problema. Ma se lo smartphone è in mano a una persona diversa, questa potrà ovviamente intercettare tutto il traffico Internet del computer, visto che tale dispositivo è connesso proprio allo smartphone tramite WiFi.

Quando ci connettiamo a una rete WiFi non dobbiamo dimenticare che c’è qualcuno che legge tutte le nostre comunicazioni Internet, inclusi i file che scarichiamo e le fotografie. Questo qualcuno è il router della rete cui siamo connessi. Normalmente, i router non leggono davvero le comunicazioni, si limitano a inoltrarle verso i server necessari. Ma se il router viene creato da un pirata (come nel caso di un hotspot), allora egli potrà decidere di scorrere tutte le nostre richieste HTTP e HTTPS per cercare dati personali. Per esempio, se siamo su Facebook e stiamo controllando le nostre foto, il pirata potrà intercettarle e salvarle sul proprio dispositivo. Allo stesso modo, potrà sniffare i file che scarichiamo, inclusi quelli che preleviamo dagli allegati delle email che amici e colleghi ci hanno inviato. Oltre a tutto questo, il malintenzionato può anche vedere la lista di tutti i siti che visitiamo, incluse le password di accesso. A quel punto può rubarci l’identità e collegarsi ai siti Web al posto nostro.

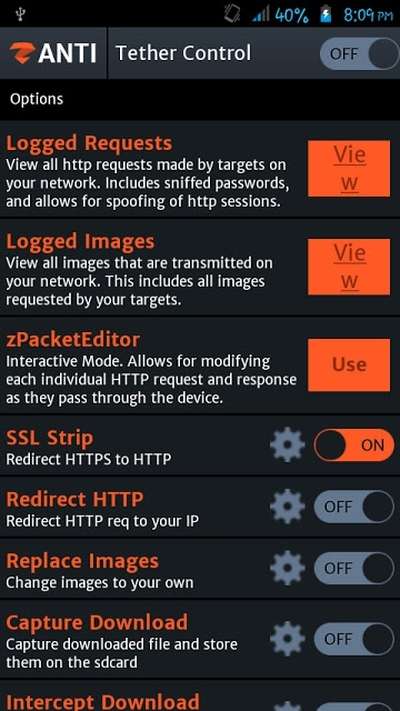

Per realizzare un hotspot apriamo il modulo di zANTI per il tethering . Prima di farlo disabilitiamo il WiFi dello smartphone, così che zANTI abbia il controllo completo sulla scheda wireless e possa creare il punto di accesso. Usiamo altre macchine per connetterci all’hotspot. Il modulo ha una serie di opzioni, che permettono di decidere come agire su ciascuna di esse.

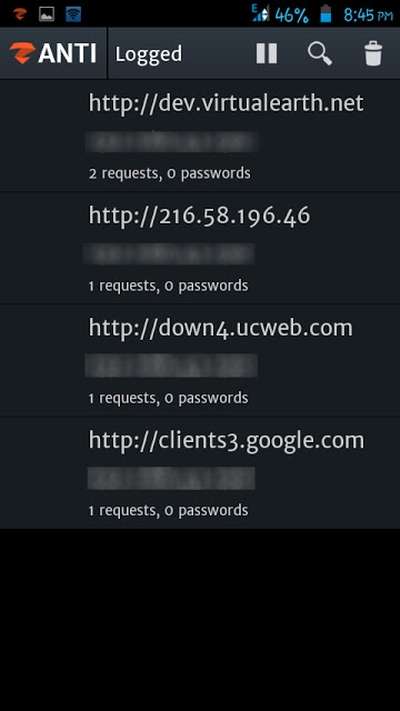

Avviamo il thethering spostando l’interruttore su ON . Potremo vedere tutte le richieste HTTP dei vari computer connessi all’hotspot cliccando sul pulsante della riga Logged Requests . L’app cerca di identificare automaticamente le password contenute nelle varie pagine e per vederle basta toccare il nome di una delle richieste.

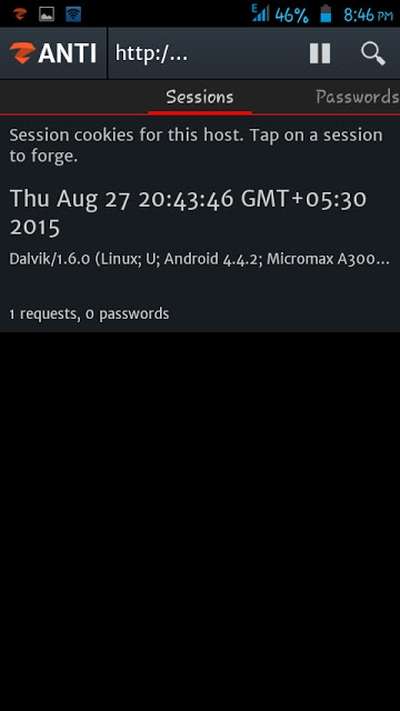

Quando si vedono i dettagli di una sessione (incluso lo user-agent, che identifica browser e sistema operativo della “vittima”), abbiamo la possibilità (con un semplice tap sullo schermo) di dirottare sul nostro smartphone la sessione attuale e dunque visualizzare quello che sta vedendo la macchina vittima sul proprio browser.

L’opzione Logged images , invece, si occupa di intercettare automaticamente tutte le immagini che viaggiano sulla rete del PC target (vittima). Questo naturalmente può includere molte fotografie personali: l’intercettazione delle immagini è uno dei metodi più usati dai pirati per rubare le foto altrui.

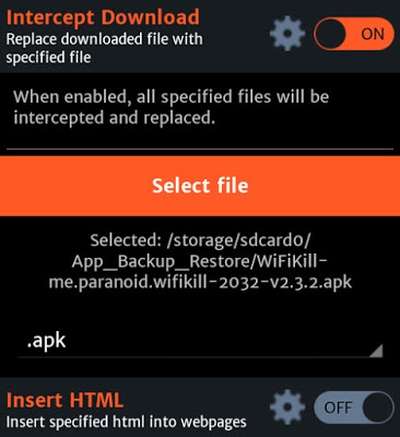

Con la cattura dei download, invece, è possibile ottenere una copia di tutti i file che l’utente scarica dal Web, inclusi documenti privati o segreti. L’app offre anche l’opzione per filtrare i file, invece di scaricarli tutti. Per esempio, si può decidere di prelevare tutti i PDF specificando l’estensione .pdf .

Esiste addirittura l’opzione contraria: intercettare un download e sostituirlo con Intercept download . Con questa pericolosa opzione un pirata potrebbe decidere, per esempio, che ogni volta che la vittima cerca di scaricare un file exe o apk , tale file venga sostituito con un altro, magari un programma realizzato ad hoc per danneggiare ulteriormente la vittima.

I rischi delle reti WIFI pubbliche

In una rete WiFi, ogni dispositivo si identifica, con il router, inviando continuamente dei messaggi di presentazione secondo un protocollo chiamato ARP. Un pirata può, però, entrare in una rete WiFi e inviare falsi messaggi di identificazione fingendo di essere un alto dispositivo. E può anche convincere il computer vittima che lui sia il router della rete. In questo modo, la vittima parlerà con il pirata convinta di essere in contatto con il router, mentre quest’ultimo parlerà con il pirata convinto di dialogare con la vittima. In questo modo il pirata si trova nel mezzo della comunicazione, e può intercettare tutte le informazioni. Anche le reti protette da una chiave di accesso WPA2 non sono immuni a questo tipo di attacchi. Questo perché se la rete è pubblica è ovvio che il pirata conosca la password con cui vengono crittografate tutte le comunicazioni. Le uniche reti immuni alle intercettazione sono quelle basate sui certificati (per esempio RADIUS), perché in esse ogni dispositivo si colleghi al router con una chiave crittografica diversa.

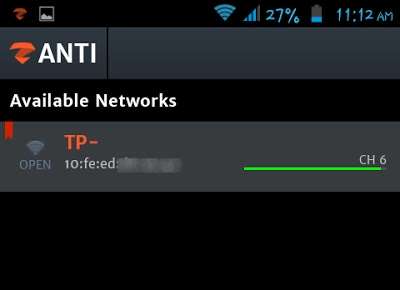

Mostriamo quindi, per sommi capi, come avviane questo genere di attacco. Il pirata deve prima inserirsi come un utente qualsiasi in una rete WiFi. Tramite l’app provvede a ottenere l’elenco delle reti disponibili, eseguendo la connessione (inserendo la password se necessario). Naturalmente, i pirati scelgono sempre reti molto affollate, come quelle dei WiFi liberi nei luoghi pubblici.

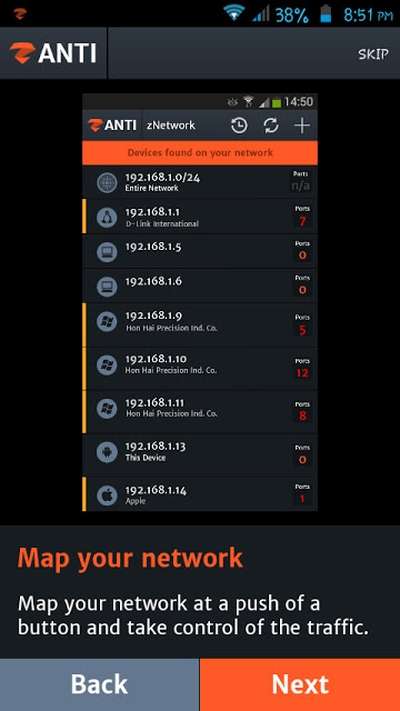

L’app permette, in fase di connessione, l’esecuzione di una scansione della rete. È praticamente quello che i pirati fanno da sempre con il programma Nmap, ma zANTI permette di farlo dallo smartphone. Il malintenzionato può quindi ottenere un elenco di tutti i dispositivi connessi alla rete, e anche informazioni utili su di essi, come il sistema operativo utilizzato.

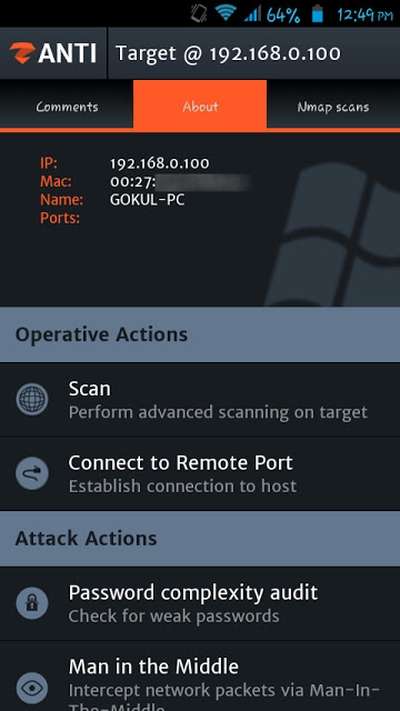

Scegliendo uno dei dispositivi della rete, vengono offerte varie opzioni: la più interessante è Man In The Middle . Questa opzione si preoccupa di eseguire automaticamente la procedura di spoofing ARP per dirottare tutto il traffico della vittima al pirata. Tutto ciò che si deve fare è toccare l’apposito pulsante.

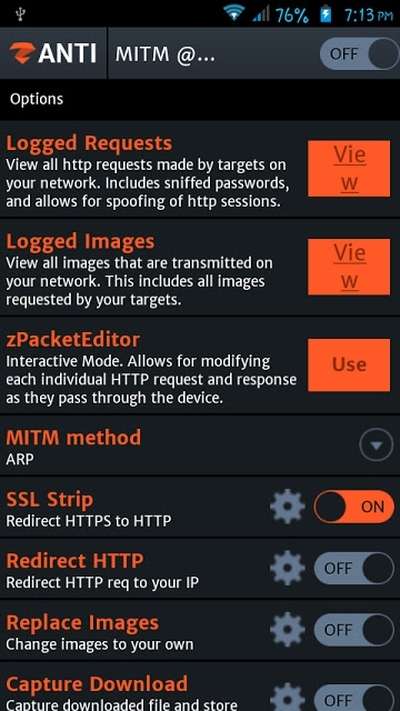

Le opzioni del MITM (acronimo di Man In The Middle), sono praticamente le stesse dell’attacco eseguito con il tethering. Il pirata abilita l’opzione SSL Strip , in modo che le connessioni crittografate HTTPS vengano tradotte in connessioni non crittografate HTTP, e il loro contenuto sia dunque leggibile.

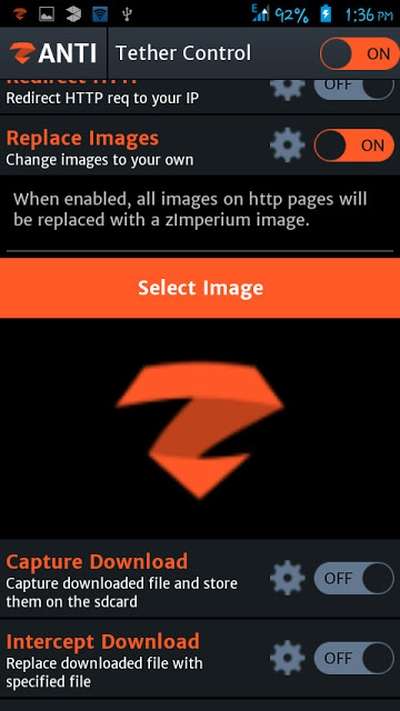

Tra le opzioni interessanti vi è Replace images , ovvero l’analogo per immagini dell’opzione Intercept download. Questa opzione consente al pirata di sostituire automaticamente tutte le immagini che la vittima sta scaricando con un’immagine scelta dal pirata stesso. Questa opzione permette più che altro di inviare un messaggio alla vittima per farle capire di essere stata crackata.

Una delle opzioni più utili in assoluto è Insert HTML . Questa opzione aggiunge automaticamente un codice HTML a tutte le pagine Web che la vittima visita. Il fatto è che si può anche indicare del codice Javascript, quindi il pirata può riuscire ad eseguire del codice malevolo invisibile ogni volta che la vittima visita un sito Web, e magari ottenere il controllo del computer attaccato.

In pratica, evitiamo di connetterci alle reti WiFi pubbliche, ma anche ad eventuali reti WiFi non protette che troviamo in giro per la città. Potrebbero essere delle esche create dai pirati per sottrarci dati sensibili.

Chi vuole approfondire il discorso può dare un’occhiata al canale Vimeo di Zimperium che offre filmati in cui viene spiegato non solo il funzionamento di zANTI, ma anche le possibilità per difendersi dagli attacchi condotti tramite questa app.