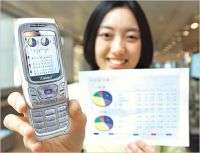

Seoul (Corea del Sud) – Samsung ha tirato fuori dal proprio cilindro hi-tech due nuovi telefonini tuttofare che, grazie ad una funzionalità chiamata file viewer , sono in grado di gestire nativamente un’ampia gamma di formati di file e documenti.

L’SPH-V6500 e l’SCH-V650, questi i due nuovi modelli di telefono cellulare, possono visualizzare i documenti generati con MS Office (Word ed Excel) e Adobe Acrobat (PDF), aprire i file di testo e riprodurre contenuti in Flash. Inoltre, come altri videofonini, supportano i file JPEG e i video MPEG4.

Tra le applicazioni fornite da Samsung insieme ai due cellulari ce n’è una che permette di controllare da remoto vari dispositivi che utilizzano gli infrarossi, come TV, VCR, stereo, condizionatori, console, ecc. L’SPH-V6500 è poi dotato della tecnologia K-Ways, una sorta di global positioning system (GPS) che permette agli utenti di usufruire di servizi basati sulla localizzazione.

Tra le applicazioni fornite da Samsung insieme ai due cellulari ce n’è una che permette di controllare da remoto vari dispositivi che utilizzano gli infrarossi, come TV, VCR, stereo, condizionatori, console, ecc. L’SPH-V6500 è poi dotato della tecnologia K-Ways, una sorta di global positioning system (GPS) che permette agli utenti di usufruire di servizi basati sulla localizzazione.

Entrambi i videofonini sono dotati di un ampio display da 16 milioni di colori e di una fotocamera da 1,3 megapixel. Il loro prezzo, sul mercato coreano, è di poco inferiore ai 600 dollari.