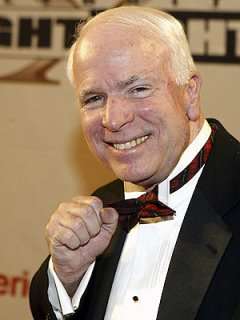

Resta scettico, ma riconosce l’impatto sui cittadini dei media online: John McCain, che si contenderà con l’ efficace comunicatore Barack Obama il ruolo di presidente degli States, si arrenderà ai tempi e imparerà a maneggiare il computer.

Lo ha annunciato in un’ intervista rilasciata al New York Times : ha confessato di affidarsi alla moglie, alla fedele segretaria, ai suoi collaboratori per rintracciare online informazioni e distillare l’umore dei cittadini della rete, ha ammesso di non aver mai imparato a usare Internet. “Lo fanno loro per me – spiega – Sto imparando ad andare online da solo, riuscirò molto presto a fare tutto da solo”.

Lo ha annunciato in un’ intervista rilasciata al New York Times : ha confessato di affidarsi alla moglie, alla fedele segretaria, ai suoi collaboratori per rintracciare online informazioni e distillare l’umore dei cittadini della rete, ha ammesso di non aver mai imparato a usare Internet. “Lo fanno loro per me – spiega – Sto imparando ad andare online da solo, riuscirò molto presto a fare tutto da solo”.

Sarà un addestramento intenso quello di McCain, che ammette senza alcuna remora di non usare l’email: “Non ho mai sentito il bisogno di mandare email”. Non ambisce a condurre campagne elettorali online, non ambisce a conquistare i cittadini della rete sfoderando mashup o gestendo conversazioni con gli elettori, ma ammette che “viviamo in una situazione in cui ciascuna parola è monitorata, tutti i commenti sono commentati e analizzati per valutarne l’impatto: dobbiamo sfamare la bestia, gli show alla tv via cavo, l’istantaneità delle news sui blog e tutta quella roba”.

Non si lamenta McCain, non punta il dito contro la tecnologia e contro l’uso che se ne fa, non fa grandi promesse: “Non diventerò un grande comunicatore, non mi aspetto di creare un mio blog. Ma mi informatizzerò abbastanza da ottenere online le informazioni di cui ho bisogno”. ( G.B. )

( fonte immagine )