Nomx , il dispositivo che dovrebbe essere in grado di garantire la sicurezza e la privacy delle nostre email tramite l’uso del “protocollo di comunicazione più sicuro al mondo”, potrebbe non essere poi così sicuro . Poco più di un mese fa, il ricercatore di sicurezza britannico Scott Helme è entrato in possesso di un Nomx per testarne la sicurezza e i risultati delle sue analisi sono stati tutt’altro che incoraggianti.

È bastato aprire il dispositivo per rivelare come il sistema fosse basato su un Raspberry Pi , dal quale Helme è riuscito ad eseguire un dump della scheda di memoria e reimpostare la password di root in maniera estremamente facile: rimuovendola e collegandola al proprio computer.

Ulteriori analisi hanno mostrato poi come il parco software installato sul dispositivo (commercializzato nel 2017) fosse già obsoleto in termini di sicurezza, in quanto alcune versioni risalivano addirittura all’ormai lontano 2012:

– Raspbian GNU/Linux 7 (wheezy) del 7 maggio 2015;

– nginx/1.2.1 del 5 giugno 2012;

– PHP 5.4.45-0+deb7u5 del 3 settembre 2015;

– OpenSSL 1.0.1t del 3 maggio 2016;

– Dovecot 2.1.7 del 29 maggio 2012;

– Postfix 2.9.6 del 4 febbraio 2013;

– MySQL Ver 14.14 Distrib 5.5.52 del 6 settembre 2016.

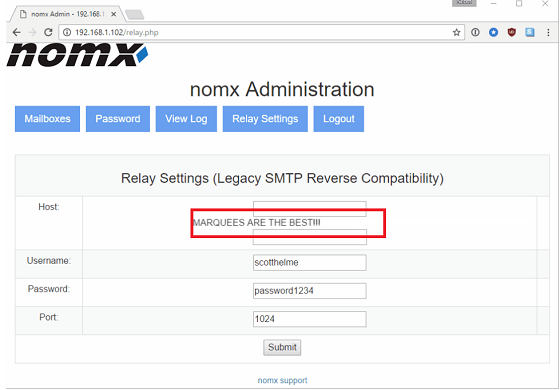

Passando alle problematiche evidenziate da Helme all’interno del codice sorgente della Web application, tra le altre (pubblicate a fondo pagina del suo articolo) saltano all’occhio diverse vulnerabilità di cross site scripting (XSS) e cross site request forgery (CSRF) tramite le quali sarebbe possibile creare un account amministrativo addizionale e per cui Scott ha provveduto a realizzare un exploit da sottoporre come Proof of Concept ai tecnici Nomx: a detta di Helme, il codice sarebbe pieno di cattivi esempi su come implementare le cose e denoterebbe una scarsa attenzione alla sicurezza da parte di chi lo ha sviluppato.

La risposta dell’azienda non si è fatta attendere, anche perché Helme li aveva avvisati che la BBC avrebbe realizzato un servizio speciale sulla faccenda: con un comunicato al vetriolo sul proprio sito Web, Nomx ha cercato di smontare punto per punto la tesi accusatoria del ricercatore sottolineando dettagli a suo avviso importanti, come il fatto che il dispositivo testato non fosse uno di quelli attualmente in commercio (dichiarazione poi smentita dal reporter della BBC) e che le vulnerabilità fossero sfruttabili esclusivamente previa disponibilità di accesso fisico al dispositivo, in quanto l’attacco sarebbe unico per ciascuno di essi . Proseguendo nella propria difesa, Nomx ha evidenziato anche come l’attacco richiedesse ben più dei pochi minuti dichiarati da Helme e che sebbene lui e i suoi colleghi avessero accettato di ripetere i test in condizioni fair , i ricercatori non sono stati in grado di compromettere il dispositivo fornito da Nomx, ritirandosi addirittura all’ultimo secondo dalla “sfida”.

Insicuro o no, un appunto si potrebbe fare a Nomx circa la tempistica e la gestione del processo di disclosure, come riportato da Helme al termine del suo articolo .

Niccolò Castoldi