Gli attacchi ClickFix sono l’ultima “moda” dei cybercriminali (possono usare anche tool specifici), in quanto non vengono rilevati dagli antivirus (gli ignari utenti eseguono azioni apparentemente innocue). Una nuova campagna, recentemente individuata dai ricercatori di Securonix, sfrutta la nota schermata blu della morte (BSOD) di Windows per distribuire malware.

Da Booking.com al BSOD

La nuova campagna di ingegneria sociale prende di mira soprattutto il settore alberghiero in Europa. L’attacco inizia con l’invio di una email che sembra arrivare da Booking.com. Si tratta di una presunta cancellazione della prenotazione da parte di un cliente. La somma elevata (oltre 1.000 euro) crea un senso di urgenza, quindi l’ignara vittima non si accorge che il dominio del sito (aperto dopo il clic sul pulsante) è diverso da quello ufficiale.

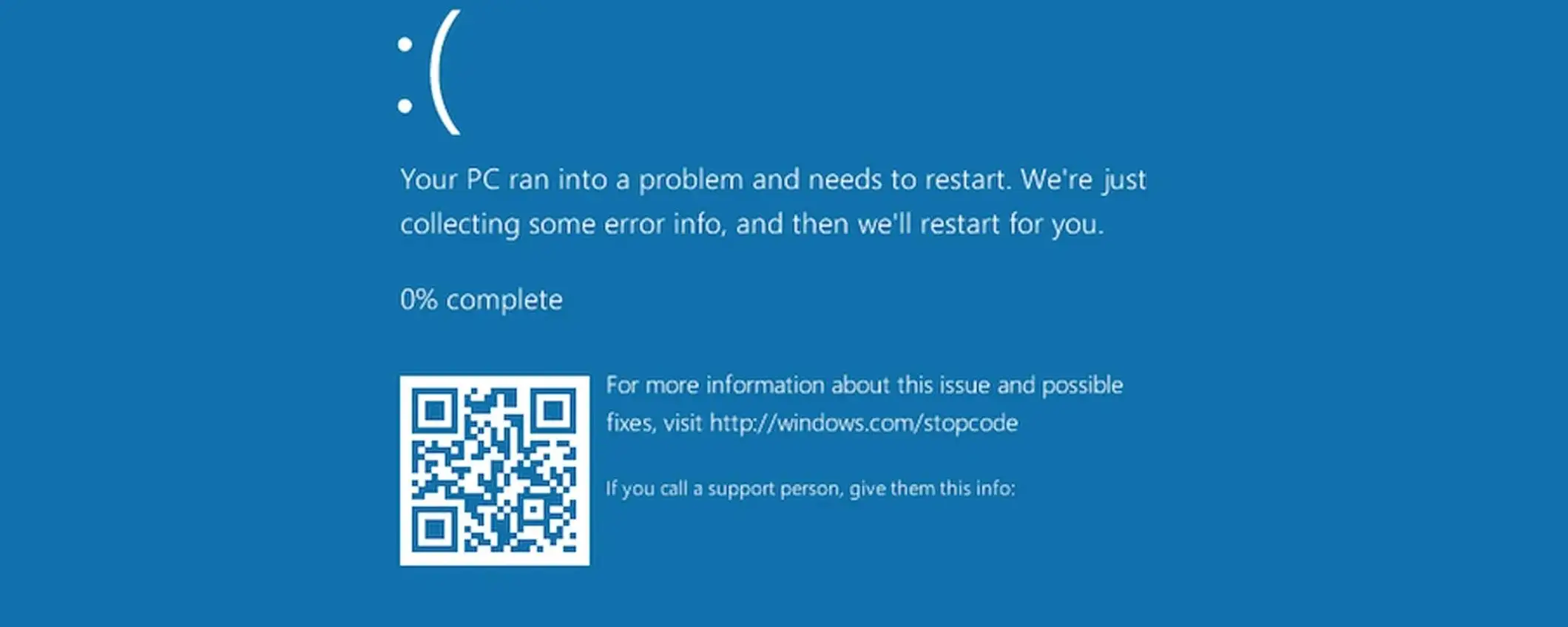

La pagina utilizza colori, logo e caratteri identici a quelli di Booking.com. Nel codice HTML è presente uno script JavaScript che visualizza un falso errore di caricamento (Loading is taking too long) con un pulsante Refresh Page. Quando viene cliccato sul pulsante appare il noto BSOD (Blue Screen Of Death) di Windows.

Ovviamente non si tratta della vera schermata blu della morte, quindi è sufficiente chiudere il browser. Gli utenti meno esperti cadono nella trappola e seguono le istruzioni mostrate. Aprono quindi la finestra Esegui e copiano un comando dagli appunti (clipboard) con la combinazione Ctrl+V.

Premendo Invio viene eseguito un comando PowerShell che apre la vera pagina di login su Booking.com, mentre in background viene scaricato un progetto .NET, successivamente compilato con MSBuild.exe (se presente sul computer). Vengono quindi aggiunte esclusioni a Windows Defender e ottenuto i diritti di amministratore tramite Controllo account utente.

Lo step finale prevede il download di un file eseguibile, ovvero di DCRat, un RAT (Remote Access Trojan) che consente ai cybercriminali di eseguire azioni sul computer della vittima. Può anche registrare i tasti premuti (keylogging) e installare un miner di criptovalute.