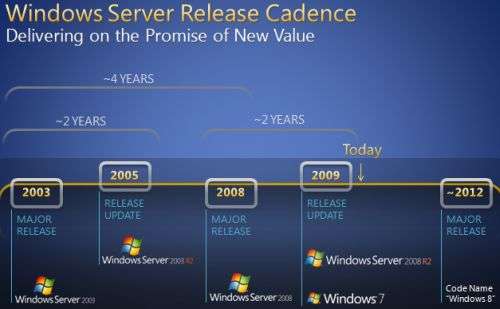

A parte la fine del mondo , il 2012 potrebbe riservare un altro evento di un certo rilievo: il lancio della prossima major release di Windows. A suggerirlo è stata la stessa Microsoft in una recente slide (v. sotto) sulla roadmap di Windows Server: qui il successore dell’attuale Windows Server 2008 viene collocato approssimativamente nel 2012, e indicato con il nome in codice di Windows 8 .

Per la verità la slide, mostrata la scorsa settimana presso la Professional Developers Conference di Los Angeles, non aggiunge nulla di nuovo a quanto già rivelato lo scorso agosto da una copia praticamente identica del documento, in quel caso in lingua italiana. Ma se all’epoca c’era chi aveva espresso qualche dubbio sull’autenticità di quell’immagine, la versione più recente della slide ha origini incontrovertibili.

La presentazione di BigM si riferisce espressamente a Windows Server, ma è lecito pensare che la roadmap della versione client sarà sostanzialmente la medesima: con Windows Vista e Server 2008 Microsoft ha unificato la base di codice delle sue due differenti incarnazioni di Windows, e oggi più che mai lo sviluppo di una è strettamente vincolata allo sviluppo dell’altra.

Come fa notare la giornalista statunitense Ina Fried, un lancio fra circa 3 anni si accorda con il recente obiettivo di Microsoft di rilasciare due minor release di Windows Server ogni due anni circa e una major release ogni quattro anni. A tal proposito va ricordato come l’attuale Windows Server 2008 R2 venga considerata da BigM una minor release, mentre il futuro Windows 8 una major release.

Alessandro Del Rosso