Nell’aprile dello scorso anno, tre ricercatori dell’Università del Salento hanno pubblicato l’articolo intitolato Browser-in-the-Middle (BitM) Attack, gettando un’ombra sulla presunta inviolabilità dell’autenticazione a due fattori. Lo studio dimostra come sia possibile, per un malintenzionato, bucare quello che di fatto è ritenuto il sistema di protezione degli account al momento più sicuro.

L’attacco che buca l’autenticazione a due fattori

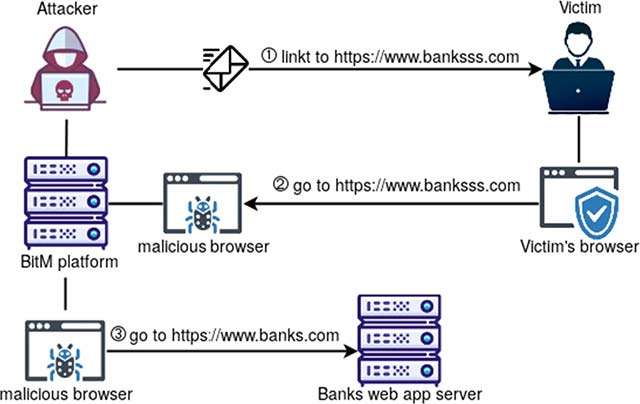

Il funzionamento è ben illustrato nello schema qui sotto. Prende il via con l’invito a visitare un sito esterno, tramite link, proprio come avviene nel phishing, ma con una differenza sostanziale. Anziché indirizzare la vittima verso una risorsa malevola, all’interno del browser dell’utente ne viene mostrato un altro gestito dal criminale, che a sua volta raccoglie le credenziali trasmesse e le inserisce nel portale autentico, come quello di un istituto bancario, un exchange di criptovalute o un servizio online.

Il messaggio che avvisa della possibilità di attivare la nuova interfaccia di Gmail (fonte: Springer)

Sullo schermo del malcapitato compare dunque la risorsa vera e propria, non una sua copia contraffatta. Chi esegue l’attacco Browser-in-the-Middle ha la possibilità di manipolare i dati prima che la loro trasmissione arrivi concretamente a destinazione. Cosa si può fare, in questo modo? Alterare le coordinate alle quali spedire un bonifico, accreditandolo sul proprio IBAN, solo per fare un esempio.

Il plagio di mr.d0x

La ricerca, già di per sé molto interessante, è stata ripresa in questi giorni dalla redazione di Repubblica. Il motivo? Un paio di mesi fa, in febbraio, l’account Twitter mr.d0x ha pubblicato un post rivendicando la scoperta. Insomma, un vero e proprio caso di plagio. Queste le parole del Franco Tommasi, tra gli autori dell’articolo originale.

Abbiamo cercato garbatamente di fargli presente il suo errore via Twitter (apparentemente l’unico modo di comunicare con questo sconosciuto), ma lui ha risposto bloccando il nostro account.

Steal Credentials & Bypass 2FA Using noVNChttps://t.co/MUOEtUaKvH pic.twitter.com/V5dU5NKyiZ

— mr.d0x (@mrd0x) February 19, 2022

Quali contromisure?

Tornando all’attacco in sé, i tre ricercatori italiani hanno dichiarato di aver reso nota la dinamica a tutti i principali sviluppatori di browser (Google, Apple, Mozilla ecc.), senza però che questi potessero porre rimedio a quello che a tutti gli effetti può essere definito un punto debole dei software. Il metodo risulta ancora oggi funzionante. L’unico modo per arginare il problema sembra essere quello che passa dall’innalzare difese efficaci contro il phishing, ma come ben sa chi segue questo ambito, a ogni tentativo di evolvere filtri e protezioni rispondono i cybercriminali escogitando un sistema ancora più complesso da smascherare.