I ricercatori di ESET hanno individuato un nuovo ransomware che aggira la protezione Secure Boot, sfruttando una vulnerabilità del 2024. Come si deduce dal nome HybridPetya, il malware eredita alcune caratteristiche dai famigerati Petya (ransomware) e NotPetya (wiper) del 2016 e 2017. Al momento è ancora in sviluppo, ma potrebbe essere sfruttato per futuri attacchi.

Descrizione di HybridPetya

Un campione di HybridPetya è stato trovato da ricercatori su VirusTotal a fine luglio. Analizzando il codice sono state rilevate alcune similitudini con Petya e NotPetya, come lo stile visuale e la catena di attacco, ma il nuovo ransomware può infettare i sistemi basati su UEFI installando applicazioni nella partizione EFI e aggirando la protezione Secure Boot attraverso la vulnerabilità CVE-2024-7344.

All’avvio, HybridPetya verifica se viene usato UEFI con partizionamento GPT e installa un bootkit nella partizione EFI che include diversi file, tra cui un bootloader modificato vulnerabile (reloader.efi). Quello originale (bootmgfw.efi) viene salvato con estensione .old per consentire il ripristino se la vittima paga il riscatto.

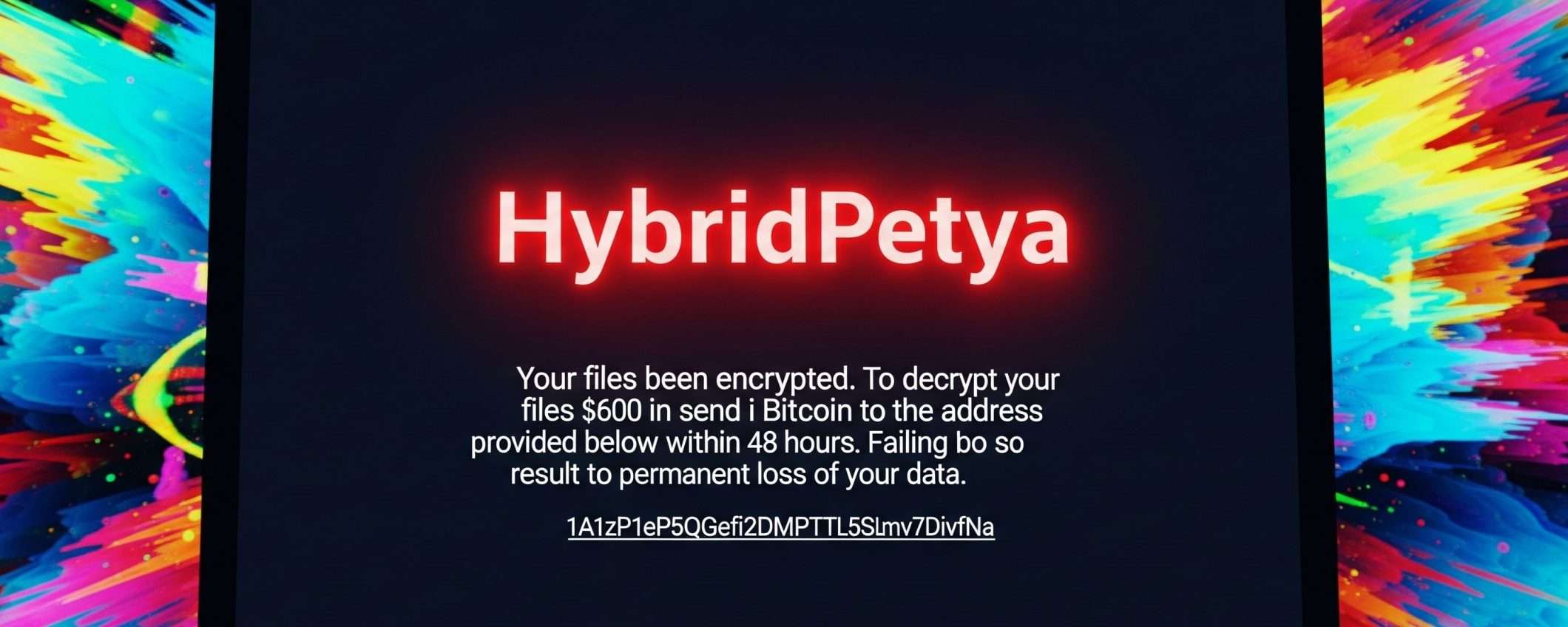

Il malware causa successivamente il crash del sistema operativo e il riavvio forzato. Viene così eseguito il bootkit e avviata la cifratura della MFT (Master File Table) e di tutti i settori del disco, mentre l’utente vede una falsa schermata di CHKDSK. Al termine viene nuovamente riavviato il computer e mostrato il messaggio che spiega come pagare il riscatto di 1.000 dollari in Bitcoin.

Dopo il pagamento, i cybercriminali forniranno la chiave per decifrare il disco e ripristinare il bootloader originale. La patch per la vulnerabilità CVE-2024-7344 è stata rilasciata da Microsoft a gennaio 2025, quindi i sistemi Windows dovrebbe essere protetti. La prevenzione migliore in caso di attacco ransomware è creare backup frequenti offline.