Seoul – Le applicazioni mobili sono sempre più affamate di memoria, e i produttori di chip flash fanno a gara per fornire memorie sempre più capienti. Tra gli sprinter di questo mercato c’è Samsung , che in questi giorni ha iniziato a distribuire campioni di chip flash da 8 GB.

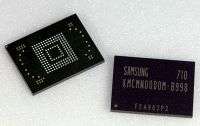

I nuovi chip, della famiglia moviNAND, sono composti da quattro moduli di memoria NAND flash con densità di 16 Gbit , ed integrano un controller per schede MultiMediaCard (MMC) ad alta velocità. Samsung sostiene che una memory card da 8 GB può contenere fino a 2mila canzoni, 225 minuti di video in qualità DVD o, in alternativa, la mappa e i relativi punti d’interesse dell’intero mondo occidentale…

Il produttore coreano ha spiegato che i suoi chip sono sufficientemente piccoli da poter essere integrati direttamente all’interno dei telefoni cellulari . Grazie all’adozione di moduli flash da 50 nanometri , Samsung sostiene di essere riuscita a ridurre le dimensioni dei nuovi chip del 10-20% rispetto ai predecessori. Quest’ultima generazione di memorie moviNAND è inoltre in grado di elaborare i dati ad una velocità di 52 MB al secondo .

Il produttore coreano ha spiegato che i suoi chip sono sufficientemente piccoli da poter essere integrati direttamente all’interno dei telefoni cellulari . Grazie all’adozione di moduli flash da 50 nanometri , Samsung sostiene di essere riuscita a ridurre le dimensioni dei nuovi chip del 10-20% rispetto ai predecessori. Quest’ultima generazione di memorie moviNAND è inoltre in grado di elaborare i dati ad una velocità di 52 MB al secondo .

La produzione in volumi dei nuovi chip moviNAND da 8 GB è prevista per il secondo trimestre dell’anno.

Negli scorsi giorni SanDisk ha invece annunciato due nuovi modelli di schede SDHC : una Extreme III da 4 GB e una Ultra II da 8 GB. La prima è in grado di raggiungere velocità di 20 MB al secondo in lettura/scrittura, l’altra di 10 Mbps in lettura e 9 Mbps in scrittura. Entrambe arriveranno sul mercato nei prossimi due mesi ad un prezzo di 106 euro per la versione da 4 GB e di 145 euro per la versione da 8 GB. In questo stesso periodo verrà introdotta anche una Memory Stick PRO Duo da 4 GB con transfer rate di 18 MB/s e prezzo di 137 euro.