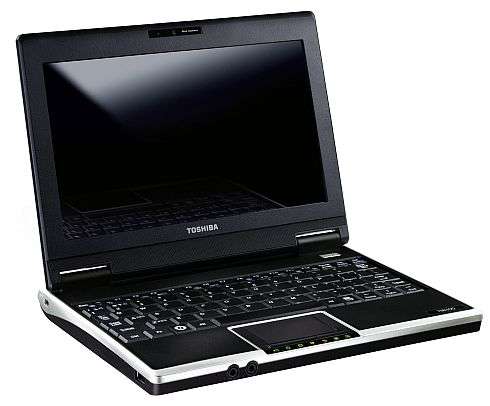

Dopo le indiscrezioni degli scorsi giorni, Toshiba ha ufficialmente presentato al mondo il suo primo netbook, l’NB100. Si tratta di un modello con schermo da 8,9 pollici che si pone come diretto rivale degli Eee PC serie 900 di Asus , e che corteggia sia gli utenti business che quelli consumer.

“Questo è il momento migliore per entrare nel mercato dei netbook. Secondo gli analisti, infatti, è prevista una forte crescita del settore nei prossimi 3-4 anni”, ha dichiarato Thomas Teckentrup, general manager di Toshiba Computer Systems Division Europe.

“Questo è il momento migliore per entrare nel mercato dei netbook. Secondo gli analisti, infatti, è prevista una forte crescita del settore nei prossimi 3-4 anni”, ha dichiarato Thomas Teckentrup, general manager di Toshiba Computer Systems Division Europe.

Le specifiche ufficiali dell’NB100 parlano di un display da 8,9 pollici con risoluzione di 1024 x 600 punti (WSVGA) e retro-illuminazione LED; una CPU Intel Atom a 1,6 GHz; chipset Intel Mobile 945 Express GSE core grafico integrato GMA 950; modulo WiFi e Bluetooth 2.0 con EDR, interfaccia di rete Fast Ethernet; tre porte USB con funzione sleep and charge; e lettore di schede SD/MMC.

Toshiba non ha specificato né l’ammontare di RAM né quale sarà il dispositivo di storage integrato nei propri netbook. Se si deve dar credito alle indiscrezioni, la RAM sarà di 1 GB e il disco di tipo magnetico, con capacità di 120 GB. Non è però escluso che il colosso giapponese possa commercializzare configurazioni differenti, magari dotate di 2 GB di RAM e dischi a stato solido.

NB100 sarà venduto sia in una versione con Windows XP Home che in una con Ubuntu Linux , quest’ultima identica alla prima tranne per l’assenza del modulo Bluetooth. Da sottolineare il fatto che Toshiba è tra i primi produttori di netbook ad abbracciare la giovane interfaccia Remix di Canonical , sviluppata appositamente per i portatili con schermi fino a 10 pollici. I possessori di Eee PC possono già sperimentare quest’interfaccia scaricando Ubuntu Eee , testata anche da Punto Informatico nella recente prova dell’ Eee PC 940HD .

Il portatilino di Toshiba ha un design particolarmente ricercato, che strizza palesemente l’occhio ai professionisti. Non manca però di corteggiare anche gli utenti consumer e gli studenti, a cui fornisce la possibilità di cambiare le cover .

“Toshiba NB100 può essere utilizzato come dispositivo secondario dai mobile worker, che cercano un prodotto leggero da portare con sé in alcune occasioni”, si legge in un comunicato di Toshiba. “Per comodità o sicurezza, alcuni utenti preferiscono lasciare in ufficio il proprio notebook e accedere ai propri dati attraverso un dispositivo leggero e facilmente trasportabile. Per questo, NB100 di Toshiba è la soluzione perfetta”.

NB100 sarà introdotto sui mercati europei il prossimo ottobre ad un prezzo che, seppure ancora non rivelato, dovrebbe posizionarsi nella fascia compresa fra i 300 e i 400 euro.