Alcuni sistemi per la smart home permettono di controllare tutti i dispositivi attraverso un hub, come quello prodotto da Aeotec per la piattaforma SmartThings di Samsung. I ricercatori della University of Georgia hanno sviluppato un sistema, denominato ChatterHub, che permette di intercettare le comunicazioni e disattivare i dispositivi.

Non è necessario decifrare l’informazione

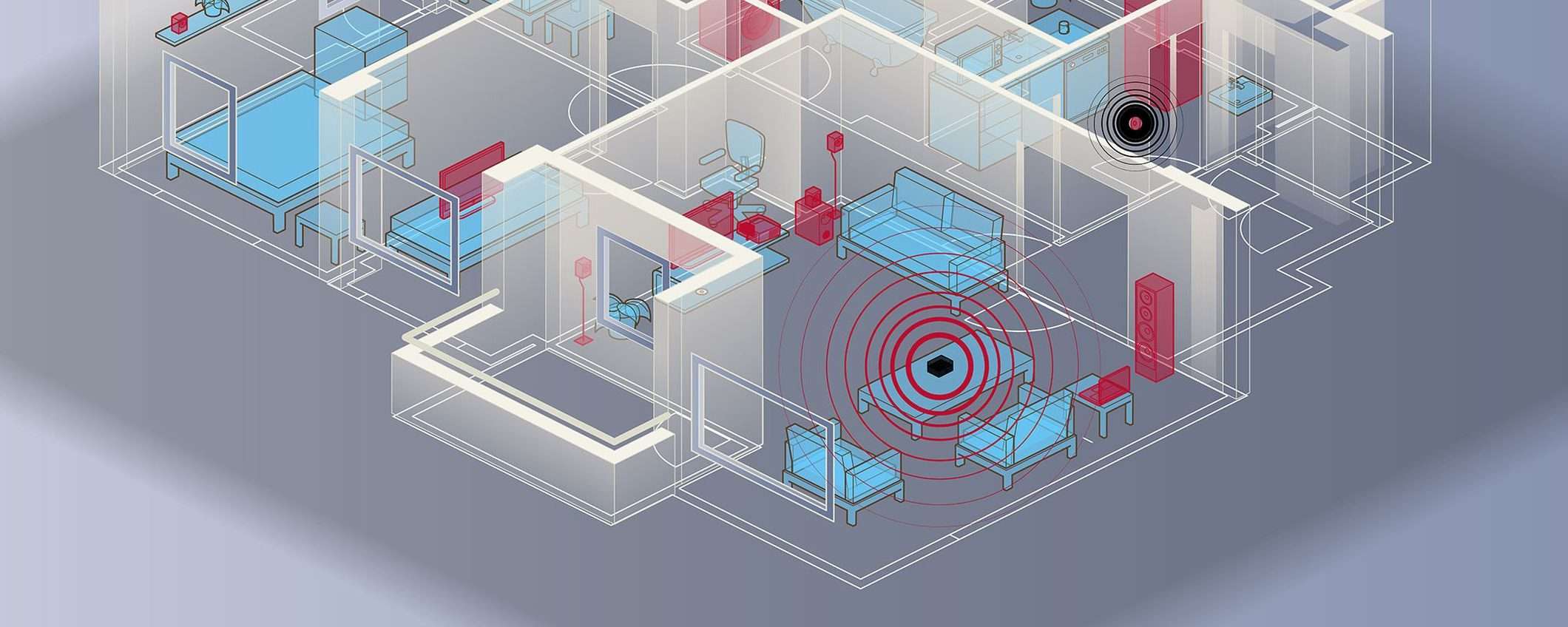

Milioni di persone utilizzano almeno un dispositivo smart (tra i più diffusi ci sono lampadine, prese e termostati) nelle abitazioni. Per accedere la luce o regolare la temperatura è sufficiente un tocco sull’app. Secondo i ricercatori dalla University of Georgia, questa semplicità comporta un costo in termini di sicurezza e privacy. Il team guidato dal professore Kyu Lee ha realizzato il sistema ChatterHub che può rilevare le attività eseguite dai dispositivi attraverso l’analisi del traffico da e verso lo smart hub (Zigbee o Z-wave), al quale sono collegati.

Le comunicazioni tra hub e dispositivi sono cifrate, ma non è necessario decifrarle per individuare il tipo di segnale inviato o ricevuto. I ricercatori hanno ottenuto una percentuale di successo vicina al 90%. Sfruttando tecniche di machine learning è possibile classificare gli eventi e lo stato dei dispositivi.

Una serratura smart, ad esempio, invia uno specifico segnale all’hub per indicare che è stata chiusa. Questo stato può essere rilevato attraverso la dimensione e il timing dei pacchetti di dati. Inviando pacchetti “spazzatura” alla serratura smart è possibile causare un malfunzionamento. L’app confermerà la chiusura, ma la porta è rimasta aperta.

I ricercatori consigliano ai produttori di usare la tecnica del “packet padding” per portare i pacchetti alla stessa lunghezza. Ciò impedisce di rilevare il tipo di attività. In alternativa è possibile iniettare pacchetti casuali per nascondere le informazioni utili. Gli utenti devono invece attivare il firewall nel router, scegliere password robuste e installare l’ultima versione del firmware dei dispositivi.