Le infinite possibilità del Web e i social network hanno portato le persone a restare costantemente connesse alla rete, aumentando in questo modo il rischio di furto dell’identità digitale.

In questi giorni è aumentato il livello di polemica sull’intenzione da parte del Governo Meloni di eliminare lo SPID, ossia l’identità digitale dei cittadini italiani.

I furti di identità consentono agli aggressori di ottenere informazioni in maniera illecita, le quali vengono poi utilizzate per compiere dei reati, non soltanto a livello patrimoniale, ma anche per diffamare o minacciare.

Come difendersi dal furto dell’identità digitale?

Diciamo subito che il furto dell’identità digitale è un reato, stabilito dal Codice penale con due ipotesi:

- reato di sostituzione di persona (articolo 494 del Codice penale);

- reato di frode informatica (articolo 640 ter comma 3 del Codice penale).

Nel primo caso, il reato viene compiuto da chi si sostituisce a un altro individuo in maniera celata e illegittima per tornaconto personale o per compiere un’azione truffaldina.

Nel secondo caso il reato viene compiuto da coloro che si appropriano dell’identità digitale di un altro individuo su Internet.

Come è possibile difendersi in quest’ultimo caso? Ci sono due strade da percorrere:

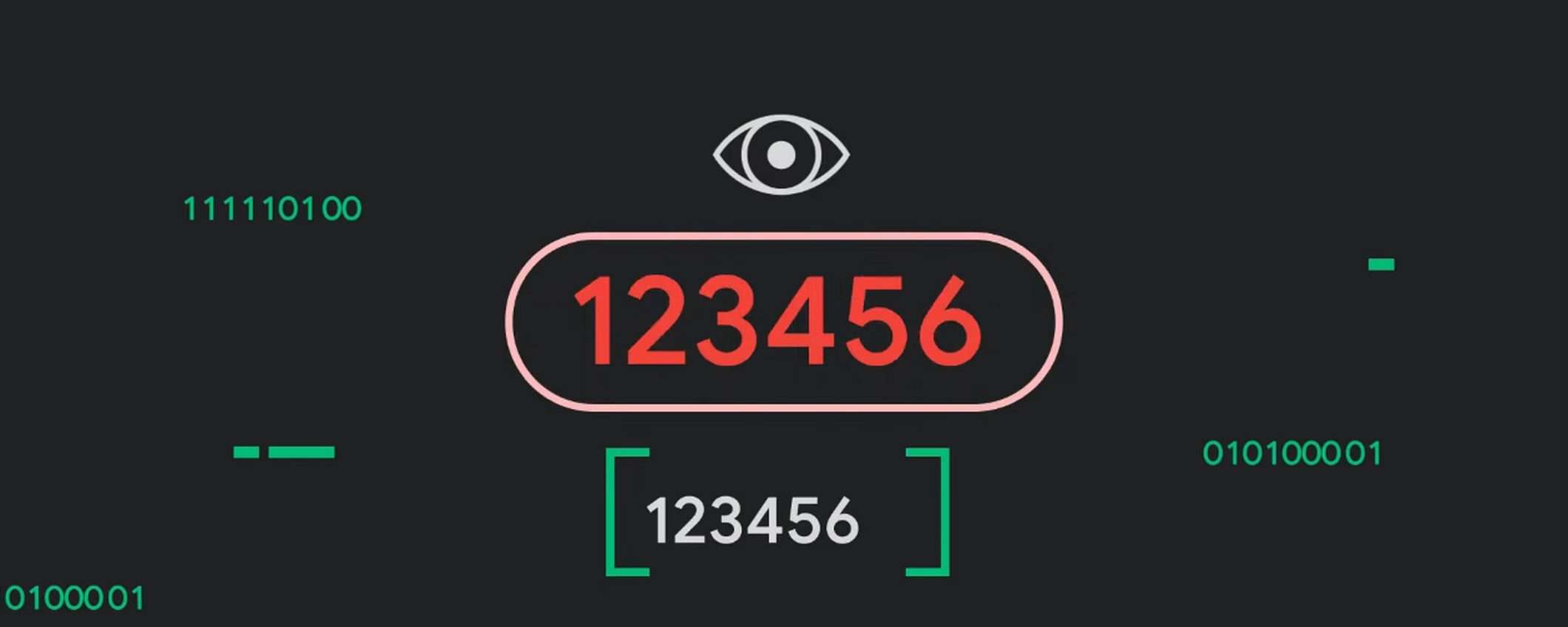

- usare una password molto complessa, possibilmente di 12 caratteri composti da lettere maiuscole e minuscole, numeri e simboli;

- avvalersi di un servizio di password manager come NordPass per proteggere le credenziali di accesso.

I furti di identità si verificano soprattutto sui social network, in quanto è più facile reperire foto oppure aprire un account usando nome e cognome fasulli.

Acquistando il servizio NordPass in questa pagina, la possibilità del furto della propria identità digitale è uguale a zero.

Inoltre, con NordPass si possono mettere al sicuro in un vault crittografato e protetto da un master password i dati di accesso al conto bancario, alla carta di pagamento, agli indirizzi email e ai siti di e-commerce.

L’alto livello di protezione è garantito dall’algoritmo di crittografia XChaCha20, dall’architettura zero-knowledge e dall’autenticazione a più fattori.