Un bot appositamente programmato potrebbe potenzialmente fare una raccolta massiva di dati dal database di Gravatar, raccogliendo informazioni su tutti gli account disponibili ed avendo così in mano un grande quantitativo di informazioni da poter sfruttare per altre finalità. La popolarità del servizio e la relativa semplicità con cui l’exploit potrebbe essere realizzato rendono il problema particolarmente insidioso.

La scoperta è del ricercatore italiano Carlo Di Dato, dalla cui dimostrazione diventa chiaro come la vulnerabilità sia effettivamente importante e di grande impatto per un servizio del calibro di Gravatar.

Gravatar: chiunque può estrapolare dati in massa

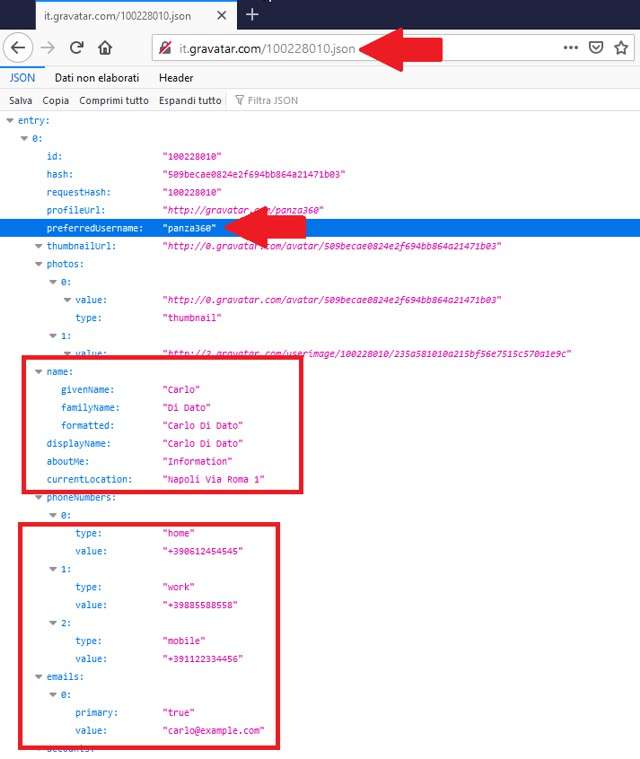

L’accesso ai singoli account può avvenire per mezzo di due differenti url, tali per cui è sufficiente conoscere o lo username o il parametro cifrato MD5 (relativo alla mail) per poter entrare nel singolo riferimento pubblico. Di Dato ha scoperto però che il codice mette in chiaro anche un numero progressivo legato ad ogni singolo account: ciò potrebbe consentire a chiunque, inserendo semplicemente una variabile crescente per esplorare il database a tentativi successivi e per poter esportare massivamente le informazioni depositate sui server Gravatar.

Così Di Dato ci spiega l’impatto potenziale di questa vulnerabilità:

Mi sono stupito nel constatare che Gravatar non utilizzasse nessuna protezione e che, semplicemente, mi lasciasse accedere ai dati degli utenti. Ora, il fatto che questi dati siano pubblici potrebbe trarre in inganno e far pensare che non si tratti di un vero problema. In realtà non è così. Per un utente che volesse collezionare dati per poi procedere con ogni tipo di social engineering attack, la possibilità di scaricare in formato json i dati di milioni di utenti (sono circa 194.000.000 gli utilizzatori) rappresenta una miniera d’oro. Le faccio un esempio: pur senza conoscere l’utente e/o l’indirizzo email, ho potuto visualizzare i seguenti dati di un tale Mr. Stephan:

#1 – il luogo in cui abita

#2 – i suoi utenti facebook, twitter e flickr

#3 – il suo bitcoin walletIn diversi casi, gli utenti avevano profili simili a quello fake creato da me (con numeri di cellulare, di telefono fisso, indirizzi, ecc…). Ecco perché il problema trovato rappresenta una minaccia grave per gli utenti che usufruiscono del servizio Gravatar: offrono l’opportunità di scaricare dati degli utenti semplicemente enumerando un id di tipo integer.

Il problema è dunque insito semplicemente in questo numero progressivo poiché un malintenzionato potrebbe facilmente utilizzarlo per finalità del tutto estranee al funzionamento del servizio.

Il proof-of-concept di Carlo Di Dato

Carlo Di Dato spiega di aver cercato di segnalare il problema a Gravatar per un anno circa, senza ricevere tuttavia le dovute attenzioni: di qui la scelta di rendere pubblica la propria scoperta, affinché gli utenti possano almeno avere consapevolezza di ciò a cui vanno incontro e del fatto che, caricando dettagli sul proprio profilo, non fanno che arricchire un’identità che chiunque potrebbe far propria con un semplice scraping automatico.

Codice nei file estrapolati da Gravatar: abbiamo tratto queste informazioni provando direttamente il procedimento scoperto dal ricercatore Carlo Di Dato

“Se si guarda al file JSON, vi si troveranno molte informazioni interessanti. La pericolosità di questo tipo di problemi sta nel fatto che un malintenzionato può scaricare un grande quantitativo di dati e mettere in atto un attacco di social engineering contro gli utenti“. In pratica: raccogliendo le informazioni dagli utenti si possono creare attacchi mirati che simulano mail tanto raffinate da poter spingere gli utenti a svelare altri dati, password o informazioni sensibili. Ciò potrebbe dunque diventare la base per una serie di truffe ad alta monetizzazione, dunque potenzialmente molto interessanti per il malaffare.