La possibilità di tenere traccia particolareggiata della data in cui è stato stampato un documento cartaceo è una questione su cui si dibatte da anni, le organizzazioni pro-diritti digitali hanno da sempre evidenziato i rischi per la privacy e la cronaca di questi giorni fornisce ulteriore benzina al fuoco delle polemiche.

La questione riguarda i famigerati puntini gialli stampati sui fogli ma invisibili a occhio nudo , una tecnica di tracciamento a base di steganografia che è oramai integrata in un gran numero di stampanti commerciali e che avrebbe contribuito all’identificazione e all’arresto di Reality Winner, autrice del leak che ha permesso al pubblico di conoscere il documento riservato di NSA sull’hacking russo delle elezioni presidenziali statunitensi.

I puntini gialli invisibili avrebbero secondo gli esperti fornito indicazioni molto precise sul giorno, l’ora e la stampante da cui è uscito il documento in oggetto, permettendo quindi all’intelligence USA di chiudere il cerchio su Winner in tempi piuttosto rapidi. Ma al di là della cronaca recente, i rischi per la privacy posti dai punti invisibili erano stati denunciati già nel lontano 2004 .

Se il problema non è nuovo, però, un ricercatore ha ora deciso di agire in maniera concreta per ridurre i suddetti rischi e fornire un’ulteriore protezione alle fonti di documenti riservati di interesse generale : Gabor Szathmari ha proposto una modifica a PDF Redact Tools , uno strumento per l’eliminazione sicura dei metadati dai file PDF prima della pubblicazione.

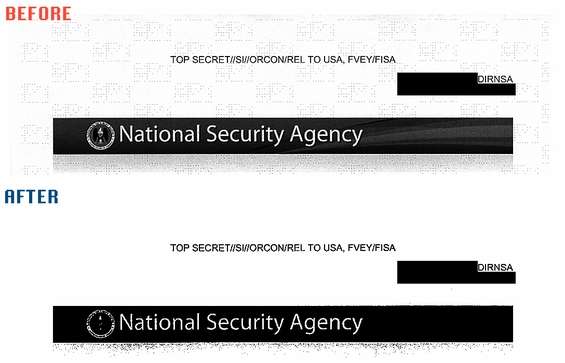

La modifica del ricercatore prevede la conversione in bianco e nero prima della fase di stampa, un meccanismo che dovrebbe rimuovere ogni traccia di puntini gialli da un documento. Si tratta di una soluzione che non elimina tutti i rischi di tracciamento, concede Szathmari, ma che almeno può servire a prevenire un nuovo caso Winner in futuro.

Alfonso Maruccia