Roma – Da più di vent’anni in Italia opera un’azienda, Gruppo Sisge, che si occupa di sviluppare soluzioni di sicurezza su molti fronti, uno dei quali è quello della biometria, un insieme di procedure e tecnologie che sta acquisendo una rilevanza sempre maggiore in tutto il mondo. Punto Informatico ha incontrato Davide Lombardi, Direttore Tecnico del Gruppo , per affrontare alcune delle questioni centrali attorno alla biometria, al suo sviluppo, alla sua tecnologia e al suo impatto sulla società.

Punto Informatico: Tra i vostri clienti vi sono enti di grande rilievo, da quello dedicato al controllo degli accessi alla Statua della Libertà ed Ellis Island, a New York, al Governo messicano. In Italia qual è stata finora la sensibilità verso le tecnologie biometriche da parte delle istituzioni o degli enti in cui il controllo degli accessi è decisivo?

Davide Lombardi: Per quanto concerne l’Italia, come sempre accade quando si introducono nuove tecnologie, all’inizio abbiamo riscontrato un certo scetticismo che è andato comunque dissipandosi grazie a cicli di sperimentazione che hanno permesso agli interessati di verificare effettivamente le potenzialità del sistema. Purtroppo, trattandosi anche di enti governativi non siamo autorizzati a rilasciare informazioni né sulla loro identità né sulle tipologie dei progetti che stiamo sviluppando.

PI: I produttori di tecnologie biometriche stanno rapidamente espandendo le applicazioni, come si è visto al recente InfoSecurity 2003 al quale ha partecipato anche Gruppo Sisge, che propone tra le altre cose applicazioni avanzate di riconoscimento facciale. Perché prediligere questo genere di soluzione rispetto, per fare un esempio, all’impronta digitale o alla scansione dell’iride?

DL: I punti di forza di questa tecnologia sono legati in primo luogo al fatto di essere l’unico sistema di identificazione biometrica non intrusivo, nel senso che non costringe il soggetto a sottoporsi a procedure invasive (impronte digitali, scansione della retina o della pupilla, geometria della mano) che potrebbero essere interpretate come pericolose per la salute.

In secondo luogo non necessita di onerosi investimenti hardware per i sensori, in quanto impiegando comuni telecamere, analogiche o digitali, può essere implementato su un preesistente impianto di sorveglianza (telecamere a circuito chiuso). Infine e non meno importante, non richiede la pulizia dei sensori: i rilevatori di impronte digitali per esempio se non sono sottoposti a una costante manutenzione perdono di efficacia. PI: Le tecnologie di riconoscimento del volto sono finite spesso sotto accusa. L’anno scorso la ACLU, la più importante organizzazione americana per la difesa dei diritti civili, se la prese con due grandi produttori statunitensi sostenendo che sono tecnologie spesso fallaci, producendo “falsi positivi” in quantità. Cosa ne pensate? Qual è il margine di errore dei vostri sistemi di riconoscimento?

In secondo luogo non necessita di onerosi investimenti hardware per i sensori, in quanto impiegando comuni telecamere, analogiche o digitali, può essere implementato su un preesistente impianto di sorveglianza (telecamere a circuito chiuso). Infine e non meno importante, non richiede la pulizia dei sensori: i rilevatori di impronte digitali per esempio se non sono sottoposti a una costante manutenzione perdono di efficacia. PI: Le tecnologie di riconoscimento del volto sono finite spesso sotto accusa. L’anno scorso la ACLU, la più importante organizzazione americana per la difesa dei diritti civili, se la prese con due grandi produttori statunitensi sostenendo che sono tecnologie spesso fallaci, producendo “falsi positivi” in quantità. Cosa ne pensate? Qual è il margine di errore dei vostri sistemi di riconoscimento?

DL: Non intendiamo assolutamente considerare la tecnologia di riconoscimento facciale come sostitutiva di altri sistemi di strong authentication, laddove isolata può, come tutte le tecnologie di questo tipo, produrre dei “falsi positivi”. Crediamo però che possa essere un supporto fondamentale proprio per le sue caratteristiche di sicurezza, semplicità d’uso, facilità di installazione ed elevata precisione dell’algoritmo, dimostrato anche dal Facial Recognition Vendor Test, un sistema di valutazione indipendente condotto da U.S. Department of Defense Counterdrug Technology Development Office (CDTDPO), National Institute of Justice (NIJ) and the Defense Advanced Research Projects.

In secondo luogo, può rivelarsi un ausilio importante per le forze dell’ordine nell’analisi e verifica del materiale video. Il nostro progetto è proprio partito da questo tipo di applicazione. Collaborando ormai da molti anni con il Ministero di Giustizia nello sviluppo di applicazioni di supporto alle indagini ci eravamo resi conto di quanto questa esigenza fosse sentita a causa anche della diffusione, sempre più massiccia, di riprese video (anche amatoriali). Si pensi ad esempio alla risonanza mediatica che ha avuto un evento come il G8. La procura di Genova sta attualmente analizzando più di 700 ore di filmati corrispondenti a un terabyte di dati.

PI: Una delle maggiori preoccupazioni della ACLU (e non solo) è legata alla privacy. In una società in cui vengono conservati i tabulati delle conversazioni telefoniche, delle navigazioni su internet, degli acquisti con carta di credito, dei dati di viaggio e via dicendo, non c’è un rischio concreto che aggiungendovi anche le tecnologie biometriche si arrivi ad un controllo sociale di orwelliana o anche “solo” burgessiana memoria?

PI: Una delle maggiori preoccupazioni della ACLU (e non solo) è legata alla privacy. In una società in cui vengono conservati i tabulati delle conversazioni telefoniche, delle navigazioni su internet, degli acquisti con carta di credito, dei dati di viaggio e via dicendo, non c’è un rischio concreto che aggiungendovi anche le tecnologie biometriche si arrivi ad un controllo sociale di orwelliana o anche “solo” burgessiana memoria?

DL: Non intendiamo assolutamente mettere a repentaglio la privacy delle persone e per questo esiste una certificazione specifica che prevede l’impossibilità di archiviare i volti risultati negativi al confronto, in più l’impronta matematica estratta dall’immagine non è reversibile, pertanto il soggetto è tutelato anche in caso di furto dell’ID biometrica.

PI: Sul piano tecnico, come funziona un apparato di riconoscimento facciale, quali sono i suoi componenti?

DL: I parametri biometrici, acquisiti attraverso una videocamera o altri device di riconoscimento, vengono estratti secondo un modello matematico e conservati in una stringa di dati (repository) da raffrontare con quelli del soggetto presente al momento dell’autenticazione.

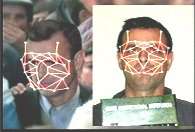

Il procedimento, nel dettaglio, si compone di due fasi: nella prima il volto della persona viene isolato all’interno dell’immagine e reso leggibile, nella seconda viene estratta un’impronta contenente i tratti distintivi di quel volto come distanza tra gli occhi e il naso, tipologia delle labbra, taglio degli occhi ecc. Dall’analisi di questi pattern si ottiene il faceprint, cioè un modello matematico (Local Feature Analisys) che compone una sagoma univoca del soggetto riproducendo i processi di riconoscimento delle persone realizzati dal cervello umano.

Basandosi sull’analisi di ben 40 elementi caratteristici del volto, detti anche punti nodali, il sistema può conservare un’elevata accuratezza anche in situazioni critiche, come scarsa illuminazione, differenti espressioni del viso, sfondi dinamici o complessi.

Infine avviene il confronto tra i due insiemi di dati (Biometric Identifier Record). Il primo proveniente dalla device di riconoscimento, mentre il secondo è quello precedentemente codificato che viene prelevato dal database. Se viene rilevata una corrispondenza, un allarme lo segnala all’operatore.

PI: E sul fronte dell’hardware?

DL: La scelta dell’hardware da impiegare dipende solo dalla mole di dati che si intende gestire. In una tipologia di identificazione uno a molti (partendo da un soggetto la cui identità originale è nota o ignota, si confronta il volto acquisito da telecamera o fotografia con un archivio pre-esistente) o sorveglianza molti a molti (partendo da un database di soggetti sospetti, il sistema effettua la sorveglianza automatica e continua di un ambiente attraverso telecamere, in cerca di un volto noto. Ciascuna sessione di ricerca prevede analisi dinamica del fotogramma, selezione di più volti, acquisizione e normalizzazione delle immagini grafiche, codifica dei volti) è preferibile impiegare hardware dedicato proprio per la mole di dati che dovranno essere gestiti. PI: Come è stato realizzato la Local Feature Analsys, ovvero il modello matematico che si basa su 40 elementi caratteristici del volto per l’identificazione del soggetto?

DL: Purtroppo non siamo autorizzati dal partner Identix a rilasciare informazioni al riguardo essendo queste tutelate dal segreto industriale.

PI: Ok, andiamo oltre. Come viene costituito il database di “volti” che il sistema confronta poi con il “faceprint” che viene rilevato di volta in volta?

DL: Il popolamento del database di confronto può avvenire in vari modi, si va dalla scansione di una fotografia (foto segnaletica, oppure pubblicata su un giornale ecc.) o di un identikit, all’impiego di un fotogramma tratto da una videocamera, fino all’acquisizione diretta da parte del sistema attraverso un processo di enrolment (il sistema cattura il volto, ne estrae l’ID biometria e chiede all’operatore di confermarne l’identità).

PI: L’accesso agli uffici del Gruppo Sisge, che in Italia dispone di tre sedi, è controllato da sistemi di riconoscimento del volto?

DL: Attualmente stiamo impiegando il riconoscimento facciale per la sorveglianza dell’ingresso alla sede, di supporto al sistema di rilevamento presenze che deve essere effettuato tramite badge. Sempre come sorveglianza, impieghiamo anche un sistema di Motion Detection all’interno degli uffici.

Per garantire in modo univoco l’identità dei soggetti autorizzati alla sala server abbiamo integrato la tecnologia di riconoscimento del volto ai sistemi di autenticazione logica delle applicazioni, combinando 2 metodologie differenti, il dato biometrico e la User_ID e password (richieste solo dopo l’avvenuta comparazione dell’utente con l’ID biometrica registrata).

Stiamo anche installando una piattaforma multibiometrica per verificare l’accesso fisico al locale collegato direttamente alle serrature delle porte blindate.

Intervista a cura di Paolo De Andreis