La scoperta è stata annunciata da Kaspersky e getta una lunga ombra sulla sicurezza del mondo iPhone. Secondo quanto spiegato dai ricercatori russi, infatti, sarebbe stato portato avanti un attacco senza precedenti, approfittando di feature hardware non documentate. A preoccupare è il livello di sofisticazione, nonché il fatto che il problema non sia emerso per lungo tempo. Spiega Kaspersky:

La nostra analisi non ha rivelato come si sia venuti a conoscenza di questa funzionalità, ma stiamo valutando tutte le possibilità, inclusa la divulgazione accidentale in versioni precedenti del firmware o del codice sorgente. [I cracker] Potrebbero anche essersi imbattuti nella falla attraverso il reverse engineering dell’hardware.

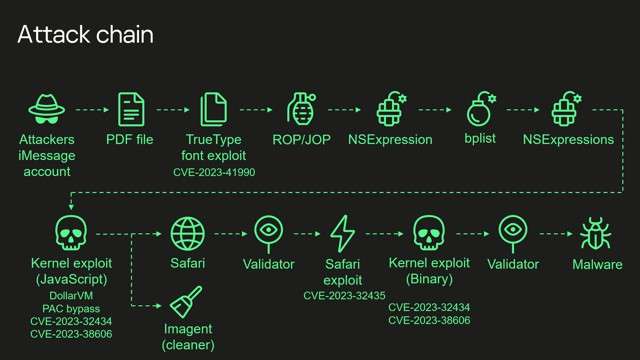

Complessivamente sarebbero quattro le vulnerabilità O-day in esame, attraverso le quali sarebbero stati violati migliaia di iPhone (che Kaspersky precisa essere stati utilizzati presso missioni diplomatiche e ambasciate russe). Il canale per veicolare l’attacco sarebbe iMessage, attraverso un testo in grado di installare malware “attraverso una complessa catena di exploit” senza che sia richiesta alcuna interazione da parte dell’uomo. Un attacco invisibile, insomma, ma estremamente pericoloso: se per anni non è diventato questione nota, è probabilmente perché la sua sofisticazione e la sua efficacia potevano consentire piccoli attacchi mirati invece di attacchi massivi a bassa monetizzazione. Un apposito font TrueType inserito in un file PDF sarebbe il chiavistello usato per il primo accesso, utilizzando quindi in sequenza le altre vulnerabilità fino ad arrivare all’installazione del malware.

Le vulnerabilità sarebbero state identificate, oltre che sugli iPhone, anche su Mac, iPod, iPad, Apple TV e Apple Watch:

Un attacco condotto secondo la catena di exploit “Triangulation” (così ribattezzato dai ricercatori Boris Larin, Leonid Bezvershenko e Georgy Kucherin al 37th Chaos Communication Congress) avrebbe concesso al cracker pieno accesso al sistema e pieno controllo dello stesso, potendo pertanto accedere facilmente ai dati ivi contenuti e potendo perpetrare azioni di spoofing per ricavarne informazioni ulteriori.

Concludono così la ricerca i tre analisti Kaspersky:

Questa non è la solita vulnerabilità e restano molte domande senza risposta. Non sappiamo come gli aggressori abbiamo capito come utilizzare questa vulnerabilità, né quale fosse lo scopo iniziale. Non sappiamo neppure se sia stato sviluppato da Apple o se sia un componente di terze parti quale potrebbe essere ARM CoreSight. Quello che sappiamo, e ciò che dimostra questa vulnerabilità, è che le protezioni avanzate basate su hardware sono inutili di fronte ad un aggressore sofisticato fintanto che esistono funzionalità in grado di aggirare tali protezioni.

Una conclusione che non risparmia una stoccata ad Apple, insomma, che in parallelo ad una serie di misure hardware-based ha anche introdotto delle scorciatoie che ne minano la sicurezza complessiva. Sotto giudizio, insomma, non va tanto l’implementazione complessiva dei sistemi di sicurezza di Cupertino, quale l’idea originale di sofisticazione del meccanismo. Secondo Kaspersky non servono altre considerazioni: “Triangulation” dimostra che la strategia è fallace e che bisogna operare con un’attenzione più alta e senza sottovalutare il fatto che i cracker siano in grado di oltrepassare anche questo nuovo confine. Qualunque sia il mezzo utilizzato dai cracker per scoprire la vulnerabilità che ha aperto all’attacco attraverso la funzionalità nascosta, il risultato finale è quello che conta: anche questa porta celata è stata scoperta e così facendo l’accesso al sistema è diventato possibile al di là delle promesse di sicurezza.

La sicurezza hardware spesso si basa sul concetto di “sicurezza attraverso l’oscurità”, per cui è molto più difficile da decodificare rispetto al software, ma questo è un approccio imperfetto perché prima o poi tutti i segreti vengono a galla. I sistemi che si basano sulla “sicurezza attraverso l’oscurità” non potranno mai essere veramente sicuri.

Insomma, bisogna cambiare strada.