I ricercatori di Hexacorn hanno descritto una nuova tecnica per il “code injection” ai danni delle API legittime di Windows, un “trucco” chiamato PROPagate in grado di abusare delle proprietà generiche delle API e delle funzionalità dell’interfaccia grafica (GUI) del sistema operativo di Microsoft.

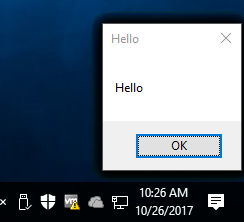

PROPagate funziona sia su Windows XP che su Windows 10, ed è in grado di compromettere sia i processi a 32-bit che quelli a 64-bit . Nel caso descritto dai ricercatori, la tecnica è stata utilizzata per prendere di mira la API SetWindowSubclass – una funzionalità di Windows che gestisce le finestre delle applicazioni GUI all’interno del loro processo di origine.

I ricercatori hanno quindi trovato il modo di servirsi di due proprietà delle suddette finestre (UxSubclassInfo e CC32SubclassInfo) per caricare codice arbitrario, una procedura potenzialmente sfruttabile per eseguire codice malevolo all’interno di un processo altrimenti legittimo .

Il code injection di PROPagate funziona solo con i processi che usano le API per la GUI di Windows , dicono da Hexacorn, ed è altamente probabile che molte altre interfacce dell’ecosistema Microsoft risultino vulnerabili a questo genere di attacchi.

In merito al rischio per gli utenti finali, però, i ricercatori gettano acqua sul fuoco : una soluzione come PROPagate serve solo come tecnica evasiva su un sistema in cui è già attivo del codice malevolo , e non è un caso che il bug non sia stato nemmeno riportato a Microsoft.

A Redmond, sempre sul fronte della sicurezza, in questi giorni hanno compilato una serie di requisiti da rispettare per i produttori interessati a guadagnarsi il bollino di “dispositivo sicuro” per Windows 10: i requisiti includono l’impiego di processori almeno di settima generazione (Intel o AMD), il supporto (pleonastico visto il requisito numero uno) per il set di istruzioni a 64-bit (x86-64), le tecnologie di virtualizzazione, l’uso di un modulo TPM, la verifica crittografica dell’OS al momento dell’avvio, almeno 8 Gigabyte di RAM e gli ultimi standard di firmware UEFI.