Il mercato delle vulnerabilità vive un momento tumultuoso e il rapporto tra ricercatori e vittime di bug è sempre di più oggetto di dibattito, soprattutto dopo le prese di posizione pubbliche di Google e Microsoft in materia della trasparenza autimposta da programmi come Google Project Zero. Se è eticamente complesso tracciare un confine tra ciò che è giusto venga rivelato e ciò che è più responsabile sottacere, la security company FireEye, questa volta nel ruolo di vittima di una vulnerabilità, mostra di avere le idee chiare: a dimostrarlo, la battaglia mossa nei confronti della security company tedesca ERNW, che ha individuato i bug e avrebbe voluto renderli pubblici per il bene comune, a fini di studio.

L’azienda tedesca racconta nel proprio blog ufficiale di aver individuato delle falle nel pacchetto di software Malware Protection System di FireEye: i problemi erano stati segnalati nel mese di aprile alla security company statunitense, con la quale si era trovato un accordo per la disclosure dei problemi, prevista dopo i 90 giorni successivi e dopo il rilascio di patch correttive.

FireEye ha avuto modo di consultare i documenti che ERNW aveva preparato per la comunicazione pubblica del proprio operato di ricerca, e ha ritenuto che si spingessero troppo oltre: “Dal punto di vista di FireEye – spiega il fondatore di ERNW – contenevano troppi dettagli tecnici riguardo al funzionamento di MPS, entravano in dettagli non necessari per descrivere le vulnerabilità e, ancora peggio, avrebbero garantito informazioni ai malintenzionati”.

Nonostante la security company tedesca ritenesse di aver reso pubbliche le sole informazioni necessarie a comprendere il funzionamento dei bug, aveva accettato di rimuovere i tecnicismi che impensierivano FireEye, e aveva altresì accettato di rimandare la disclosure: all’inizio del mese di agosto un incontro faccia a faccia fra i vertici delle due aziende sembrava aver suggellato la versione definitiva del documento da poter diffondere , spiega ERNW.

La versione di FireEye è evidentemente diversa: non era trascorso nemmeno un giorno dall’incontro quando l’azienda tedesca ha ricevuto una comunicazione legale che, sulla base di presunte violazioni di proprietà intellettuale , diffidava ERNW dal diffondere informazioni relative al contesto della vulnerabilità. A questa prima diffida informale è seguita una ingiunzione del tribunale di Amburgo, che ha costretto ERNW a emendare la presentazione .

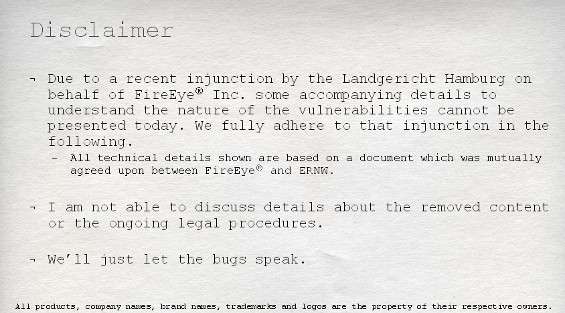

Il ricercatore Felix Wilhelm ha illustrato in pubblico le vulnerabilità nei giorni scorsi, in occasione della conferenza londinese 44CON: le slide del suo intervento, disseminate di espliciti riferimenti alla “censura” operata sulle informazioni, premettevano l’ incompletezza della propria relazione , da cui certi dettagli utili a comprendere la natura delle vulnerabilità sono stati omessi per via dei procedimenti legali in corso.

“Si sta comprimendo non solo la libertà di espressione ma anche la possibilità di avvertire e informare gli utenti, molti dei quali hanno partecipato all’evento – ha lamentato Steve Lord, fra gli organizzatori dell’evento – trovo bizzarra, assurda e non professionale la loro reazione alla ricerca”.

FireEye ha fornito la propria replica, assicurando che non sia intenzione dell’azienda ostacolare la disclosure delle vulnerabilità: “Non volevamo che venissero rese pubbliche alcune delle informazioni proprietarie che potrebbero mettere a rischio le nostre attività e i nostri utenti”.

Gaia Bottà