E se quel meme incontrato sulle bacheche dei social network non fosse solo un’immagine divertente? Se in qualche modo contenesse una porzione di codice malevolo, opportunamente occultata, al fine di sottrarre informazioni dal computer o dal dispositivo di chi lo visualizza per inviarle a un soggetto non meglio precisato? È quanto accaduto su Twitter, dove il team di ricercatori di Trend Micro ha scovato una nuova tipologia di malware.

Malware nascosti nei meme su Twitter

Ad un primo sguardo del tutto simili a tradizionali JPG, i file (“DqVe1PxWoAIQ44B.jpg” e “DqfU9sZWoAAlnFh.jpg”) in realtà celano attraverso il metodo della steganografia istruzioni che se eseguite catturano uno screenshot di quanto visualizzato sul monitor per inviarlo a un server remoto attraverso il comando “/print”. Altri dati catturati riguardano gli appunti presenti nella clipboard del sistema (“/clip”), il nome dell’utente (“/username”), l’elenco dei processi in esecuzione (“/processos”) e la lista dei documenti contenuti in una cartella specifica (“/docs”).

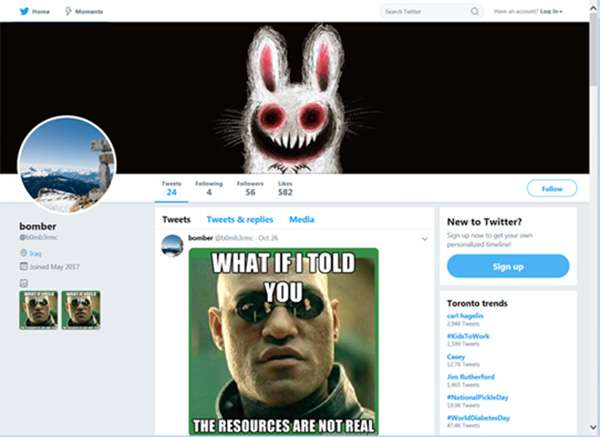

Il tutto viene spedito a un indirizzo specificato in un testo nell’archivio di Pastebin. I due account responsabili di aver condiviso i post corrotti, registrati nel 2017, sono già stati eliminati dalla piattaforma. Di seguito uno dei meme incriminati, pubblicati tra il 25 e il 26 ottobre di quest’anno, realizzato sulla base di un fotogramma che vede protagonista il Morpheus di Matrix.

Stando a quanto riporta Trend Micro, le istruzioni sono eseguite quando il file viene scaricato nel sistema della vittima, ma al momento non è chiaro attraverso quale metodo (non tramite download diretto). Il malware è identificato con il nome in codice TROJAN.MSIL.BERBOMTHUM.AA.

Da un’analisi del post caricato su Pastebin emerge un indirizzo che punta a una risorsa locale (“http://192.168.0.22/upload.php”), dunque non è da escludere l’ipotesi che l’intera operazione non fosse che una sorta di test attuato in previsione di un attacco futuro, magari proprio per mettere alla prova i ricercatori e gli esperti di sicurezza, al fine di valutare la loro capacità di scovare la minaccia. Nel momento in cui viene scritto e pubblicato questo articolo i responsabili dell’azione non sono stati identificati.