Nei giorni scorsi WikiLeaks ha creato una nuova serie di pubblicazioni, Vault 8 , dedicate a materiale classificato di proprietà della CIA. All’interno di Vault 8 saranno pubblicati esclusivamente i codici sorgenti relativi ai prodotti e alle soluzioni già rilasciate dall’organizzazione attraverso la serie Vault 7.

La prima di queste pubblicazioni rivela per l’appunto il codice sorgente di Hive, l’infrastruttura di command-and-control di cui WikiLeaks aveva pubblicato diversi manuali qualche mese fa.

Hive è una piattaforma di comunicazione che veniva utilizzata dalla CIA in modo da avere un canale di comunicazione tra gli operatori dell’agenzia e i malware installati sui computer bersaglio delle operazioni. Il duplice scopo del canale sicuro fornito da Hive era quello di inviare comandi e di esfiltrare dati.

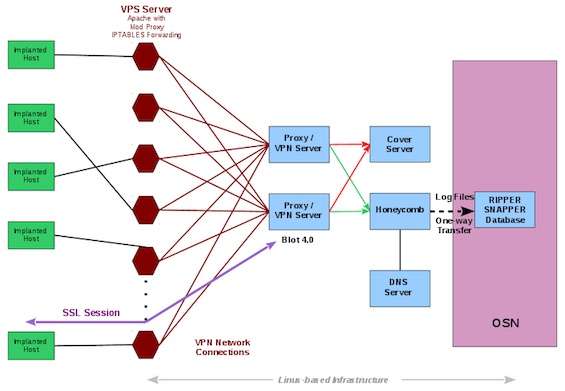

Il funzionamento di Hive è il seguente: i malware comunicano in HTTPS con dei server nascosti della CIA, chiamati Blot : come tramite della comunicazione vengono utilizzati dei server VPS, appositamente anonimizzati con l’utilizzo di domini di copertura; tra i server VPS e i server Blot vi sono una serie di connessioni VPN.

I server Blot utilizzano la non comune opzione del protocollo HTTPS ” Optional Client Authentication “, in modo da ingannare gli eventuali utenti che stiano visitando i domini registrati dalle VPS, dirigendo il loro traffico Internet su dei server di copertura che contengono dati non sensibili; i malware, invece, effettuano la loro autenticazione per mezzo di un certificato e il loro traffico viene direzionato su un gateway di gestione chiamato Honeycomb .

Tuttavia, la notizia più significativa relativa a questo ennesimo leak riguarda uno dei certificati utilizzati dalla CIA per operazioni di questo tipo: un “fake” registrato a nome di Kaspersky Lab e firmato dalla certificate authority sudafricana Thawte Premium Services .

Eugene Kaspersky, CEO e fondatore di Kaspersky Lab, ha recentemente dichiarato su Twitter di non avere niente a che fare con il suddetto certificato.

Wève investigated the Vault 8 report and confirm the certificates in our name are fake. Our customers, private keys and services are safe and unaffected

– Eugene Kaspersky (@e_kaspersky) November 9, 2017

In conclusione, WikiLeaks dichiara che i contenuti relativi alla serie Vault 8 non conterranno vulnerabilità di tipo 0-day ; per quanto riguarda Hive è possibile scaricare il repository git , su cui sono disponibili diversi branch e la history dei commit .

Elia Tufarolo