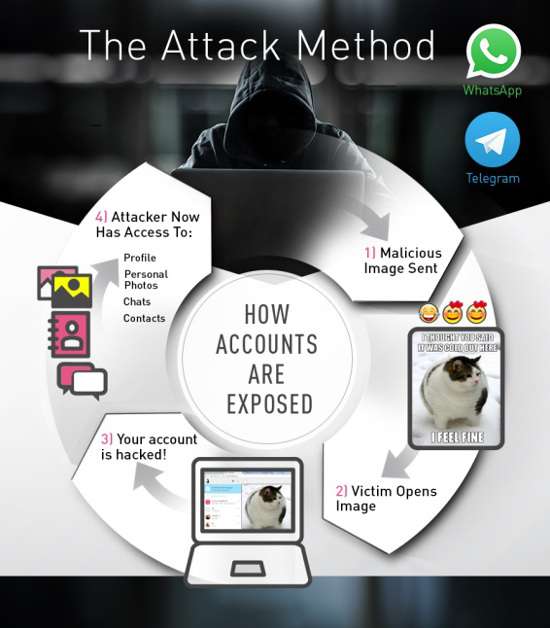

La cifratura end-to-end a presidio della riservatezza delle comunicazioni degli utenti, suggerisce la security company Check Point, non garantisce una protezione assoluta, anzi: getta un velo di imperscrutabilità sui contenuti scambiati, che impedisce ai gestori delle piattaforme di proteggere la propria rete. La dimostrazione di questo assunto risiede nello sfruttamento di due vulnerabilità individuate per le versioni Web di WhatsApp e di Telegram: con l’invio di un file opportunamente mascherato da immagine o video, e con il contributo dell’utente disposto a svolgere determinate azioni, ad un attaccante era possibile guadagnare il controllo degli account, accedere a conversazioni e contenuti condivisi, e fare altrettanto con gli account dei contatti di cui la prima vittima detenesse la fiducia.

Entrambi gli attacchi ai danni degli utenti delle versioni Web dei due servizi, spiega la security company, potevano essere perseguiti con l’invio di un file HTML mascherato da contenuto ordinario, visualizzato nell’anteprima.

Nel caso di WhatsApp Web , i ricercatori sono riusciti a far digerire all’applicazione la condivisione di un file HTML intervenendo sui Mime Type accettati dal proprio client per l’invio. Hanno creato un documento che contiene l’anteprima di un’immagine che il destinatario avrebbe riconosciuto come contenuto sicuro: poiché la cifratura avviene a monte dell’invio, WhatsApp non ha modo di rilevare che sia stato scambiato un contenuto altrimenti non accettato . È così che il destinatario del file, cliccando sull’anteprima, aprirà con il proprio browser un file che può contenere il codice necessario a permettere all’attaccante di guadagnare il controllo dell’account e sostituirsi alla vittima, accedendo ai dati WhatsApp conservati in locale dall’utente e replicandoli per il proprio client.

Per quanto riguarda la versione Web di Telegram, il meccanismo è più complesso: mediato da un video, esca per spingere l’utente al clic, il file creato dai ricercatori e mascherato a Telegram grazie alla cifratura end-to-end richiedeva che la vittima aprisse il video in una nuova tab del browser perché il malintenzionato potesse accedere ai file dell’applicazione. L’attacco funzionava solo su Chrome , ha tenuto a precisare il team che vigila sulla sicurezza del servizio, ed è improbabile che un utente scegliesse di aprire il video in una seconda tab e non nel player nativo, non essendoci alcun reale motivo per farlo.

In ogni caso, indipendentemente dal codice creato per accedere ai dati dell’utente, il problema risiede nel fatto che la due piattaforme non operassero alcun tipo di controllo sulla possibilità di condividere file non accettati e potenzialmente malevoli, e non potessero rilevarne l’avvenuta condivisione, data la cifratura end-to-end. WhatsApp e Telegram, avvertite della vulnerabilità dai ricercatori di Check Point, hanno posto tempestivamente rimedio al problema e al momento della pubblicazione della ricerca avevano già introdotto un sistema di validazione dei contenuti a monte della cifratura .

Gaia Bottà