NTLM ha vissuto una vita lunga nell’ecosistema Windows. Più di trent’anni di onorato servizio nell’autenticazione, una carriera rispettabile per qualsiasi protocollo informatico. Ma è arrivato il momento di andare in pensione. Microsoft sta finalmente spegnendo le luci su NTLM, e gli amministratori IT hanno bisogno di prepararsi prima che il vecchio protocollo venga mandato definitivamente in soffitta.

Microsoft elimina il protocollo NTLM da Windows, la roadmap per gli IT admin

NTLM è stato un componente fondamentale dell’autenticazione Windows per oltre tre decenni. Con l’evoluzione del panorama delle minacce, questo protocollo è diventato sempre più una porta spalancata per gli hacker. Le aziende che continuano a usarlo si espongono a una serie di vulnerabilità non da poco.

Il primo problema è la mancanza di autenticazione del server. NTLM non verifica che il server a cui ci si sta connettendo sia effettivamente chi dice di essere. Il secondo problema è la vulnerabilità ad attacchi di tipo replay, relay e pass-the-hash. Un hacker può intercettare la propria autenticazione e riutilizzarla, inoltrarla ad altri servizi, o rubare l’hash della password e usarlo senza nemmeno dover craccare la password originale. Sono tecniche vecchie quanto NTLM stesso ma ancora terribilmente efficaci.

Il terzo problema sono gli algoritmi crittografici deboli. La crittografia di NTLM era solida negli anni ’90, quando i computer facevano fatica a calcolare password complesse. Oggi non è più così.

Microsoft passerà dallo stato “deprecato” alla disattivazione predefinita, fino alla completa rimozione del protocollo. È un processo graduale perché cancellare improvvisamente un componente usato da migliaia di applicazioni sarebbe un suicidio operativo.

Le tre fasi della transizione

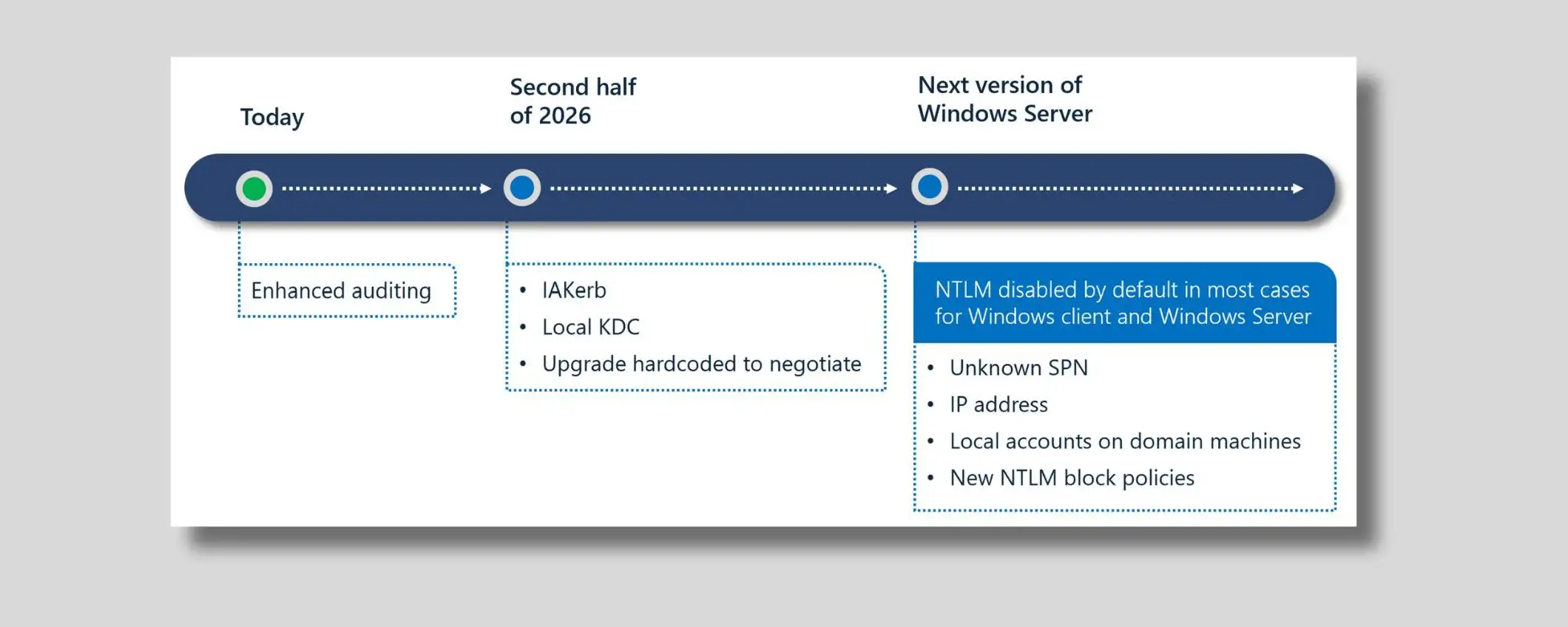

Microsoft ha delineato una roadmap in tre fasi che dovrebbe permettere agli amministratori IT di migrare senza troppi scossoni.

- Fase 1: Gli amministratori possono usare strumenti Microsoft per mappare dove, come e perché NTLM viene ancora utilizzato nell’infrastruttura. È il censimento del vecchio protocollo, la conta di quante applicazioni, servizi e configurazioni legacy dipendono ancora da quella tecnologia.

- Fase 2: Arriverà nella seconda metà del 2026. Microsoft introdurrà il Local KDC in anteprima, un Key Distribution Center locale che permetterà agli account locali di usare Kerberos invece di ricadere automaticamente su NTLM. Contemporaneamente i componenti “core” di Windows verranno aggiornati per dare priorità a Kerberos nelle autenticazioni.

- Fase 3: Con il rilascio delle prossime versioni di Windows Server e delle edizioni client, NTLM sarà disattivato per impostazione predefinita. Le aziende potranno ancora abilitarlo se proprio non possono farne a meno, ma dovranno farlo esplicitamente sapendo che stanno usando tecnologia obsoleta e insicura a proprio rischio e pericolo.

La checklist per non farsi trovare impreparati

Gli amministratori IT dovrebbero iniziare implementando un auditing avanzato per identificare esattamente dove NTLM è ancora in uso. Dopo aver mappato tutto, bisogna dare priorità alla risoluzione delle dipendenze critiche. Alcune applicazioni possono essere aggiornate o riconfigurate per usare Kerberos. Altre richiedono di contattare gli sviluppatori software. Altre ancora sono così vecchie che l’unica opzione è sostituirle completamente.

La migrazione e validazione dei carichi di lavoro critici serve per capire cosa succede effettivamente quando si elimina NTLM. Testare in ambienti di non produzione è fondamentale. Abilitare i miglioramenti di Kerberos non appena disponibili tramite il programma Windows Insider permette di anticipare e prevenire i problemi prima dell’aggiornamento.

Microsoft ha previsto che ci saranno casi limite in cui sarà assolutamente impossibile eliminare NTLM. Per questi scenari Microsoft ha creato un indirizzo email dedicato: ntlm@microsoft.com. Non è una garanzia che troverà una soluzione, ma almeno sa che questi casi esistono e potrebbero offrire alternative o estensioni temporanee.

Kerberos è il presente

In realtà, Kerberos esiste da quasi quanto NTLM. Microsoft lo supporta in Windows da Windows 2000. Vent’anni. Kerberos è semplicemente migliore sotto ogni aspetto rilevante per la sicurezza moderna. Ha tutto quello che NTLM non ha o fa male. Ma meglio tardi che mai.

Il countdown è iniziato. Gli amministratori IT hanno tempo fino alla seconda metà del 2026 per prepararsi seriamente, e poi un periodo aggiuntivo prima che le nuove versioni di Windows arrivino con NTLM disattivato di default. Sembra lontano, ma chiunque abbia mai gestito un’infrastruttura aziendale complessa sa che il tempo vola quando si deve testare, validare e migrare centinaia o migliaia di servizi.