Landfall è il nome della nuova famiglia di spyware di livello commerciale scoperta dai ricercatori dell’Unit 42 di Palo Alto Networks. Prende di mira alcuni dispositivi Android di Samsung come gli smartphone delle serie Galaxy S24, Galaxy S23 e Galaxy S22 oltre ai pieghevoli Galaxy Z Fold4 e Galaxy Z Flip4, basati sulle versioni 13, 14 e 15 del sistema operativo. Ha sfruttato una vulnerabilità zero-day (CVE-2025-21042), con attacchi rilevati in particolare in Medio Oriente.

Landfall è lo spyware che colpisce i Samsung Galaxy

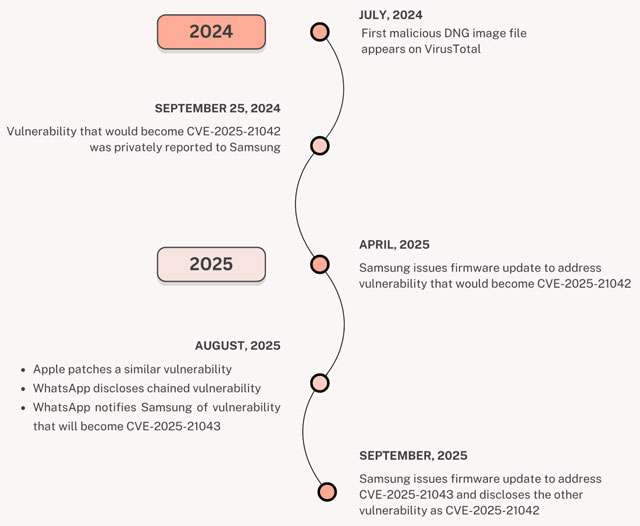

La falla è relativa alla libreria di elaborazione delle immagini. Per forzarla sono state impiegate immagini DNG corrotte inviate alle potenziali vittime tramite WhatsApp. Una volta ricevuto, il codice maligno entra in azione senza chiedere alcuna interazione da parte dell’utente. Stando a quanto rilevato, è attivamente sfruttata dal luglio 2024.

La buona notizia è che Samsung ha corretto la vulnerabilità pubblicando un aggiornamento dedicato nell’aprile 2025, come si può vedere nell’immagine qui sopra. Per chi ancora non lo ha fatto, il consiglio è ovviamente quello di scaricare e installare il prima possibile gli update disponibili.

Unit 42 non ha divulgato informazioni a proposito dello sviluppatore di Landfall, ancora da identificare. Alcuni indizi portano al gruppo Stealth Falcon, localizzato negli Emirati Arabi Uniti e operante fin dal 2012 contro giornalisti, attivisti e dissidenti, ma non ci sono prove sufficienti per confermarlo. Non è chiaro nemmeno quali siano stati gli obiettivi presi di mira. L’unico dettaglio noto è quello relativo all’area geografica in cui si concentrano principalmente, il Medio Oriente come anticipato: Marocco, Iran, Iraq e Turchia.

L’ipotesi più accreditata è che si possa trattare di uno strumento impiegato per campagne di spionaggio altamente specifiche, indirizzate a soggetti ben precisi e non per la conduzione di attacchi su larga scala. È in grado di esfiltrare dati personali, immagini, messaggi, contatti e registri delle chiamate oltre di intercettare quanto digitato, la posizione e di attivare il microfono. Maggiori informazioni nell’articolo di approfondimento.