La nuova falla che mette sotto accusa la sicurezza dei software antivirus si chiama AVGater , l’ha scoperta il ricercatore austriaco Florian Bogner e può in teoria fornire un modo per elevare i privilegi di accesso per l’esecuzione di codice malevolo su sistemi Windows . Alcuni degli antivirus testati da Bogner sono risultati vulnerabili, e il ricercatore non esclude la possibilità che il problema riguardi anche altri prodotti non ancora vagliati.

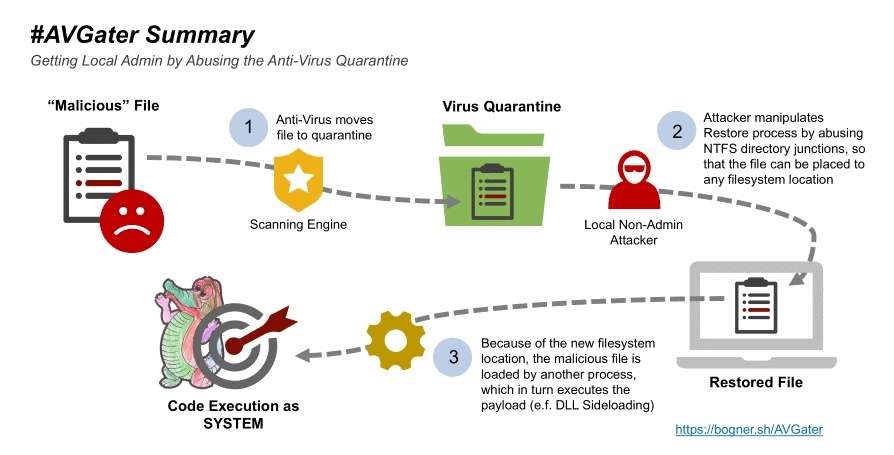

L’uso del codice di exploit di AVGater prevede in realtà che l’antivirus abbia già individuato un file malevolo e lo abbia spostato in quarantena , perché è in questa seconda fase che entra in gioco il potenziale cyber-criminale che si è guadagnato un accesso al PC senza privilegi di amministratore.

Anche da un account con credenziali limitate, però, AVGater garantisce l’abuso della funzionalità delle giunzioni – vale a dire la creazione e l’uso di link simbolici a cartelle – presente nel file system NTFS, permettendo di manipolare il processo di ripristino del file malevolo precedentemente messo in quarantena verso una location diversa da quella originale .

AVGater trasferisce quindi il malware in una sottocartella “sensibile” all’interno della cartella di Windows, garantendosi infine l’esecuzione all’avvio del sistema, l’ accesso ai pieni privilegi di un utente amministratore e quindi la compromissione dell’intero sistema con relativi file o documenti sensibili.

Bogner dice di aver testato l’efficacia di AVGater nei software antivirali realizzati da Trend Micro, Emsisoft, Kaspersky Lab, Malwarebytes, Ikarus e Zone Alarm, tutti casi in cui i produttori hanno già rilasciato una patch correttiva attraverso i soliti canali di update automatici. Altre aziende dovrebbero chiudere la falla nei prossimi giorni, mentre per due di quelle che l’hanno già corretta ( Emsisoft e Malwarebytes ) è stato rilasciato il codice di exploit esplicativo.

Alfonso Maruccia