Una potente e pericolosa “piattaforma” malevola è finita “in the wild”, con i codici di hash dei sample virali potenzialmente a disposizione delle community di cyber-crimine interessate a trarne profitto economico a buon mercato. Presumibilmente di origine russa, il malware è stato usato nel recente passato per compromettere la rete elettrica in Ucraina.

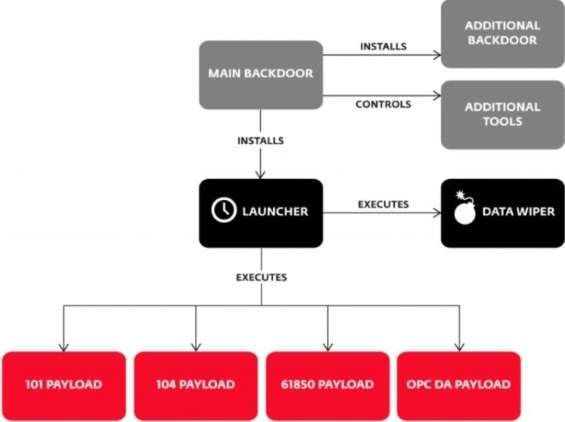

Crash Override , come è stato identificato dai ricercatori di Dragos , è un tool altamente sofisticato che ha tra le sue caratteristiche principali quella di supportare i principali protocolli di comunicazione degli apparati di controllo per le reti elettriche usate in tutto il mondo. Crash Override ha finora mostrato solo una parte di quello che è capace di fare, dicono gli esperti, ed è quindi una piattaforma (per giunta modulare) dalle potenzialità distruttive ancora tutte da scoprire.

I segni più recenti dell’azione del malware – anche noto come Industroyer per ESET – si sono visti in Ucraina lo scorso dicembre, quando gli hacker russi hanno provocato un guasto energetico nel tentativo di lasciare al freddo le abitazioni dello stato dell’est Europa in uno dei mesi più freddi dell’anno. Il disservizio nei sistemi di Kiev è durato solo qualche ora, ma alcune funzionalità allora non attive avrebbero potuto permettere a Crash Override di disabilitare la fornitura di energia per almeno una settimana .

Il malware russo è in grado di “parlare” (per di più in maniera “fluente”) la stessa lingua degli apparati di controllo industriale usati per controllare le reti elettriche, con il supporto in particolare dei sistemi di controllo realizzati da Siemens e già noti per contenere una vulnerabilità potenzialmente sfruttabile per fare danni (SIPROTEC).

Crash Override ha la capacità di agire su switch e interruttori di sicurezza delle sottostazioni di controllo delle linee elettriche, un’azione già dimostrata con il succitato disservizio sperimentato a Kiev lo scorso anno. In teoria, grazie ai moduli aggiuntivi non attivi allora, il malware potrebbe interrompere le comunicazioni tra i sistemi di controllo, fornire informazioni sullo stato degli interruttori e altro ancora.

Secondo gli analisti di Dragos, Crash Override è legato direttamente agli hacker responsabili della minaccia nota come SandWorm , un altro gruppo specializzato in cyber-azioni altamente sofisticate. Per ESET, invece, Industroyer è la minaccia contro i sistemi di controllo industriali più pericolosa mai scoperta dai tempi di Stuxnet . Il fatto che gli hash siano ora disponibili pubblicamente potrebbe favorire la sua proliferazione in ambienti interessati a massimizzare i profitti e quindi il numero di soggetti da prendere di mira.

Alfonso Maruccia