Indossare i panni di un criminale sanguinario, imbracciare un fucile a canne mozze, ripercorrere le gesta di un assassino e farlo per gioco, in una edizione speciale di Grand Theft Auto. L’indignazione è divampata, la scintilla è stata una immagine posticcia circolata in rete.

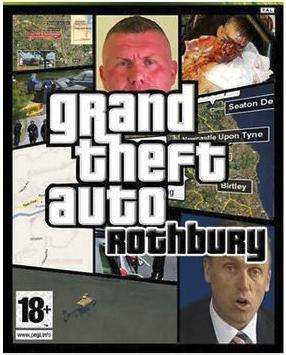

È stato il tabloid britannico Daily Star a subodorare lo scoop, imbattendosi nell’epifania web di un’inconfondibile copertina del nuovo presunto capitolo del titolo di Rockstar Games. Stessi caratteri del logo originale, stessa copertina suddivisa in settori, ciascuno riempito da un personaggio del game o da un’immagine delle scorribande da consumare di fronte allo schermo, una sola differenza: gli sguardi grifagni in copertina sono quelli di persone reali, il sangue scorre troppo copioso rispetto alla truculenza in formato cartoon che allieta milioni di videogiocatori.

È stato il tabloid britannico Daily Star a subodorare lo scoop, imbattendosi nell’epifania web di un’inconfondibile copertina del nuovo presunto capitolo del titolo di Rockstar Games. Stessi caratteri del logo originale, stessa copertina suddivisa in settori, ciascuno riempito da un personaggio del game o da un’immagine delle scorribande da consumare di fronte allo schermo, una sola differenza: gli sguardi grifagni in copertina sono quelli di persone reali, il sangue scorre troppo copioso rispetto alla truculenza in formato cartoon che allieta milioni di videogiocatori.

“GTA Rothbury”, questo il titolo del game che sarebbe stato in fase di lavorazione secondo il tabloid: la casa produttrice si sarebbe lasciata ispirare da un recente sanguinoso fatto di cronaca . Un ex galeotto, un’arma con cui seminare violenza, una caccia all’uomo durata giorni: tutti ingredienti del canovaccio proposto al futuro gamer, una traccia dalla quale discostarsi a piacimento provocando le forze dell’ordine con ruberie e spargimenti di sangue nel contesto reale della contea inglese del Northumberland.

La redazione del Daily Star non non ha perso occasione di pungolare la famiglia delle vittime: “È una cosa malata – ha reagito incredula la sorella di una donna uccisa dal fuggiasco – denaro insanguinato”. Alle condanne abbattutesi nel corso degli anni sulla fortunata serie, si aggiunge dunque una nuova, accorata condanna.

Ma Rockstar Games non ha acconsentito ad ammantarsi dell’anatema per consolidare l’aura di abiezione che ingolosisce gamer , media e Palazzi : in programma non c’è alcun episodio che ricalchi fatti di sangue reali, la copertina rinvenuta dal Daily Star sarebbe una semplice parodia, le scuse e il risarcimento, d’obbligo.

Il tabloid è tornato precipitosamente sui propri passi: la pagina della notizia è stata rimossa , ai lettori e alla famiglia delle vittime sono stati porti chiarimenti e scuse . Il cospicuo risarcimento che dovrà compensare la casa di produzione dei danni subiti con la diffusione della notizia verrà donato da Rockstar Games in beneficenza.

Gaia Bottà