Si aprono spesso squarci sull’inabilità del Legislatore di star dietro alla società dell’informazione e a volte capita che questa incapacità si riverberi interamente sui cittadini. Succede oggi con la tassa sulla copia di hard disk sottoposti a sequestro, una tassa che, ora c’è la prova provata, può da sola in certi casi cancellare il diritto alla difesa in un procedimento penale.

Ieri mattina il legale che difende un imputato in una indagine che ha portato al sequestro del computer del suo assistito si è recato in un compartimento della Polizia Postale per ottenere una copia certificata dell’hard disk contenuto in quel computer. Si tratta di un diritto fondamentale della difesa: poter verificare l’integrità dei dati, recuperare informazioni utili per il proprio lavoro, analizzare su quali basi certe tesi potranno affiorare nel corso del procedimento. Si tratta cioè di un elemento chiave per stabilire una strategia difensiva, rilevante in ogni contesto, tanto più se di natura penale. Ma quella copia così importante per l’accusato non è stata fatta. Il motivo? Costava decine di migliaia di euro.

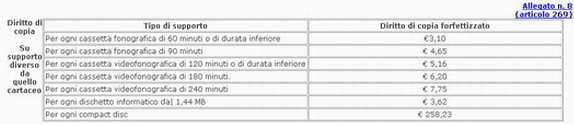

Già, la copia certificata dell’hard disk per l’esercizio del diritto alla difesa non viene fornita d’ufficio. Viene prodotta solo su richiesta e a carissimo prezzo. Per la precisione, se si vuole ottenere la copia di un disco da 120 gigabyte, come accaduto ieri, occorre sganciare circa 40mila euro. I pagherò non sono accettati, ci vogliono mazzi di marche da bollo. Ciascun CD-R su cui i dati vengono riprodotti costa all’imputato esattamente 258 euro virgola 23. Fatta qualche moltiplicazione per il conteggio preventivo dei diritti, gli euro sono calcolati, il diritto è negato.

A procurare questa lesione non è una calcolatrice truccata: lo stabilisce nientemeno che il Testo Unico sulle spese di Giustizia nei cui meandri si cancella il diritto alla difesa. Come si può facilmente verificare, se la riproduzione certificata costa poco meno di 5 euro per un nastro da 90 minuti, in caso di copia digitale “per ogni compact disc” (valutato in 640 mega nel caso di cui stiamo parlando), la tassa da pagare è 258 euro e rotti.

L’articolo 269 a cui è allegata la tabella qui sopra non parla di dilazioni di pagamento o mutui per chi debba acquistare una montagna di marche da bollo: in modo gelidamente operativo impone il quantum da pagare per la copia. Va pagato subito, soldi in mano. Ciò significa che alla difesa del cittadino di medio reddito non rimane che appellarsi semmai in un secondo momento al magistrato, chiedere che venga effettuata una perizia per conto del tribunale; ma il giudice (vedi caso Vierika ) non ha alcun obbligo di accettare tale richiesta, né è detto che la perizia sia ciò che convenga alla difesa stessa per questioni procedurali, organizzative od operative che possono non aver nulla a che vedere con la colpevolezza o meno dell’imputato ma che possono inficiare le strategie difensive. Il che significa che ci si può attendere che in tribunale l’unica perizia che verrà ascoltata sarà quella effettuata dall’accusa.

Non solo: come accennato, è ben facile pensare che un hard disk possa contenere anche materiale necessario all’attività lavorativa del soggetto, per non parlare di quei contenuti del tutto personali di cui l’accusato potrebbe non possedere copie, contenuti magari del tutto estranei al procedimento che ha motivato il sequestro ma ugualmente resi indisponibili. Sì, è vero, il materiale successivamente viene riconsegnato all’accusato. Ma quando? In genere passano circa 7 anni dal momento del sequestro. E il lavoro di quella persona? I suoi affetti? Tutto passa in secondo piano, nulla di quell’hard disk può essere rilasciato senza il pagamento di una somma stratosferica.

È naturalmente impervio volersi arrampicare su una tesi colpevolista, è difficile credere che chi ha consentito che una norma del genere venisse approvata abbia di proposito voluto cancellare i diritti essenziali dei cittadini, o almeno di quelli meno opulenti. Il che ci lascia con una sola possibilità, ovvero che chi lo ha fatto, il Legislatore, ancora una volta abbia agito nell’inconsapevolezza di cosa sia e come funzionino le tecnologie oggi e quanto siano centrali nella vita di noi tutti.

Chi ha normato questa tassa lo ha fatto essendo incompetente a decidere. E ieri, sul verbale, è stato scritto che la difesa “rinuncia alla copia”.

Sono sgambetti predisposti ai danni dei cittadini da un Legislatore testardamente ignorante, e i lettori di questa testata lo sanno meglio di chiunque altro. Eppure non sempre va in questo modo. Quando Punto Informatico tirò fuori nei mesi scorsi il caso della “tassa sui blog”, qualcuno lo ricorderà, tre giorni dopo quel testo era già stato modificato. Non è stato un caso: tutti i media hanno attinto da quell’articolo per portare in prima pagina il provvedimento, l’opinione pubblica è stata messa a conoscenza dei nomi e dei volti dei responsabili politici. E a quel punto solo la promessa di una correzione di rotta ha potuto “salvare” la situazione, una correzione non troppo ardua visto anche che il provvedimento era ancora in divenire. Ma ora? Ma in un caso come questo? Chi mai si assumerà la responsabilità di un errore così grossolano nel Testo Unico, un errore che danneggia oggi direttamente un cittadino ma chissà quanti altri ne ha già danneggiati? Chi si assumerà mai la responsabilità politica di una incompetenza così clamorosa?

E non è tutto, ahinoi. L’altro problema con cui devono fare i conti gli italiani è che molte di queste schifezzuole legislative sono state inoculate all’interno di normative spesso di difficile lettura, sparse a pioggia in leggi che magari di tutto si occupano, all’apparenza, meno che della tecnologia e delle sue conseguenze. Proprio come nel Testo Unico. Il che rende difficile qualsiasi riforma senza un certosino lavoro di individuazione delle falle. Non sorprenda: siamo nel pieno della rivoluzione digitale, Internet viene usata da masse di italiani ormai da molti anni, e in tutto questo tempo l’insostenibile leggerezza del Legislatore si è palesata con maggioranze e schieramenti di ogni colore, ripetendosi senza soluzione di continuità, rinnovando con allarmante periodicità l’incapacità di far fronte al mondo che cambia e alle esigenze degli italiani che vorrebbero cavalcare il cambiamento innescato dalla società dell’informazione.

La soluzione? Ricorrere agli hard disk di un tempo. In fondo 4 giga costerebbero poco più di 1600 euro.

Paolo De Andreis

il blog di pda