Microsoft ha rilasciato un aggiornamento di sicurezza “out-of-band” per correggere la vulnerabilità scoperta nel Windows Print Spooler (CVE-2021-34527) e nota come PrintNightmare. La patch è disponibile per quasi tutte le versioni di Windows, ma un ricercatore di sicurezza ha verificato che la soluzione è incompleta.

PrintNightmare: patch di emergenza, ma parziale

La vulnerabilità zero-day, presente nel servizio Windows Print Spooler, può essere sfruttata per eseguire codice remoto con privilegi SYSTEM e quindi eseguire una serie di azioni, tra cui installazione di programmi, cancellazione dei dati e creazione di account con diritti di amministratore. La pubblicazione (per errore) di un PoC (Proof-of-Concept) ha costretto Microsoft al rilascio di un fix “out-of-band”, ovvero prima del famoso Patch Tuesday (13 luglio).

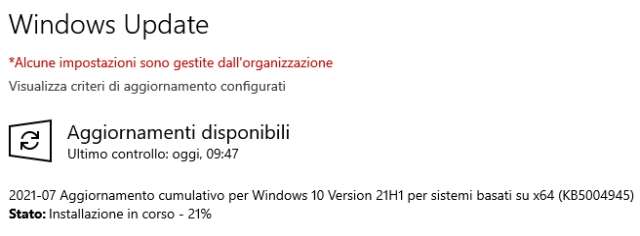

L’aggiornamento di sicurezza, che include anche le protezioni contro il bug CVE-2021-1675, è disponibile per tutte le versioni di Windows (anche Windows 7), ad eccezione di Windows Server 2016, Windows 10 1607 e Windows Server 2012 (verrà distribuita nei prossimi giorni). La patch può essere scaricata da Windows Update o installata manualmente.

Il ricercatore di sicurezza Will Dormann ha tuttavia scoperto che la soluzione è incompleta perché non corregge il secondo vettore di attacco, ovvero l’escalation di privilegi locale.

https://twitter.com/wdormann/status/1412529159721701383

Nelle FAQ sono indicate anche le modifiche da apportare al registro per bloccare l’exploit quando viene utilizzata la tecnologia Point and Print. Dormann ha verificato che l’impostazione NoWarningNoElevationOnInstall = 0 non funziona.

https://twitter.com/wdormann/status/1412424717974360068

Microsoft sottolinea che, dopo aver installato la patch, gli utenti non amministratori potranno installare solo i driver firmati, quando il client è connesso ad un server di stampa. Per i driver non firmati sono necessari i diritti di amministratore.

Aggiornamento (8/07/2021): Microsoft ha rilasciato anche le patch per Windows Server 2012, Windows Server 2016 e Windows 10 1607.