Quando si parla di ransomware, non solo prevenire è meglio che curare, ma è del tutto essenziale: quando i dati sono persi, infatti, non c’è più cura che regga e il danno è ormai concretizzato. L’allarme sta crescendo ovunque, ma si sta facendo particolarmente gravoso per l’Italia, dove soltanto un immediato cambio di passo potrà consentire di salvaguardare la sicurezza degli utenti, delle aziende e del valore che i dati rivestono per il mercato.

Italia, il ransomware è un grosso problema

Secondo i dati Trend Micro, proprio l’Italia è il Paese che più sta subendo l’onta del ransomware e, secondo Gartner, entro il 2025 almeno il 75% delle aziende subirà un attacco dal quale doversi difendere. Sophos, all’interno del report “The State of Ransomware 2023”, intravede inoltre una dinamica che alza il livello del pericolo: “Le gang responsabili del ransomware hanno perfezionato le loro metodologie accelerando gli attacchi per ridurre il tempo a disposizione delle loro vittime per cercare di neutralizzare i tentativi di attacco“. Nel 30% dei casi, il sequestro dei dati ha corrisposto anche al furto degli stessi e ben il 46% delle aziende si è piegata al pagamento del riscatto per tentare di salvare la situazione.

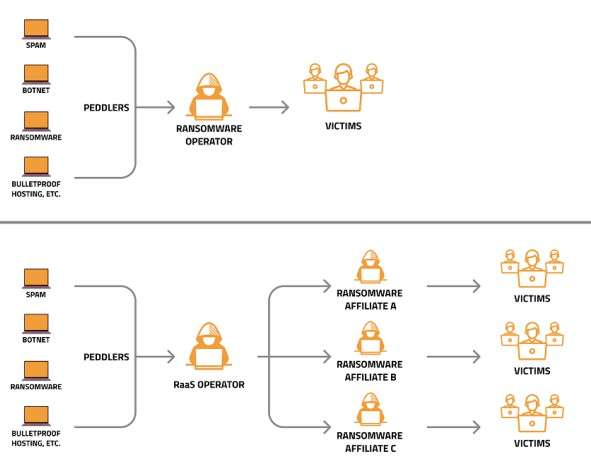

Il problema non si porrebbe se a monte ci fossero azioni in grado di sterilizzare in buona parte le conseguenze di un attacco ransomware: quasi il 60% delle aziende, ad esempio, non applica le più semplici best practice per la difesa (tramite versioning e object locking) e si trova pertanto esposta ad un tiro incrociato sempre più serrato. La causa dell’aumento degli attacchi sta proprio nel fatto che, al cospetto di un grandissimo bacino di aziende nude e indifese di fronte al pericolo, il moltiplicarsi delle offensive porta rapidamente ad un aumento degli introiti per il malaffare. Il processo trova così standard propri ed una vera e propria industrializzazione delle offensive: appositi toolkit disponibili sul Dark Web e noti come “ransomware-as-a-service” (RaaS), infatti, rendono facile la replicazione in massa degli attacchi attraverso metodi collaudati e processi automatizzati.

Veri e propri tool automatici di estorsione, insomma, rendono più facile il gioco per i ladri di file e, dalla parte opposta, invece di investire in prevenzione si cade nel tranello del pagamento del riscatto. Gli operatori distribuiscono malware come fosse un servizio, insomma, carpendo una quota del guadagno e incentrando il proprio business sull’affinamento del ransomware prima ancora che sugli attacchi mirati (la cui responsabilità ricade in capo agli affiliati che ne utilizzano gli strumenti ai danni delle vittime identificate).

Il costo del ransomware

L’azienda che ritiene limitato al costo del riscatto il danno comminato da un ransomware, tuttavia, dimostra di non aver compreso la dimensione del fenomeno. Secondo una analisi Check Point Company, infatti, il vero costo del ransomware equivale almeno a 7 volte tanto il costo del riscatto, andando dunque ben oltre la semplice quantificazione monetaria richiesta dai malfattori. Tra le componenti da tenere necessariamente in considerazione, infatti, debbono esserci anche il costo del downtime (tempo nel quale i file non sono raggiungibili, i sistemi sono fermi e lo stop alle attività comporta inevitabilmente una caduta del fatturato), le potenziali sanzioni GDPR correlate (la mancata protezione delle informazioni potrebbe portare ad una verifica della piena conformità al regolamento generale sulla protezione dei dati), il danno alla reputazione (le conseguenze di un data breach sono direttamente misurabili in termini di reputazione, di fiducia nei confronti del brand e di lavoro da fare per ricucire saldamente i rapporti con i partner) ed altri danni collaterali (disservizi, minacce di sistema, pericoli di sicurezza nazionale e altro ancora).

Best practice di prevenzione

Manco a dirsi: è ben più conveniente un’opera di prevenzione che non un lavoro ex-post per risolvere problemi ormai conclamati. Lavorare sulla cultura aziendale, sui sistemi di backup, sulle policy di sicurezza e su tutto quanto possa contenere le conseguenze di un attacco è una questione centrale per garantire la resilienza della propria impresa ed evitare guai improvvisi con cui fare necessariamente i conti.

Le best practice per la lotta al ransomware sono state ben descritte da Cubbit nel report “La guida definitiva per la protezione da ransomware nel 2023” (pdf), dove si elencano in particolare i seguenti punti:

- Verifica la disponibilità della larghezza di banda mettendo il sistema sotto stress durante i test

Le aziende, infatti, devono avere la certezza di poter ripristinare i propri sistemi in tempi ragionevoli, così che un attacco non possa configurare un danno reale e si possa invece ragionevolmente pensare ad una solerte ripartenza delle operazioni quotidiane: “oltre a eseguire regolarmente test di backup, è fondamentale sapere in anticipo qual è la larghezza di banda massima che possiamo utilizzare per il ripristino e quanto tempo occorre per ripristinare la continuità operativa dopo un disastro“ - Rivedi e aggiorna le storage policy

Le politiche di backup devono essere costantemente verificate e aggiornate perché, in questo gioco tra guardie e ladri, ambo le parti affinano costantemente le proprie armi. Ciò che può agilmente proteggere un backup è una valida policy basata sull’immutabilità, ad esempio, così che specifiche regole possano limitare i margini di azione di un malintenzionato: “Costruito sulla feature S3 Object Locking, uno storage immutabile permette all’utente di scegliere i dati che desidera proteggere, insieme a una data di scadenza: entro tale termine, nessuno — nè hacker, nè ransomware, nè provider del servizio — può eliminare, criptare o modificare i dati“. - Applica la regola d’oro del backup 3-2-1-1-0 di Veeam

Ossia: fare 3 copie dei dati, conservarle su almeno 2 media differenti e salvarne uno off-site; vi si aggiungano, a completamento della serie, validi consigli come memorizzare la copia offsite in modalità offline, airgapped o su storage immutabile; i backup ed i ripristini devono inoltre essere verificati quotidianamente, evitando l’insorgere di errori che possano gravare sulle operazioni in caso di disaster recovery. - Abilita la crittografia end-to-end per evitare l’esfiltrazione dei dati

Se quelli che vengono esportati sono dati criptati, benché se ne perda il possesso, non se ne perde almeno il controllo e si evita che i contenuti possano essere liberati con una pubblicazione online che comporterebbe danni ben maggiori - Segui le best practice di igiene digitale

Essendo l’errore umano una delle principali cause in grado di aprire le porte al ransomware, occorre necessariamente lavorare sulla formazione dei dipendenti, sulla riduzione delle superfici di attacco possibile (riducendo al minimo i privilegi per gli operatori), sugli aggiornamenti software, sull’elaborazione di policy di sicurezza a più livelli e sull’adozione di password realmente uniche ed efficaci (con autenticazione a più fattori a complemento). - Proteggi l’intera infrastruttura aziendale

“Monitora le reti e i sistemi alla ricerca di segni di intrusione o di attività sospette e rispondi prontamente agli avvisi o agli incidenti. Utilizza

sistemi di gestione delle informazioni e degli eventi di sicurezza (SIEM) per automatizzare il monitoraggio e identificare e rispondere rapidamente alle potenziali minacce“: a tutto ciò si aggiunge la necessaria protezione degli endpoint ed una particolare cura alle filiali più periferiche delle grandi aziende, potenziali canali di accesso facilitato qualora si ignori quello che in troppi casi si è rivelato essere un nervo scoperto ed un facile punto debole da colpire.

L’opera di disamina di Cubbit è legata al particolare sforzo del gruppo nel creare una soluzione di backup in cloud realmente efficiente e sicura, in grado di mettere la sua logica geo-distribuita al servizio delle aziende con il massimo delle garanzie. L’importanza della prevenzione, nonché della competenza in-house nelle operazioni di ripristino, devono andare infatti in parallelo con strumenti adeguati, con le giuste policy e con una serie di best practice utili ad isolare i problemi ed a rendere la propria azienda più resistente a possibili pericoli.

Tutti i dati archiviati su Cubbit sono crittografati, suddivisi in chunks ridondanti e distribuiti su una rete globale peer-to-peer, al sicuro da ransomware, downtime e violazioni dei dati. Il servizio è s3 compatible e supporta object locking, versioning e trasferimenti illimitati. La UX è semplice: puoi switchare da AWS a Cubbit modificando un solo parametro di configurazione.

Non tutti i backup, insomma, sono uguali: per testare Cubbit è disponibile una prova gratuita con la quale muovere il primo passo nella giusta direzione e dar così vita alla prima vera mossa preventiva contro il prossimo ransomware che busserà alla porta.

In collaborazione con Cubbit