La neuroscienza leggerà nel pensiero, anzi direttamente nel cervello, come fosse un libro aperto codice da decifrare. È quello che sostengono John-Dylan Haynes, del Max Planck Institute for Human Cognitive and Brain Sciences di Lipsia, e un team di ricercatori giapponesi e inglesi, che hanno condotto uno studio pubblicato nei giorni scorsi su Current Biology .

“Le intenzioni riguardo alle attività future e programmate non risiedono in singoli neuroni, ma si codificano in un’intera area del cervello”, ha affermato Hayes.

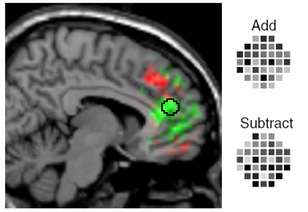

Algoritmi complessi e un macchinario per la risonanza magnetica funzionale: è quanto basta per monitorare ed interpretare l’attività cerebrale che brulica nell’ area anteriore della corteccia prefrontale del cervello, sede delle intenzioni (area verde, nell’immagine qui sotto). Assegnato un compito ad otto volontari, una scelta riguardo alla sottrazione o alla somma di due numeri, si è riusciti a leggere loro nella mente , individuando l’intenzione di sottrarre o addizionare. Ciò prima ancora che i numeri su cui operare venissero rivelati, prima ancora che l’intenzione si traducesse in azione, momento in cui l’attività cerebrale si sposta nella regione di cervello situata appena dietro a quella anteriore prefrontale (area in rosso nell’immagine).

Basandosi sull’analisi dell’attività dell’area anteriore della corteccia prefrontale, infatti, i ricercatori hanno osservato come questa porzione di cervello si attivi rispettando dei pattern , degli schemi che si differenziano e ricorrono con regolarità, in base alle diverse intenzioni dei soggetti. Dopo quaranta minuti di addestramento basato sulla multivariate pattern recognition (l’analisi e l’individuazione del variare di parametri nelle mappe cerebrali emerse dalle scansioni del cervello), i computer hanno imparato a riconoscere i diversi schemi di attività cerebrale, preconizzando le azioni messe in atto dai soggetti, con il 70 per cento di successo.

Basandosi sull’analisi dell’attività dell’area anteriore della corteccia prefrontale, infatti, i ricercatori hanno osservato come questa porzione di cervello si attivi rispettando dei pattern , degli schemi che si differenziano e ricorrono con regolarità, in base alle diverse intenzioni dei soggetti. Dopo quaranta minuti di addestramento basato sulla multivariate pattern recognition (l’analisi e l’individuazione del variare di parametri nelle mappe cerebrali emerse dalle scansioni del cervello), i computer hanno imparato a riconoscere i diversi schemi di attività cerebrale, preconizzando le azioni messe in atto dai soggetti, con il 70 per cento di successo.

Le neuroscienze intravedono sviluppi rivoluzionari per la loro attività. Haynes, intervistato da LiveScience , immagina con ironia un futuro in cui la multivariate pattern recognition possa applicarsi all’ambito della videoludica, per semplificarne e amplificarne l’esperienza di gioco (esperimento, peraltro, già messo in atto , seppure in ambito diverso). Pensare ad una figura plastica in cui si contorce uno snowboarder librandosi in volo, potrebbe risultare più gradevole che intrecciare le dita in combinazioni di tasti arbitrarie. Peccato che un macchinario per la risonanza magnetica funzionale non costi meno di due milioni di dollari.

Ma la videoludica sembra un ambito di applicazione marginale, e più futuristico rispetto ad altri. Hayes pensa ad applicazioni nell’ambito della protesistica per le disabilità motorie, ambito già contaminato dalle neuroscienze, fra braccia bioniche e psicoscimmie robotizzate . Prospetta inoltre interfacce neurali capaci di ricevere comandi direttamente dal cervello, obiettivo già concretizzatosi in tecnologie dai nomi più o meno evocativi, quali Brain Machine Interface , Kokorogatari o BrainGate .

Raccomanda cautela, Hayes: siamo ancora lontani dal leggere nel pensiero . Due gli ordini delle questioni che si frappongono alle applicazioni più fantascientifiche.

A livello di macchinari, oltre al costo non indifferente, che potrebbe limitarne le implementazioni, emerge un problema di ordine logistico: esplorare porzioni meno superficiali del cervello è ancora impossibile senza danneggiare l’individuo che si sottopone allo scanning .

A livello di risultati, si è riusciti a prevedere il comportamento di soggetti messi di fronte a compiti che comportano una scelta si/no ma ben diverso sarà interpretare le intenzioni più complesse, distinguere tra pensieri che l’individuo concretizzerà in azioni e pensieri effimeri, che lo sfiorano appena. I pattern da individuare e analizzare, nel caso di operazioni mentali complesse, sono combinazioni di variabili complicatissime, e richiederebbero un addestramento dei software che si spingerebbe decisamente oltre i quaranta minuti.

Ma la scienza procede con guizzi repentini, ed è opportuno porsi con anticipo le questioni etiche che potrebbero schiudersi, avverte Hayes in un’ intervista rilasciata a Guardian Unlimited .

Già ci si scaglia negli USA contro macchine della verità basate sulla risonanza magnetica, capaci di far trapelare onestà e menzogna in sede di tribunale. Ma i risultati dello studio del gruppo di Hayes potrebbero sfociare in un futuro ancor più tetro, à la Minority Report . Gli scanner potrebbero individuare i crimini prima del loro compimento, come in parte già avviene nel Regno Unito. Si configura in questo modo una società della sorveglianza delle intenzioni, un distopico panopticon cerebrale.

Gaia Bottà