I dispositivi IoT (Internet of Things) sono spesso criticati per i loro problemi di sicurezza che rappresentano un rischio per i dati degli utenti. In seguito allo scoppio della pandemia COVID-19 e alle soluzioni adottate per ridurre il contagio (lockdown e distanziamento sociale), il mercato dei cosiddetti smart sex toys ha fatto registrare una crescita esponenziale. ESET ha tuttavia evidenziato diverse vulnerabilità che possono essere sfruttate per eseguire attacchi man-in-the-middle.

Sex toys: molto smart e poco sicuri

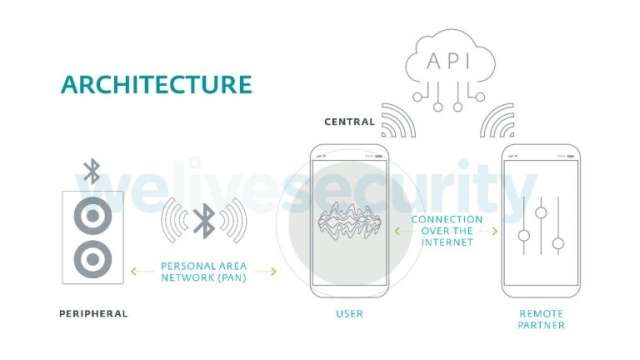

Gli smart sex toys possono essere controllati tramite app installata sullo smartphone, sfruttando la connessione Bluetooth Low Energy (BLE). Il processo di autenticazione avviene tramite collegamento al cloud, sul quale sono conservate le informazioni dell’account. Il servizio cloud svolge anche il ruolo di intermediario tra i partner che utilizzano il controllo remoto del dispositivo e altre funzionalità, tra cui chat, videoconferenza e trasferimento file.

L’architettura presenta diversi punti deboli, in quanto è possibile intercettare sia le comunicazioni locali tra dispositivo e smartphone sia tra smartphone e server. Ciò rappresenta un grave problema di sicurezza e di privacy, considerate le informazioni sensibili gestite dal sex toys: nomi, orientamento sessuale, elenco dei partner, foto, video e altre. In mani sbagliate questi dati possono essere usati per nuove forme di sextortion.

Sfruttando eventuali vulnerabilità delle app è possibile anche prendere il controllo dei dispositivi, eseguire attacchi DoS, distribuire malware e causare danni fisici all’utente (ad esempio dal surriscaldamento). ESET ha analizzato le app di due noti sex toys, scoprendo che il pairing Bluetooth con lo smartphone viene effettuato con il metodo Just Works. Questo metodo è il meno sicuro perché consente di eseguire attacchi man-in-the-middle. Un malintenzionato può intercettare i pacchetti inviati e prendere il controllo del dispositivo.

ESET ha segnalato i problemi ai rispettivi produttori che hanno quindi provveduto a risolvere le vulnerabilità nelle versioni aggiornate delle app.