Anki, l’azienda già sotto i riflettori per le macchine radiocomandate controllate da smartphone , ha annunciato la sua seconda escursione nel territorio della robotica consumer: Cozmo . Si tratta di un piccolo robot, dall’aspetto accattivante, che fa da involucro per quella che l’azienda ritiene essere “una delle più sofisticate AI” mai incluse in un prodotto destinato al grande pubblico.

Cozmo è dotato di un motore emotivo e modelli comportamentale evoluti, che gli consentono di sviluppare progressivamente una personalità diversa dagli altri Cozmo ed esprimere il suo umore in base all’ambiente circostante e a ciò che gli succede. Le sue espressioni e la sua voce (alle quali hanno lavorato animatori e game designer di primo piano) cambiano quando riconosce un viso familiare, se non giochi con lui (o se ci giochi e lo batti), se lo svegli perché russa. Una sorta di Tamagochi robotico.

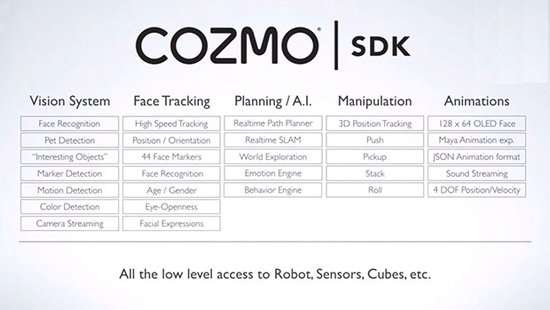

Il livello tecnologico di Cozmo è, secondo Anki, del tutto simile a quello finora disponibile solo nei laboratori di ricerca robotica , ma ad una scala abbastanza ridotta da renderne il prezzo accessibile. Cozmo sarà in vendita da Ottobre 2016 al costo di 179 dollari . L’uscita sarà accompagnata dalla versione beta di un software developer kit che permetterà di programmare e comandare il robot ben oltre ciò che l’applicazione per smartphone consente di fare. Proprio l’SDK è al centro della strategia di Anki per Cozmo, che non è certo il primo robot consumer ad integrare un’intelligenza artificiale.

Nelle parole di Hanns Tappeiner , cofondatore e presidente dell’azienda, “Il grosso problema è che tutto il software per robotica che c’è in giro è davvero utilizzabile solo da dottorandi in robotica, esperti del settore. Sviluppatori anche molto bravi ma senza conoscenze estremamente specifiche non riescono ad andare oltre le cose base. Noi vogliamo che tutte le funzionalità di alto livello della AI di Cozmo siano disponibili in pochissime righe di codice. Ed è questo che fa il nostro SDK”.

Funzionalità come il riconoscimento facciale, di genere, di età e di altre specie animali, la pianificazione del percorso e l’analisi di dati in tempo reale, la rilevazione di ostacoli, i motori comportamentali ed emotivi, che richiedono anni di studi per essere implementate correttamente, sono disponibili con semplici funzioni Python (ma saranno utilizzabili anche altri linguaggi ). In questo modo gli sviluppatori potranno concentrarsi nello sviluppo di applicazioni complete che estendano le capacità di Cozmo “in modi che neanche noi avevamo preso in considerazione”, afferma Tappeiner.

Chi desidererà disabilitare le funzionalità dell’intelligenza artificiale di Cozmo e prenderne il controllo completo potrà farlo, una possibilità che fa l’occhiolino alle applicazioni didattiche del robot. E non sarà ristretta nemmeno la possibilità di combinare l’SDK di Cozmo con quelli di altri gadget della Internet della Cose, ad esempio per la home automation . La versione definitiva dell’SDK è prevista entro i 6 mesi successivi al lancio, abbastanza per raccogliere e integrare i feedback ricevuti. Che saranno probabilmente tanti, visto il numero di ordini superiore alle aspettative registrato per Cozmo.

Per quel momento, Anki avrà probabilmente sciolto le riserve su come distribuirà le applicazioni sviluppate grazie all’SDK: tramite gli store Apple/Google, consentendo la distribuzione indipendente o attraverso la propria applicazione smartphone.

Stefano De Carlo