Cassandra, come ben sanno i 24 instancabili lettori, ha il vizio di voler porre tutto in una prospettiva “storica”, correndo sempre il rischio di cadere vittima della “Sindrome dei Bei Tempi Andati” e quindi di annoiare mortalmente.

In questo caso non c’è questo pericolo, perché solo di numeri, anzi, di prefissi si parlerà, offrendo una nuda tesi ed evitando qualsiasi conclusione.

Per rendere questa paginetta più fluida c’è bisogno di un richiamo di algebra elementare.

Un numero che sia una potenza di dieci viene spesso chiamato “ordine di grandezza” e si usa per stimare grossolanamente la grandezza di qualcosa. Così quando un ingegnere o un fisico dicono che una cosa è dell’ordine di grandezza di 10^6 stanno dicendo che è più o meno un milione. Infatti un milione si scrive 1.000.000 e, se contate gli zeri, lo potete compattare scrivendolo così 10^6, che si traduce con “Uno, seguito da sei zeri”: un milione, appunto. È un metodo molto comodo per scrivere numeri molto grandi, o molto piccoli; mille miliardi non è 1.000.000.000.000 ma semplicemente 10^12, ed un miliardesimo è 10^-9, e sopratutto non c’è da contare gli zeri!

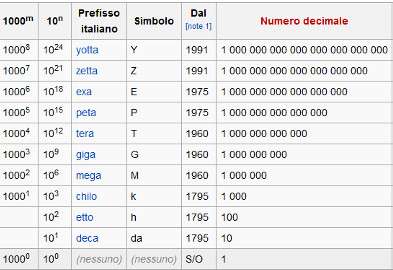

Di più, il sistema internazionale definisce dei prefissi per battezzare i multipli delle unità di misura: kilo è 1000 o 10^3, Mega è un milione, o 10^6, Giga un miliardo o 10^9 e Tera mille miliardi, o 10^12. Maiuscole e minuscole hanno il loro significato, ma non addentriamoci troppo… kB, MB, GB, TB, cioè kilo, Mega, Giga e Tera.

Tre zeri in più per ogni cambio di prefisso .

Torniamo ora sul familiare terreno dell’informatica e della telematica.

Il primo hard disk di Cassandra è stato un glorioso Apple ProFile , di 5 MB (circa 10^7 Byte): allora ci si chiedeva cosa ci si potesse mettere per riempirlo, visto che la dimensione di un buon videogame (Galaga) era circa 60 kB (10^5 Byte).

Nel 1986 o giù di li, Cassandra verificò personalmente, lavorando in una posizione privilegiata come Olivetti (dove si trovava Olivea, uno degli host backbone di NSFnet ), che il traffico giornaliero dell’intera Rete cubava meno di 10^8 Byte, cento piccoli Megabyte, come dire 10^10 Byte all’anno, dell’ordine di 10 Gigabyte solamente.

Di questi circa 40 erano costituiti dal traffico dei newsgroup i quali, a web non ancora inventato, erano, insieme ai siti ftp ed alla mail, la fonte di maggior traffico: ovviamente già allora il 40 per cento di questo traffico era costituito da porno… Ma questa è un’altra storia.

Gli utenti erano circa centomila (10^5), e ricevere tre mail (10^0) lo stesso giorno era un fatto raro: parliamo di quando rispondere ad una email arrivata la mattina nel pomeriggio era indelicato, farlo in giorno dopo uno maleducazione insopportabile, e non rispondere ad una richiesta di aiuto o di informazione dando il meglio che uno poteva offrire era inconcepibile.

Dopotutto, se si usava un mezzo istantaneo di comunicazione, bisognava sfruttarlo in ambedue i sensi e per fare cose utili. Logico, no?

Pensate, una settimana di tutto il traffico Internet in un CD, quasi 2 mesi in un DVD: d’altra parte le linee intercontinentali a 9600 baud erano un lusso inconcepibile, ed i mainframe avevano 10^6 Byte di memoria o poco più.

Quanta informazione veniva prodotta in formato elettronico al mondo nel 1985?

Probabilmente non molta di più di quella che finiva su internet: contabilità, catasti ed anagrafi non erano informatizzati, le spie avevano le radio analogiche e basta, e le intercettazioni si facevano con microfoni, registratori a bobine ed appuntati dedicati all’ascolto in tempo reale ed alla trascrizione, come si vede nei film poliziotteschi italiani molto in voga in quel periodo.

L’informazione nasceva come sempre analogica, e doveva essere digitalizzata ogni volta: digitalizzare informazione in Rete era un atto razionale, che doveva essere giustificato e che costava fatica. Il risultato era però informazione di qualità e rapporto segnale/rumore molto alto.

Sono passati solo trent’anni ed anche tecnologi ed ingegneri, che sono abituati a vedere e manipolare numeri e grandezze, se non si occupano direttamente di informatica non si curano più di quanto i numeri di questa tecnologia (o forse “arcana scienza”) si sono evoluti in poco tempo, e quali effetti questa semplice ma non semplicistica descrizione dimensionale abbia avuto nel cambiare le regole del gioco, e quindi i suoi risultati.

Cosa è successo di significativo? Beh, la cosa più appariscente è la variazione del traffico annuale Internet: Cisco stima che alla fine di quest’anno o ad inizio 2016 arriverà a 1 Zettabyte.

“Eh, e che vuol dire?” commenteranno parecchi dei 24 infaticabili lettori.

Semplice da Giga, Tera, Peta, Exa, Zetta, Yotta… Internet che trasporta 10^21 Byte all’anno, 11 zeri in più in trent’anni fa: molto, ma molto più della legge di Moore del raddoppio ogni 12 o 18 mesi (a seconda delle versioni).

Cosa è successo? E perché sarebbe un pericolo?

Beh, l’aumento è legato al fatto che molta più gente mette o preleva informazioni in rete: il GB/mese del vostro smartphone ed i video che guardate su YouTube, moltiplicati per uno/due miliardi di vostri simili, fanno tanto.

Ma assai di più è dovuto al fatto che l’informazione viene creata direttamente in digitale, e quindi costa molto meno produrla.

E la fortissima crescita è infine dovuta al fatto che la maggior parte dell’informazione viene ormai prodotta con mezzi automatici, pensate a tutti i sensori digitali che esistono al mondo, ed al numero crescente che vengono connessi ad internet. Una nave come la povera Costa Concordia arriva ad averne migliaia (10^4).

Poi ci sono, in ordine crescente, i dati prodotti da Rosetta, Opportunity e Deep Horizons, i dati di telemetria dei satelliti, i dati dei sistemi SCADA, i dati dell’ecommerce e quelli del consumo di media online… ah, ed ovviamente quelli dell’Internet delle Cose.

Ma che ne è del rapporto segnale/rumore?

Quanti di questi dati meritano di essere conservati?

Devono restare proprietari o dovrebbero essere messi a disposizione di tutti?

Sono questioni basilari per la Rete, ma in altri contesti.

Qui basta concludere che “la quantità è qualità”, e la rete che scambiava 10^10 Byte all’anno non può essere la stessa che ne scambia 10^21.

Un esempio: un’arma da guerra nel 1940 aveva una carica dell’ordine di 10^0 KG di tritolo, ed in casi estremi si arrivava a 10^3.

Nel 1945 il valore crebbe a 10^7, e nel 1965 arrivò a 10^10, dove per fortuna è rimasto.

Questa crescita di quantità ha cambiato il mondo e l’arte della guerra?

Certamente, ed ha prodotto sconvolgimenti politici, rovesciamenti di fronti, rivoluzioni e molto altro.

Solo 7 zeri, sette ordini di grandezza, hanno cambiato il mondo.

Qui stiamo parlando di 11 zeri, 11 ordini di grandezza.

Possiamo quindi stupirci che questa crescita abbia cambiato tutto, abbia trasformato la primigenia Rete dell’Eden, della cooperazione e del dono in qualcosa di completamente diverso, nell’attuale mondo cyberpunk, da dove si interagisce direttamente e potentemente col mondo materiale? Dove circolano soldi veri, dove si creano ricchezza e soprattutto povertà, si combattono guerre, si spia la gente e si alzano muri?