Roma- Una ricerca da parte di Appthority ha messo in luce una vulnerabilità, definita dai ricercatori con il nome di Eavesdropper, che affligge circa 700 app tra iOS e Android di cui molte di tipo aziendale.

La vulnerabilità è causata dall’inclusione di credenziali hard coded nelle applicazioni mobile che usano Twilio Rest API o SDK per i servizi di comunicazione, e permette di dare accesso globale alle informazioni contenute nei metadata degli account Twilio inclusi SMS, MMS metadata delle chiamate e registrazioni vocali.

Eavesdropper non si basa su un problema di jailbreak o root del device, ma la sua presenza è dovuta alla mancata applicazione delle linee guida per la sicurezza delle credenziali e dei token di Twilio.

Il Mobile Treat Team (MTT) di Appthority ha scoperto Eavesdropper nell’aprile 2017 ma la vulnerabilità è presente almeno dal 2011 . Tra le applicazioni affette troviamo anche app per la comunicazione sicura per un’agenzia federale, un’applicazione che permette ai team di vendita di un azienda di registrare e annotare discussioni in tempo reale ecc.

Eavesdropper potrebbe consentire a un attaccante di acquisire informazioni confidenziali sulla compagnia come ad esempio piani di mercato e negoziazioni .

L’ attacco richiede tre passi di esecuzione: riconoscimento, exploit ed esfiltrazione.

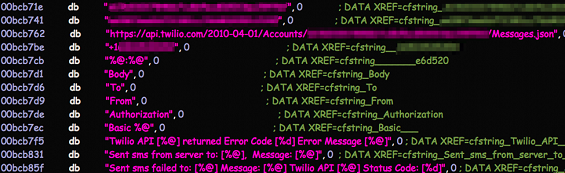

Nella fase di riconoscimento l’attaccante cerca le applicazioni che utilizzano Twilio; nella fase di exploit invece, usano un servizio come VirusTotal o YARA, cercando la parola chiave “twilio” si identifica la posizione delle credenziali che includono Twilio ID (34 caratteri) e token/password (32 caratteri).

Nell’immagine mostrata troviamo: account ID, account Token, account ID richiesto per l’URL, numero di telefono Twilio.

Appthority mostra un esempio di metodo per l’esfiltrazione dei dati usando cURL per acquisire i dati delle chiamate in entrata da agosto 2017:

$ curl -G https://api.twilio.com/2010-04-01/Accounts

/ACXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX/Usage/Records.json \

-d "Category=calls-inbound" \

-d "StartDate=2017-08-01" \

-d "EndDate=2017-08-31" \

-u 'ACXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX:your_auth_token'

Dopo l’esfiltrazione è possibile trasformare gli audio raccolti in formato testo così da poter eseguire una ricerca per parole chiave, ciò rende la ricerca di informazioni sensibili ancora più facile.

I ricercatori hanno tenuto a sottolineare che questo attacco è molto più semplice rispetto a un APT attack che usa i sette passi della Cyber Chill Chain poiché ne usa solo 3: riconoscimento (passo 1), exploit (passo 4) es esfiltrazione (passo 7).

Il problema delle credenziali scritte nel codice sorgente non è relativo soltanto alle applicazioni create con Twilio, ma è un grave errore comune a molti sviluppatori che, come prevedibile, comporta enormi problemi di sicurezza. Inoltre i developer che commettono questo errore riutilizzano spesso le stesse credenziali per altre applicazioni, e ciò crea ulteriori problemi.

Le applicazioni interessate sono state scaricate più di 180 milioni di volte e molte (circa 170) sono ancora disponibili negli Store ufficiali di Android e iOS. L’Appthority Mobile Threat Protection (MTP) è (al momento in cui scriviamo) l’unica soluzione Mobile Threat Defense che al momento può identificare la vulnerabilità Eavesdropper.

Twilio ha dichiarato di non avere alcuna prova che Eavesdropper sia stato utilizzato per accedere ai dati degli utenti, ma che ha raggiunto tutti gli sviluppatori delle applicazioni interessate e sta lavorando attivamente per mettere in sicurezza gli account.

Ilaria Di Maro