Un attacco altamente mirato, basato sulla tecnica dello spear phishing e che ha preso di mira la piattaforma LinkedIn. Così i ricercatori di ESET descrivono In(ter)ception, operazione che ha messo nel mirino gli utenti iscritti al social network professionale di Microsoft con l’obiettivo di sottrarre loro dati riservati e ottenere un guadagno economico.

ESET porta alla luce una minaccia rivolta agli utenti LinkedIn

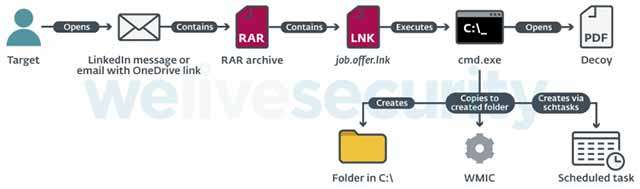

Il nome è stato attribuito sulla base del campione di malware correlato (Inception.dll), distribuito tra settembre e dicembre 2019 passando da proposte di lavoro fittizie rivolte a candidati potenzialmente alla ricerca di un’occupazione. I messaggi erano inviati o direttamente tramite LinkedIn, come visibile nello screenshot qui sotto, oppure via posta elettronica con un collegamento a OneDrive. Questo il commento di Dominik Breitenbacher, ricercatore di ESET che ha analizzato il malware e condotto l’indagine, che descrive la minaccia.

Il messaggio conteneva un’offerta di lavoro abbastanza credibile, apparentemente proveniente da società note in settori di rilievo. Naturalmente, il profilo LinkedIn era falso e i file inviati all’interno della comunicazione erano dannosi.

Una volta aperto il file ci si trovava di fronte a un documento PDF solo apparentemente innocuo con informazioni sulla falsa offerta di lavoro, dando al tempo stesso il via all’installazione del codice maligno senza destare alcun sospetto e creando di conseguenza un collegamento tra i cybercriminali e il dispositivo della vittima. Non si esclude che l’operazione sia stata eseguita da o con l’aiuto del gruppo Lazarus, realtà nordcoreana di cui abbiamo scritto più volte anche su queste pagine.

Gli attacchi che abbiamo studiato hanno mostrato tutti i segni dello spionaggio, con diversi indizi che suggeriscono un possibile collegamento con il famigerato gruppo Lazarus. Tuttavia, né l’analisi del malware né l’indagine ci hanno permesso di ottenere informazioni sui file a cui gli aggressori miravano.

Nel mirino soprattutto il settore delle società aerospaziali e militari europee. Tra gli strumenti impiegati anche un malware multistadio celato dalle sembianze di un software legittimo, versioni modificate di strumenti open source e tecniche Living off the land che fanno leva su utility Windows preinstallate nel sistema operativo.

Questo tentativo di monetizzare l’accesso alla Rete delle vittime dovrebbe servire da incentivo per stabilire forti difese contro le intrusioni e fornire formazione sulla sicurezza informatica per i dipendenti. Questo permetterebbe di riconoscere tecniche di ingegneria sociale ancora meno conosciute, come quelle utilizzate nell’operazione In(ter)ception.

In uno dei casi presi in esame gli aggressori si sono intrufolati in una comunicazione a proposito di una fattura non pagata esortando la vittima a saldare il debito inserendo le proprie coordinate bancarie per il trasferimento del denaro.