Secondo un report di 99 pagine rilasciato da ESET , oltre 500mila computer sono stati infettati da un malware chiamato Stantinko,un trojan modulare con avanzate funzioni di backdoor .

Secondo gli autori del paper gli operatori del malware controllano un’immensa botnet che monetizza principalmente grazie all’installazione di estensioni browser malevole che eseguono click fraud e ad-injection , ciò permette agli hacker di essere pagati per il traffico fornito agli inserzionisti.

Il malware è stato classificato come ” modular backdoor ” e non come adware poiché Stantinko usa un complesso sistema di infezione, con un meccanismo di persistenza all’avvio e un insieme di plugin che consente agli operatori di eseguire qualsiasi codice sulla macchina infetta , ciò rende possibile effettuare esfiltrazione di dati e spionaggio.

Per infettare il sistema l’attacco induce l’utente alla ricerca di un programma piratato, a scaricare un file eseguibile, a volte travestito da Torrent, chiamato FileTour , esso è il vettore di installazione di Stantinko. L’eseguibile installa numerosi software che disturbano e distraggono l’utente mentre il malware installa indisturbato in background il codice malevolo: Adstantinko .

Adstantinko è l’installer che contiene due servizi che sono stati chiamati: Plugin Download Service e Browser Extention Downloader . Questi servizi permettono la persistenza all’avvio, se uno di loro viene cancellato l’altro sarà comunque in grado di reinstallarlo , permettendo a Stantinko di sopravvivere più a lungo sulla macchina infetta.

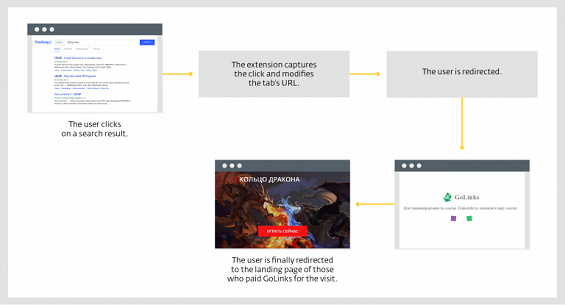

La funzionalità principale di uno dei servizi di persistenza è quella di installare estensioni malevole nel browser: Teddy Protection e Safe Surfing ; esse appartengono apparentemente al Web Store di Chrome e si presentano come legittimi filtri di protezione della navigazione, ma in realtà, quando installate da Stantinko, hanno una diversa configurazione che permette di dirottare i click dell’utente.

I ricercatori hanno trovato alcuni siti da cui proviene FileTour, essi sono principalmente piattaforme russe di servizi pay-per-install. I click sui link di download portano ad una pagina che visualizza una barra di avanzamento, mentre in background un file viene scaricato da Yandex Disk, un servizio di hosting basato su cloud. I link risultano corrotti dopo lo scaricamento dei file poiché il loro hash cambia ad ogni download, ciò avviene poiché ogni volta che un utente richiede di scaricare i file vengano generati, caricati su Yandex Disk e infine eliminati.

I file scaricati hanno, però, caratteristiche simili, ad esempio nella descrizione possiamo trovare:

Product name: PackageForTheWeb Stub.

Product version: 2.02.001.

Alcuni tra gli altri plugin di Stantinko che sono stati osservati, permettono:

- Brute-force: attacchi a dizionario distribuiti sui pannelli amministrativi di Joomla e WordPress . Secondo Kaspersky un server compromesso al mercato nero può valere 6 dollari USA, un prezzo basso, ma se si è in grado di comprometterne molti in tempi brevi è possible ricavarne un notevole guadagno.

- Remote Administrator: Backdoor con ampio raggio di azione, dalla ricognizione all’esfiltrazione di dati.

- Facebook Bot: Bot per perpetrare frodi sul social network , creando account, mettendo like a foto, pagine e aggiungendo amici.

Nell’immagine seguente possiamo vedere un listino di un possibile costo dei like ad una pagina:

Il malware, di cui sono state ritrovate tracce risalenti al 2012, è riuscito a passare inosservato poiché il suo codice è diviso in due parti: un loader e una componente criptata. Il codice malevolo è nascosto nella parte criptata che può risiedere sia nel disco che nel Registro di Windows, esso poi verrà decriptatato da un eseguibile apparentemente innocuo.

Riconoscere il malware basandosi solo sulla parte non criptata è molto difficile poiché il comportamento malevolo si rivela solo durante l’esecuzione. Nelle nuove versioni di Stantinko anche il loader risulta criptato.

Stantinko al momento della scrittura del paper si basa principalmente sugli eseguibili Windows per eseguire le operazioni malevole, ma esistono anche file binari di Linux su server compromessi. Secondo ESET la maggior parte dei computer infettati si trovano in Russia (46 per cento), Ucraina (33 per cento), Bielorussia (8 per cento), Kazakhstan (8 per cento).

Ilaria Di Maro