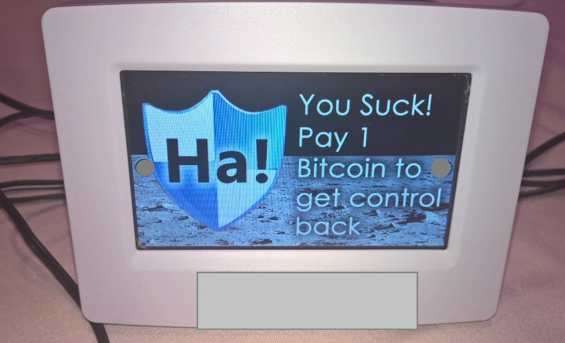

Un numero sempre crescente di apparecchiature, veicoli e dispositivi di uso quotidiano sono ormai connessi ad internet grazie alla capillarità sempre maggiore della Internet delle Cose, con i produttori che dedicano molte risorse ad implementare sempre più funzionalità di ogni singolo dispositivo mentre, a quanto pare, non viene dedicata la stessa attenzione alla sicurezza degli stessi dispositivi. Ne hanno dato ennesima dimostrazione, al DefCon di Las Vegas di quest’anno, due ricercatori di Pen Test Patners , Andrew Tierney e Ken Monroe, che hanno rivelato di aver infettato con un malware un termostato intelligente riuscendo a prenderne il controllo completo: a schermo veniva visualizzato l’avviso che per sbloccarlo si sarebbe dovuto pagare un riscatto di 1 Bitcoin .

La scelta del termostato è stata in parte dettata dalle speculazioni che si erano fatte sulle potenzialità del dispositivo preso di mira, e in parte dall’essere un dispositivo comune della domotica casalinga e quindi capace di far percepire meglio di quale tipo di rischio si potrebbe essere vittime anche tramite dispositivi ritenuti innocui. Dopotutto sapere che qualcuno potrebbe chiedere un riscatto per non lasciarvi senza riscaldamento d’inverno o per non mandarlo al massimo durante un’ondata di caldo estivo, permette di percepire meglio che su ogni dispositivo connesso in rete bisogna tenere sempre alto il livello di sicurezza.

Munro non è nuovo a questo tipo di attività di penetration test su dispositivi IoT visto che l’anno scorso ha trovato che un frigorifero intelligente Samsung lasciasse trapelare le password di Gmail . Per il tipo di attacco sviluppato ques’anno si è cavalcata l’onda di paura che i ransomware hanno scatenato negli ultimi mesi cercando anche di dimostrare che la convinzione che non si potesse scrivere un malware di questo tipo capace di colpire apparecchi così poco potenti fosse errata.

Poiché i due ricercatori non hanno agito con intenzioni malevole, non hanno voluto rivelare il nome del produttore, che riceverà comunque tutte le informazioni necessarie per poter arginare le falle di sicurezza.

Nello specifico il termostato oggetto dell’attacco viene venduto negli Stati Uniti ed è basato su tecnologia ARM con Linux come sistema operativo, ha un ampio display LCD e l’alloggiamento per la scheda SD (per caricare impostazioni personalizzate).

Nella descrizione dei passaggi che hanno portato alla riuscita dell’attacco viene spiegato che: “La nostra intenzione era quella di attirare l’attenzione sul cattivo stato della sicurezza in molti dispositivi IoT domestici. Inoltre per aumentare la consapevolezza nella comunità di ricerca sulla sicurezza che non è tutta una questione di hacking del software. l’hacking hardware è spesso un vettore più facile. Semplici controlli di sicurezza avrebbero fermato questo lavoro di hack, tuttavia non erano presenti”. In particolare l’ultima affermazione è riferita alla porta JTAG presente sul termostato e che potrebbe permettere di avere un accesso di tipo riservato al software interno del dispositivo.

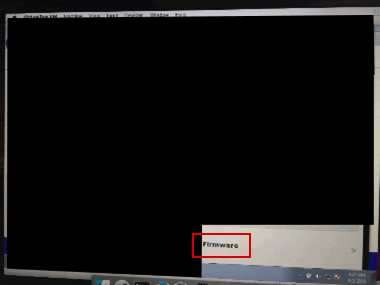

La scheda SD serve per personalizzare il dispositivo memorizzando immagini, screensaver e profili di funzionamento del termostato tramite una app di 120 MB realizzata con Adobe Air e che necessita che sia installato Flash. Particolarità dell’applicazione è la possibilità di scaricare il firmware che è stato decompresso tramite Binwalk ottenendo così il filesystem caricato sul termostato.

Si è potuto così notare che tutte le funzionalità vengono gestite da un grande monolitico file binario lanciato come root (il superutente dei sistemi Linux), pratica che andrebbe evitata poiché un utente remoto potrebbe ottenere il completo accesso al sistema.

Il file binario è un semplice Javascript con estensione .mxe che, lanciato tramite Beautify , permette di ottenere un codice leggibile.

Gli ulteriori passaggi che hanno portato alla riuscita dell’hack sono ben documentati sul blog di Pen Test Patners , per chi volesse seguire tutti le operazioni necessarie per la riuscita dell’attacco.

Il risultato finale è stato l’accesso alla modifica del firmware, agendo con tutto il necessario per far funzionare il ransomware.

“Si riscalda a 99 gradi, e si chiede un PIN di sblocco che cambia ogni 30 secondi”, ha spiegato Tierney: “Gli abbiamo messo su una botnet IRC, l’eseguibile agisce nel canale dedicato e usa l’indirizzo MAC come identificatore, e serve pagare un Bitcoin per sbloccarlo.”

Nelle conclusioni finali che traggono i due ricercatori ci sono dei validi suggerimenti che sono sicuramente da tenere ben presenti: “Niente di tutto questo dovrebbe essere possibile. La sicurezza del semplice firmware dovrebbe evitare che ciò accada, come crittografare il firmware per evitare che venga spacchettato e analizzato e firmare il firmware per evitare che venga modificato, verificando la firma nella fase di boot”. Poi, semplici principi che si applicano alla maggior parte dei settori della sicurezza: mai fidarsi degli input dell’utente, anche per i nomi dei file; garantire privilegio minimo e non eseguire tutto come root; adottare dei semplici firewall per evitare connessioni indesiderate o non intenzionali e interblocchi hardware che fermino ripetuti cambi di accensione e spegnimento e concomitante riscadamento e raffreddamento; rimuovere le informazioni di debug, così da complicare la vita di chi voglia eseguire il reverse engineering.

Tierney ammonisce: “Voi non siete solo gli acquirenti di un dispositivo IoT, state invitando la gente sulla vostra rete senza avere idea di cosa queste cose possano fare”. Come ogni dispositivo connesso, avvertono i ricercatori, “potrebbe facilmente creare un punto di smistamento che potrebbe portare ad una compromissione di dati personali.”

Si spera quindi che il tentativo di Tierney e Monroe di far comprendere che anche oggetti “intelligenti” IoT possono essere vittime di attacchi ransomware possa alzare l’asticella dell’attenzione sulla sicurezza di dispositivi che saranno di uso comune, domestici, magari accesi costantemente e quindi costantemente veicolo di attacchi malevoli.

Luca Algieri