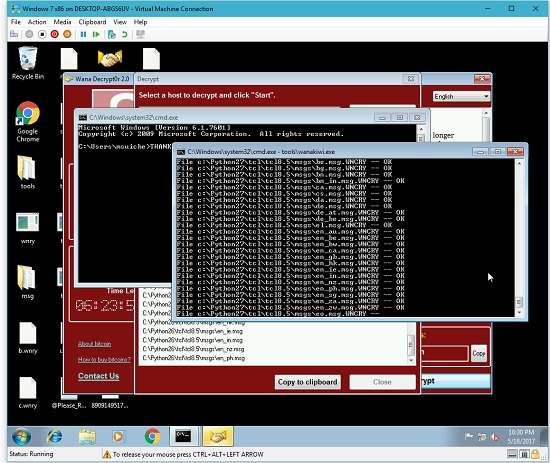

Con un post molto dettagliato sul proprio blog, il ricercatore di sicurezza francese Matt Suiche ha spiegato come tramite il tool Wanakiwi (sviluppato da Benjamin Delpy, lo stesso autore di MimiKatz, sulla base di WannaKey , creato da Adrien Guinet qualche giorno fa), sia possibile per chi ha subito un’infezione di WannaCry, recuperare i propri dati con buona probabilità di successo .

Attenzione però, perché il tool sarebbe in grado di portare a termine il proprio compito solo nel caso in cui la macchina non sia ancora stata riavviata a seguito dell’infezione e l’area di memoria del processo wcry.exe contenente le chiavi di cifratura non sia ancora stata sovrascritta , il che significa dover lanciare WanaKiwi il prima possibile a seguito dell’infezione per poter contare sulle più alte probabilità di successo nel recupero.

Il tool sviluppato da Delpy è un’ estensione del WannaKey creato da Guinet pochi giorni or sono e il cui obiettivo è espandere il campo di applicazione del decryptor a sistemi operativi diversi da Windows XP.

WanaKiwi non richiederebbe competenze particolari per essere utilizzato, essendo il suo funzionamento completamente automatico, e dai test effettuati è risultato efficace per le versioni x86 di Windows XP, Windows 7 e Windows Server 2003 , ma via Twitter Suiche si è detto fiducioso che possa funzionare anche per Windows Server 2008 e Vista.

Sembrerebbe quindi che l’epidemia WannaCry abbia le ore contate, e che gli ultimi numeri rilevati siano destinati a non salire (il wallet BitCoin del ransomware ha raccolto circa 100.000 dollari, come mostrato in questa infografica da Reuters), ma WannaCry non è l’unico malware che fa uso della vulnerabilità MS17-010 per arricchire i propri creatori: da inizio mese infatti, i ricercatori di ProofPoint hanno registrato infezioni da parte di Adylkuzz , anche se l’obiettivo di questo malware non è tanto quello di cifrare i dati presenti sulla macchina quanto di installare il cryptocurrency miner cpuminer con l’obiettivo di impegnare cicli di CPU per minare Monero , una criptovaluta alternativa ai Bitcoin.

Nonostante – a differenza di WannaCry – Adylkuzz non faccia parte di quella categoria di malware in grado di replicarsi e autodiffondersi (worm), per chi ancora non avesse provveduto ad aggiornare i propri sistemi il consiglio è di farlo il prima possibile .

Niccolò Castoldi