All’inizio dell’anno si è parlato di un bug scovato in FaceTime tanto grave da consentire l’attivazione da remoto delle fotocamere/webcam presenti sui dispositivi iOS e macOS, semplicemente inoltrando una chiamata. Un problema simile è quello di cui si parla oggi in merito a Zoom, software parecchio diffuso in ambito professionale per videochiamate e videoconferenze (oltre 40 milioni di clienti nel 2015): un malintenzionato può spiare i suoi utenti senza che questi nemmeno se ne accorgano.

Zoom: grave vulnerabilità su Mac

La vulnerabilità (CVE-2019–13450) è stata individuata a fine marzo dal ricercatore Jonathan Leitschuh, che ha concesso alla software house 90 giorni per porvi rimedio prima di renderla nota. La causa è da ricercare nel web server installato in locale (porta 19421) al fine di permettere all’utente di unirsi a un meeting con un semplice click. Un accorgimento pensato per semplificare l’uso di Zoom, ma che finisce con il costituire un serio rischio per la privacy: qualsiasi sito può sfruttarlo per accendere l’obiettivo del computer e spiare chi si trova di fronte, senza destare alcun sospetto, attraverso un link appositamente strutturato, ad esempio https://zoom.us/j/*********. Non serve nemmeno un’interazione, basta includerlo in un iframe.

Ciò che rende il tutto ancora più grave è che la disinstallazione del software non basta. Un semplice link può far leva sul web server locale per installarlo nuovamente, senza chiedere alcuna azione o conferma aggiuntiva all’utente.

Nei 90 giorni a disposizione prima che la vulnerabilità fosse resa nota è stato rilasciato un fix, sotto forma di aggiornamento, comunque non sufficiente per mitigare il rischio. Questo perché i responsabili di Zoom ritengono la possibilità di unirsi a una videoconferenza tramite un solo click un valore aggiunto della propria offerta, non volendo rinunciarvi.

Quando Zoom viene installato dall’utente su un dispositivo Mac, viene aggiunto anche un web server con funzionalità limitate per rispondere a richieste locali. Si tratta di un workaround per un cambiamento introdotto in Safari 12 che richiede all’utente la conferma per l’avvio del client di Zoom prima di unirsi a un meeting. Il web server locale permette agli utenti di evitare click aggiuntivi. Pensiamo sia una soluzione legittima a un’esperienza utente problematica, capace di offrire ai nostri utenti una modalità più rapida per l’accesso alle conferenze.

Lo sviluppatore ha comunque riconosciuto l’esistenza del problema, intervenendo con un post sul proprio blog ufficiale in cui afferma come non ci siano prove di avvenute violazioni. Promette inoltre che con un update in arrivo entro il mese di luglio gli utenti potranno far sì che la trasmissione del segnale video risulti automaticamente disabilitata nel momento in cui ci si unisce a un meeting: in questo modo, anche in caso di click su un link malevolo, le immagini non sarebbero inviate a estranei.

[gallery_embed id=130222]

Un altro problema, attacco DoS

Leitschuh ha inoltre portato alla luce un secondo problema (CVE-2019–13449): c’è la possibilità che un malintenzionato possa sottoporre il client di Zoom a continue richieste di partecipazione a una conferenza, dando così vita a quello che può essere definito un attacco DoS (Denial of Service). Anche in questo caso la software house afferma di non aver ricevuto segnalazioni o feedback relative alla pratica, sottolineando di aver rilasciato una patch in grado di risolvere la situazione nel mese di maggio (versione 4.4.2), senza però forzare gli utenti all’installazione poiché il pericolo è ritenuto trascurabile.

La soluzione fai-da-te

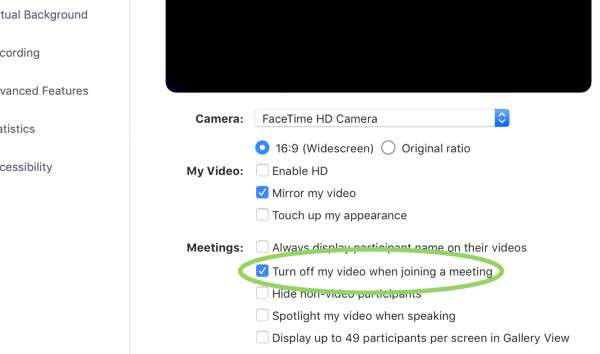

Considerando come lo sviluppatore non abbia intenzione di rinunciare al sistema adottato per avviare i meeting con un click, Leitschuh suggerisce un metodo fai-da-te per risolvere il problema: nelle impostazioni, selezionare l’opzione per disabilitare la trasmissione del segnale video quando ci si unisce a una conferenza.

È possibile disabilitare il web server eseguendo il comando “lsof -i :19421” (senza virgolette) così da ottenere il PID del processo, seguito da “kill -9 ***” dove gli asterischi sono rappresentati dal PID. In questo modo, invece, si evita che possa essere riabilitato in seguito all’installazione di aggiornamenti.

rm -rf ~/.zoomus

touch ~/.zoomus