È stato battezzato BHUNT ed è un nuovo malware (o meglio, una famiglia di malware) pensato dai suoi autori per eseguire il furto di criptovalute. Prende di mira i wallet delegati alla gestione di asset come Bitcoin, Litecoin, Ethereum, Jaxx, Atomic, Electrum ed Exodus. La scoperta è stata resa nota dai ricercatori di Bitdefender.

Una nuova minaccia per le criptovalute: il malware BHUNT

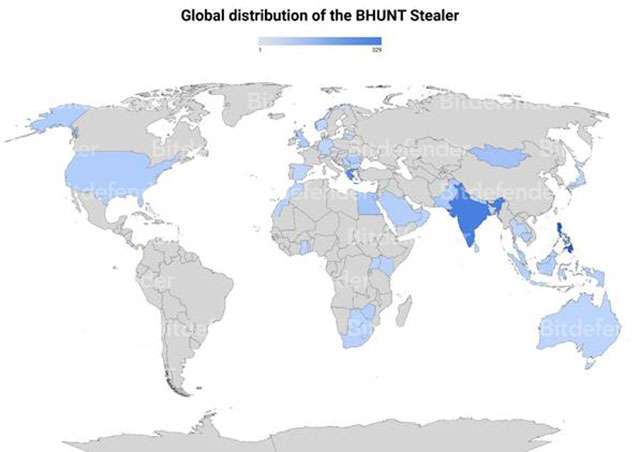

Il codice maligno è progettato anche per allungare le mani sulle password salvate nel browser di navigazione, sulle passphrase impiegate dagli utenti per il recupero degli account e sui cookie. Non è dunque difficile comprendere perché si tratti di una minaccia alla privacy e alla tutela dei dati oltre che al portafogli. Qui sotto una mappa utile per capire quali siano le aree zone geografiche più colpite dalla minaccia, stando a quanto rilevato: India, Filippine e Cile.

A finire nel mirino di BHUNT sono soprattutto i privati. Un dettaglio non di poco conto, considerando come parte dei cybercriminali si sia concentrata nell’ultimo periodo su ben altro tipo di bersagli, a partire da strutture ospedaliere, pubbliche e industrie, come nel caso delle campagne ransomware sempre più diffuse e virulente. Questa la dinamica innescata, secondo l’analisi condotta da Bitdefender.

I criminali utilizzano VMProtect e Themida come strumenti per la creazione di pacchetti che usano una macchina virtuale software per emulare parti del codice su una CPU virtuale, con un set di istruzioni diverso da quello di una CPU convenzionale, rendendo il reverse engineering estremamente difficile.

Queste alcune delle altre caratteristiche del malware emerse:

- impiego di script di configurazione criptati scaricati da pagine Pastebin pubbliche;

- i campioni esaminati sembrano essere stati firmati digitalmente con un certificato rilasciato a una società di software, ma che non corrisponde ai codici binari;

- i server responsabili dell’esfiltrazione utilizzano Hopto.org, un servizio DNS dinamico per mascherare gli indirizzi IP.

I consigli per far fronte a questa nuova insidia sono gli stessi di sempre: non scaricare o installare software da fonti sconosciute, prestare attenzione all’attività svolta online e mantenere sempre attiva (e aggiornata) una soluzione in grado di monitorare il sistema in tempo reale, individuando e bloccando tempestivamente eventuali compromissioni.