Con i suoi miliardi di download in giro per il mondo, collezionati nel corso del tempo, CCleaner rappresenta un bersaglio privilegiato per i cyber-criminali interessati a sfruttarne la popolarità a scopo malevolo. Un caso che questa estate è passato dalla pura ipotesi ad una triste realtà per migliaia di utenti, costretti loro malgrado a sorbirsi l’installazione di un malware assieme ad una release infetta dell’utility di Piriform .

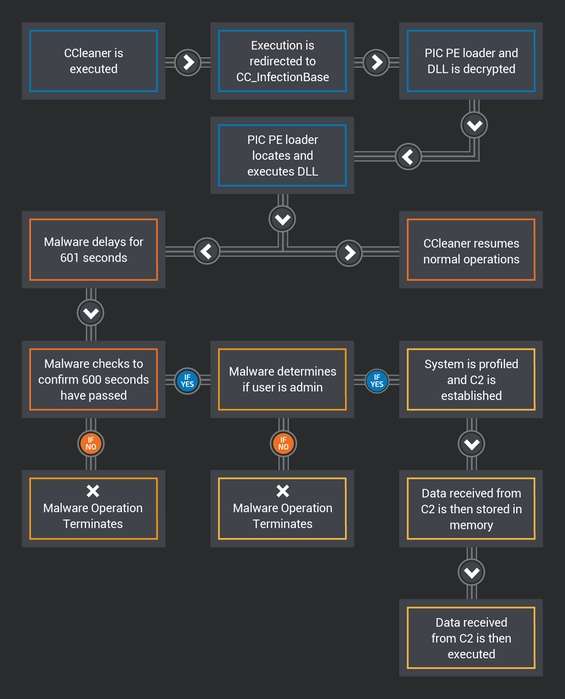

Il fattaccio è stato scoperto dai ricercatori di sicurezza di Cisco Talos , che alcuni giorni or sono hanno avviato il beta testing di un nuovo sistema di identificazione degli exploit accorgendosi di un comportamento malevolo a opera di CCleaner v5.33 . Durante l’installazione su sistemi operativi a 32-bit, la suddetta versione del software depositava sul sistema un payload aggiuntivo dalla natura malevola noto come Floxif .

Il malware è programmato per raccogliere informazioni sul sistema infetto e di trasferirle a un centro di comando&controllo remoto, un’operazione capace di compromettere dati particolarmente sensibili come il nome del PC, la lista dei software installati, l’indirizzo MAC delle prime tre interfacce di rete, un identificativo univoco per ogni sistema infetto. In teoria, Floxit è anche in grado di scaricare nuovi binari eseguibili per distribuire ulteriori minacce.

Il malware è stato identificato il 13 settembre, e le verifiche di Talos hanno poi confermato che la versione infetta di CCleaner era stata distribuita dai server ufficiali di Piriform. L’ipotesi è che qualcuno, magari un insider, abbia compromesso la filiera produttiva di Avast – che ha acquisito Piriform lo scorso luglio – e abbia inserito il codice malevolo all’interno del pacchetto di installazione ufficiale. Incidentalmente, il certificato di sicurezza con cui è firmato il software è stato fornito da Symantec – un’azienda che con la crittografia ha una storia recente a dir poco pessima .

Piriform ha riconosciuto l’esistenza del problema individuando il malware in CCleaner 5.33.6162 e CCleaner Cloud 1.07.3191 , distribuendo subito versioni pulite di entrambe i software. Resta da capire l’origine dell’infezione e chi abbia compromesso il software.

Alfonso Maruccia