Gli autori della breccia nei server di CCleaner erano coinvolti in un’operazione cyber-criminale più pericolosa di quanto inizialmente ipotizzato, con bersagli molto più sensibili della società produttrice dell’utility di ottimizzazione (Piriform) e un sofisticato meccanismo di attacco a doppio stadio. Le indagini sull’incidente estivo vanno avanti e fanno emergere nuovi particolari, e ora gli analisti addebitano agli hacker asiatici una vera e propria operazione di cyber-spionaggio dagli effetti tutti da valutare.

Le nuove analisi dell’attacco contro Piriform e CCleaner hanno portato alla ribalta il nome Axiom, un termine già noto da tempo tramite i suoi tanti alias (APT17, Deputy Dog, Group 72 e altri) e riconducibile a un gruppo di cyber-guastatori operanti dalla Cina. Un fatto, questo, confermato anche dal fuso orario impostato sul server di comando&controllo (C&C) del malware Floxif.

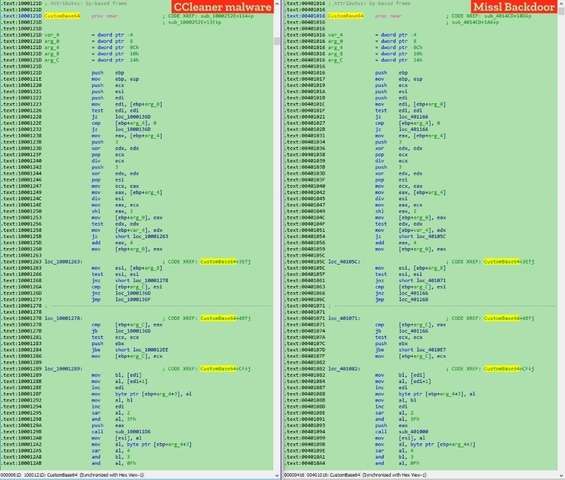

Il malware, appunto: il codice di Floxif presenta somiglianze con il codice malevolo adoperato in passato da Axiom/APT17 (Missl), e non sarebbe la sola spiacevole “sorpresa” ricevuta dagli utenti che lo scorso agosto hanno scaricato la versione infetta di CCleaner.

La funzionalità di Floxif per il download di un payload aggiuntivo era stata fin qui indicata come inutilizzata, ma ora si è scoperto che il malware ha effettivamente scaricato un secondo componente malevolo su un numero di PC non quantificabile – comunque non inferiore alle 20 unità.

Analizzando i database del server di C&C, i ricercatori hanno identificato il secondo malware come una backdoor “leggera” capace – tra l’altro – di contattare un IP nascosto tra le ricerche di github.com o wordpress.com e di scaricare ulteriori componenti malevoli alla bisogna.

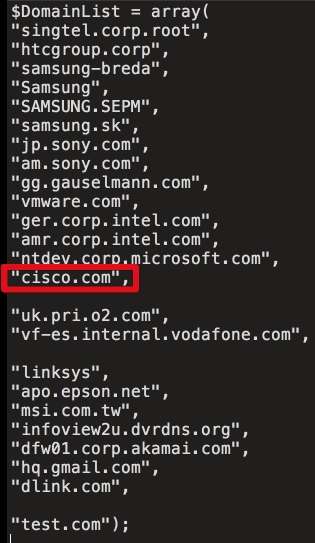

La lista delle corporation prese di mira dall’attacco a doppio stadio include nomi di altissimo profilo come Intel, Cisco, Samsung, Sony, VMWare, Microsoft, Google (Gmail) e molti altri. Il numero dei bersagli e delle potenziali vittime dell’infezioni è difficile da quantificare, visto che i database del server di C&C risulterebbe “purgato” dei dati precedenti al 12 settembre.

Resta la pericolosità di un’operazione sofisticata e passata quasi inosservata, una campagna di cyber-spionaggio che, stando alle ricerche sui server di C&C, era riuscita a penetrare sui computer di agenzie governative, istituti bancari e di altre organizzazioni sensibili.

Alfonso Maruccia