Non è l’ennesimo caso di Cross Site Scripting (XSS), ma qualcosa di diverso: l’infrastruttura di Google, quella che regge alcuni dei servizi più usati del web, da Gmail a Maps, soffre di un errore nel design che la rende potenziale vittima dei malviventi che vivono di phishing. E che potrebbero rubare all’ignaro navigatore le sue credenziali di accesso senza neppure dover infettare un sito: basterebbe sfruttare assieme quanto ospitato direttamente sui server di BigG.

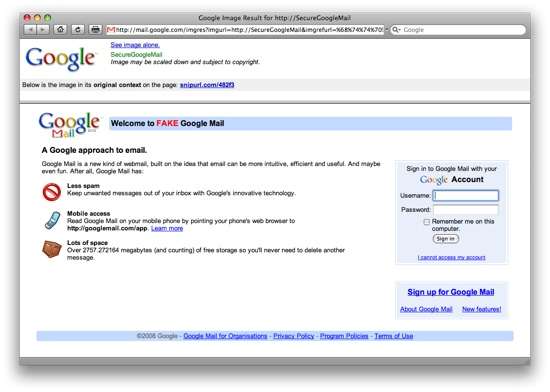

La vulnerabilità, se così si può definire, che affligge i server di BigG è stata mostrata per la prima volta lo scorso venerdì da Adrian Pastor sulle pagine di GNUCITIZEN : in breve, chiarisce l’esperto, è possibile “mostrare una pagina non ufficiale con l’indirizzo giusto nella address bar”. Una differenza sostanziale rispetto al phishing tradizionale, che maschera al meglio una URL contraffatta dietro qualche assonanza: in questo caso l’indirizzo è quello autentico, ma la pagina è tutto meno che quella originale.

Per farlo, non c’è bisogno di utilizzare chissà quale carattere speciale in modo da mettere in ginocchio il codice di un servizio o di infettare un server con chissà quale artificio: le difese contro la contraffazione delle URL non reggono, e anche il navigatore più attento potrebbe cascare in un tranello costruito a regola d’arte. Con la grafica giusta non ci sarebbe modo di distinguere la pagina originale da una farlocca: non cambierebbe neppure l’indirizzo mostrato nella barra. Google, informata del problema, sarebbe al lavoro per risolverlo.

Un altro esperto di sicurezza, Aviv Raff, definisce l’intera faccenda un “errore di sicurezza strutturale per web application cross-domain”: in altre parole Google non avrebbe curato a dovere la modalità con la quale le sue web application possono interagire tra di loro – per essere ad esempio richiamate all’interno di un altro servizio allo scopo di integrarne le informazioni – finendo per aprire una breccia all’interno della quale i malintenzionati potrebbero infilarsi per cercare di violare gli account degli utenti.

Raff spiega di aver segnalato il problema a BigG lo scorso aprile, di aver ricevuto rassicurazioni sull’avvio di una procedura di indagine per individuare il problema, ma di non aver poi più saputo nulla su come l’intera vicenda si era evoluta. Evidentemente, come dimostra il proof-of-concept pubblicato nelle stesse ore su GNUCITIZEN , il problema non è stato tuttavia ancora risolto: da qui la decisione di optare per un approccio full disclosure.

Luca Annunziata