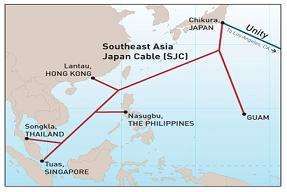

Google ci riprova : al colosso di Mountain View sembrano piacere molto i festoni, le dorsali anche dette backbone , piazzati nelle profondità marine. Dopo l’exploit di Unity , il nuovo progetto prende il nome di Southeast Asia Japan Cable (SJC) e coinvolge molti dei partner già presenti nel predecessore. Si aprono così nuovi scenari in un mercato in forte crescita, alimentato da una richiesta di traffico sempre maggiore: il nuovo impianto alimenterà le comunicazioni tra USA e Asia, ma circolano già voci su possibili accordi commerciali di BigG per il la cablatura delle acque del continente africano.

I componenti della joint venture sono pressoché gli stessi del progetto Unity: Bharti Airtel , Global Transit, KDDI Corporation , SingTel . Il nuovo cavo è in realtà un prolungamento della rete Unity a cui collegherà paesi come Hong Kong, Tailandia, Filippine e Singapore. L’opera dovrebbe terminare nel 2011, un anno dopo la data stimata per il predecessore nippo-americano, comportando un investimento complessivo pari a circa 300 milioni di dollari. Attualmente il condizionale è d’obbligo: il programma è ancora in fase embrionale e si attendono dati e cifre ufficiali dai diretti interessati.

I componenti della joint venture sono pressoché gli stessi del progetto Unity: Bharti Airtel , Global Transit, KDDI Corporation , SingTel . Il nuovo cavo è in realtà un prolungamento della rete Unity a cui collegherà paesi come Hong Kong, Tailandia, Filippine e Singapore. L’opera dovrebbe terminare nel 2011, un anno dopo la data stimata per il predecessore nippo-americano, comportando un investimento complessivo pari a circa 300 milioni di dollari. Attualmente il condizionale è d’obbligo: il programma è ancora in fase embrionale e si attendono dati e cifre ufficiali dai diretti interessati.

Negli ultimi anni si è verificata una vera e propria corsa all’oro per riempire i fondali marini di tubi pieni di cavi in fibra ottica. L’area del Pacifico è già piena di cantieri sottomarini e le previsioni per il futuro danno il fenomeno in costante crescita ed espansione. In soli cinque anni la domanda di traffico disponibile ha avuto un incremento del 64% solo nel bacino d’utenza del Pacifico. Logico per Google sentire odor di quattrini. La strategia messa in atto da BigG sarebbe la solita: essere ovunque per arrivare ovunque e a chiunque .

Il mercato asiatico fa gola a molti, ragion per cui il progetto Unity e la sua appendice SJC costituiscono un passo fondamentale che permette al colosso di ottenere un vantaggio significativo sui concorrenti, permettendogli di abbassare i costi e di avere più traffico a disposizione coprendo nuove zone in cui promuovere ed esportare i propri servizi.

Ed è proprio in base a questa filosofia che Google guarda con interesse ai futuri progetti in fase di studio che consentiranno di installare i backbone inerenti al continente africano: come riportato da ITWeb , Google avrebbe preso contatti lo scorso luglio con alcune compagnie telefoniche locali, tra cui Telkom SA , MTN , e Vodacom per vagliare la fattibilità dell’intero programma.

Inoltre Google avrebbe anche incontrato i vertici di InfraCo , compagnia operante nello sviluppo e nella realizzazione di infrastrutture che ha in cantiere la costruzione di un festone lungo la costa occidentale dell’Africa, nonché Seacom per il versante orientale. Una volta terminati i vari lavori si registrerebbe un incremento notevole della banda disponibile, riducendo magari anche il digital divide di molti paesi in via di sviluppo.

Vincenzo Gentile

( fonte immagine )