Per ricevere il Cashback di Stato non è necessario compilare né spedire alcun modulo cartaceo: si fa tutto attraverso l’applicazione IO oppure tramite quelle degli issuer convenzionati come scritto più volte anche su queste pagine. È bene ribadirlo in questi giorni poiché sta circolando un’email che mira a trarre in inganno i meno attenti facendo scaricare un malware e mettendo così a repentaglio la loro sicurezza.

Un malware prende di mira il Cashback di Stato

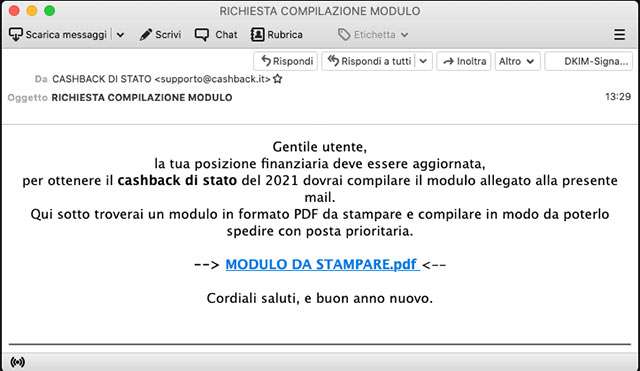

A lanciare l’allarme CERT-AgID in seguito alla segnalazione di D3Lab. Questo il testo della falsa comunicazione che si sta diffondendo nelle caselle di posta elettronica: come sempre in questi casi l’invito è a cestinare immediatamente il messaggio senza aprire i link contenuti né rispondere.

Gentile utente, la tua posizione finanziare deve essere aggiornata, per ottenere il Cashback di Stato del 2021 dovrai compilare il modulo allegato alla presente mail. Qui sotto troverai un modulo in formato PDF da stampare e compilare in modo da poterlo spedire con posta prioritaria.

Aprendo il collegamento non si scarica un PDF, ma un eseguibile scritto in Visual Basic 6 con doppia estensione contenente codice maligno in grado di fare quanto segue.

Il malware è scritto in VB6 ed utilizza un server FTP su Altervista per lo scambio di informazioni con l’autore. All’avvio il malware si occupa di gestire la propria persistenza copiandosi nella home dell’utente ed usando il registro di sistema, dopodiché colleziona le informazioni sulla macchina della vittima e le salva sul server FTP. Infine scarica un modulo aggiuntivo (keylogger) dal server FTP e avvia un timer che recupera i comandi da eseguire sempre da un file presente sul server FTP.

CERT-AgID scende nel dettaglio analizzando l’azione del malware: rimandiamo alla pagina del report per ulteriori approfondimenti.

L’autore del malware è quasi certamente italiano, per i seguenti motivi:

- sulla base di quanto noto raramente un autore di malware estero usa VB6;

- il tema usato, il Cashback di Stato, è spiccatamente italiano e l’italiano usato nella email è corretto;

- tra le stringhe lasciate dal compilatore VB6 ne spicca una che indica una struttura di directory italiana (“C:\Programmi\Microsoft Visual Studio\…”).

Il sito da cui viene scaricato lo ZIP, protetto con dal servizio di URL shortening bit.ly, contiene la firma “giud@m@ligno666”.

Il malware è piuttosto rudimentale, manca di un C2 vero e proprio e utilizza un linguaggio obsoleto. La necessità di firmare le proprie opere è probabilmente indice di una mano ancora inesperta o comunque non professionista, che vuole farsi conoscere per il risultato ottenuto.

Il mittente sembra apparentemente legato al sito cashback.it (casella “supporto@cashback.it”), ma dubitiamo sia davvero così. A tal proposito è bene sottolineare come il dominio non sia in alcun modo ufficialmente connesso al Cashback di Stato, all’app IO, né a PagoPA o ad AgID, bensì controllato da un’agenzia di Arezzo con finalità promozionali e di affiliazione del tutto legittime.

Vuoi scoprire la miglior carta di credito o debito per il cashback? Trovala con il nostro comparatore!