Spoofing: significato, tipi, esempi e come difendersi

Gli hacker utilizzano diverse tecniche per accedere ai nostri dati e rubare i dati personali; una delle tecniche più utilizzate è lo spoofing.

Le tecniche di spoofing negli ultimi anni sono diventate molto raffinate e difficili da identificare, al punto che sempre più suite di sicurezza forniscono moduli di protezione dedicati solo a queste tecniche, come Norton 360 Deluxe di NortonLifeLock, per esempio.

Nei capitoli che seguono è possibile trovare una spiegazione completa su cosa è lo spoofing, come viene portato a termine un attacco, come riconoscere un attacco e come difendersi in maniera efficace, aumentando il livello di sicurezza durante la navigazione in rete e la gestione dei messaggi di posta elettronica.

Cos’è lo spoofing in informatica

Lo spoofing è un tipo di attacco informatico basato sulla falsificazione dell’identità: da qui l’uso del termine spoof, che in inglese significa “inganno, presa in giro”.

Questo tipo di attacco viene portato a termine manipolando le informazioni mostrate all’ignaro utente, che può trovarsi davanti a un attacco visitando un determinato sito, accedendo a un servizio Internet o effettuando una semplice telefonata.

A livello tecnico lo spoofing può avvenire a qualunque livello del modello OSI, anche se la maggior parte degli attacchi odierni viene portato a livello applicazione (anche se non mancano gli attacchi a livello rete e collegamento).

Come funziona un attacco spoofing

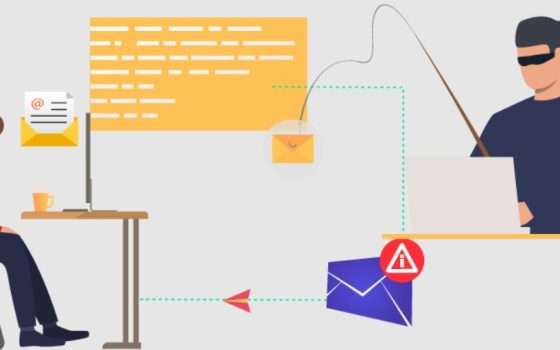

Un attacco spoofing può essere effettuato con tecniche anche molto diverse tra loro, che hanno però lo stesso obiettivo.

Ecco di seguito un elenco dei vari modi in cui può verificarsi un attacco spoofing.

- Spoofing telefonico: in questo tipo di attacco si effettuano chiamate o si inviano SMS alle vittime, fingendosi qualcun altro.

- E-mail spoofing: in questo tipo di attacco vengono inviate email finte, con loghi e firme di aziende reali, così da ingannare chi le riceve. Per queste email viene anche usato il termine phishing, visto che fanno leva su informazioni apparentemente reali per ingannare l’ignaro utente.

- IP Spoofing: con questo tipo di attacco il malintenzionato modifica il suo dispositivo per mostrare un IP sicuro presente nella rete; così facendo può ricevere pacchetti al posto del pc da attaccare o inviare pacchetti modificati al pc bersaglio.

- ARP spoofing: con questo tipo di attacco (molto più sofisticato rispetto al precedente IP Spoofing) il malintenzionato modifica il dispositivo per deviare le richieste ARP, per intercettare tutti i dati che passano per la rete. L’obiettivo è di solito il router (che il malvivente vuole sostituire), che dovrà disporre di speciali difese per proteggersi in maniera efficace.

- DNS Spoofing: con questo tipo di attacco vengono modificate le richieste DNS, facendo passare per lecite le richieste web verso siti di phishing e siti truffa (spesso del tutto simili agli originali). Di solito viene combinato con altri tipi di attacchi, così da passare sotto traccia totalmente indisturbato (un comune browser potrebbe rilevare i siti manomessi o i certificati non validi dei siti HTTPS).

- Website spoofing: combinando le tecniche di spoofing viste finora, il malintenzionato può portare a termine un attacco di questo tipo, in cui una pagina web legittima viene sostituita da una pagina web contraffatta (ma del tutto simile all’originale), al fine di captare informazioni personali, credenziali di accesso e carte di credito.

- Caller ID spoofing: questo attacco viene realizzato sui dispositivi mobile, modificando l’identificativo del numero chiamante. In questo modo il malintenzionato può passare per un’azienda o per un servizio d’assistenza affidabile, senza destare alcun sospetto. Ad essere esposte sono sia le chiamate tradizionali sia le chiamate tramite Internet (ossia VoIP, chiamate su app di messaggistica come WhatsApp o simili).

- GPS Spoofing: con questo attacco vengono modificate le coordinate GPS del dispositivo in uso, per ingannare i sistemi di localizzazione inclusi nei sistemi operativi e all’interno dei browser.

- Man-in-the-Middle: l’attacco MITM o Man-in-the-Middle può essere considerato un attacco di spoofing, visto che il malintenzionato si interpone nella comunicazione tra due pc o tra due dispositivi della rete, per intercettare il traffico in entrambe le direzioni.

Questi tipi di attacchi vengono realizzati quotidianamente. Nella maggior parte dei casi, l’utente nemmeno se ne accorge, o lo fa solo quando è troppo tardi, rendendosi conto di aver subito un furto d’identità, di password o di denaro dalla propria carta di credito.

Spoofing telefonico

Uno degli attacchi più diffusi è senza ombra di dubbio lo spoofing telefonico, per via della facilità con cui può essere portato a termine.

Come funziona lo spoofing telefonico? In sintesi, un utente riceve un SMS o un avviso della banca, che avvisa di movimenti sospetti o di versamenti di una certa entità, consigliando di aprire la pagina linkata per risolvere il problema.

Anche il semplice clic sul link indicato potrebbe essere fonte di guai. Nella maggior parte dei casi, si aprirà la pagina di accesso finta del sito in questione che viene indicato nel messaggio (una copia quasi sempre piuttosto fedele all’originale); in altri casi verrà avviato il download di spyware o di malware avanzati, progettati per spiare e recuperare informazioni personali senza l’intervento dell’utente.

Attenzione, però, perché lo spoofing telefonico può essere portato a termine anche con una semplice chiamata. In questo caso l’utente riceve una chiamata dalla banca o da un’azienda affidabile, durante la quale emerge un finto problema con l’account e la conseguente necessità di comunicare il codice di sicurezza ricevuto via SMS (così da bypassare l’autenticazione a due fattori).

Queste truffe purtroppo causano molto spesso la perdita di denaro da parte degli ignari utenti, che il più delle volte non si accorgono nemmeno di ciò che sta succedendo, scoprendolo solo in seguito.

Email spoofing

Un altro attacco molto diffuso è l’email spoofing, conosciuto anche come phishing.

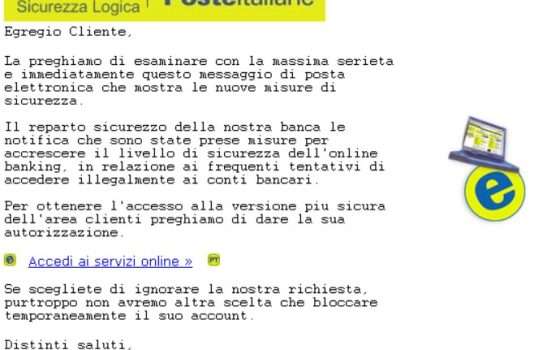

In questo caso il malintenzionato invia un’email finta contenente loghi, messaggi e firme del tutto simili a quelli che utilizzerebbero i veri mittenti, così da ingannare l’utente.

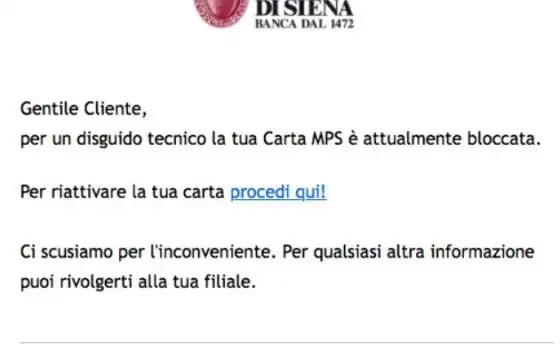

Spesso questi messaggi fanno leva su ansie e paure (“il tuo account è stato bloccato, trasferimento del denaro in corso, bonifici bloccati, accesso al conto compromesso” ecc.), spingendo l’utente ad agire d’impulso e cliccare sul link fornito, per poi effettuare le azioni desiderate.

Negli attacchi di email spoofing più avanzati, poi, il malintenzionato si spaccia per una persona o un’azienda nota e di successo, inviando e rispondendo ai messaggi con grande precisione. In casi come questi diventa davvero difficile rendersi conto dell’inganno, dato che i messaggi in questione sono pensati appositamente per non destare sospetti.

Solitamente si richiede all’utente di scaricare un file o un documento, che si rivelerà essere un malware o spyware pensato per spiare l’utente e rubare dati personali.

Esempi di attacchi spoofing

Le vittime preferite dei malintenzionati per questo tipo di attacco informatico sono i clienti di aziende come Poste Italiane. Chi possiede un conto corrente o una carta collegata a Poste Italiane dovrebbe quindi prestare particolare attenzione alle email e agli SMS ricevuti: non è raro, infatti, che questi nascondano degli attacchi di spoofing.

Anche i titolari di conti correnti presso i più noti istituti bancari (MPS, Unicredit) o intestatari di SIM di alcune compagnie telefoniche possono essere vittime di spoofing, motivo per cui è sempre bene informarsi e verificare l’effettiva provenienza di email, chiamate e SMS.

Se chi non è cliente della banca o del servizio in questione non avrà difficoltà nel riconoscere la trappola e cancellare immediatamente il messaggio, gli effettivi clienti potrebbero essere ingannati facilmente.

Questi attacchi informatici vengono infatti effettuati su migliaia di numeri di telefono e di indirizzi email, cosa che aumenta la probabilità di trovare persone che siano effettivamente titolari di un account presso Poste Italiane o qualsiasi banca italiana e che diventino vittime di spoofing.

Come riconoscere un attacco e come difendersi

Riconoscere un attacco di spoofing via SMS o via email non è particolarmente difficile, ma richiede un certo tipo di attenzione. Di solito, infatti, i messaggi legati allo spoofing presentano degli errori di grammatica, refusi o intere frasi non scritte in italiano corretto, che possono destare qualche sospetto negli utenti più attenti.

Per l’utente medio, generalmente più distratto e poco concentrato sulla forma dei messaggi ricevuti, diventa complicato riconoscere un attacco portato tramite Caller ID spoofing o tramite un esperto di email spoofing. In questo casi, infatti, potrebbe non risultare subito chiara la natura della richiesta e si potrebbe rispondere senza pensarci troppo, rendendo l’attacco del malintenzionato molto più semplice.

Esistono attacchi spoofing talmente complessi e ben elaborati da non poter essere identificati o bloccati con la semplice attenzione o l’esperienza. In questi casi conviene utilizzare preventivamente dei software di protezione dotati di moduli o sistemi di scansione in grado di bloccare gli attacchi spoofing.

Come prevenire lo spoofing

Il miglior metodo per prevenire tutti gli attacchi di spoofing è utilizzare un sistema di protezione affidabile come Norton 360 Deluxe.

Utilizzando questa suite di sicurezza si otterrà un livello di protezione ottimale contro la maggior parte delle minacce informatiche esistenti, inclusi gli attacchi di spoofing.

Nello specifico, la suite proposta da NortonLifeLock mette a disposizione:

- antivirus con sicurezza avanzata, in grado di proteggere dalle minacce online esistenti ed emergenti e salvaguardare le informazioni riservate e finanziarie

- monitoraggio di email e link sospetti, per bloccare sul nascere qualsiasi tipo di attacco phishing (senza dover aprire il contenuto)

- modulo di scansione con tecnologia basata sull’intelligenza artificiale (AI), ottimo per l’apprendimento automatico delle tecniche e delle minacce portate avanti tramite spoofing

- Norton Smart Firewall, che monitora il traffico di rete inviato e ricevuto sul computer, identificando il traffico sospetto (in particolare quello generato tramite IP spoofing, ARP spoofing e Website spoofing)

- backup del pc su cloud, utile per recuperare i file cancellati o bloccati dagli attacchi più pesanti, per poter riprendere a lavorare senza perdite di tempo e denaro

- password manager, per proteggere tutti gli account dei siti e impedire attacchi di spoofing via email.

A completare il pacchetto di protezione troviamo:

- virtual private network (VPN) sicura, indicata soprattutto per prevenire gli attacchi DNS Spoofing, Website spoofing e Man-in-the-Middle

- modulo SafeCam per pc, per evitare che la webcam venga spiata

- parental control, per la protezione dei minori connessi al web.

Norton 360 Deluxe è disponibile in abbonamento a 34,99 € per un anno, con la possibilità di includere nella protezione fino a 5 dispositivi tra fissi e mobili (pc, Mac, smartphone e tablet); al termine del primo anno, il prezzo passerà a 94,99 €. In alternativa, è possibile scegliere l’abbonamento da 79,99 € per due anni; anche in questo caso, successivamente il prezzo dell’abbonamento passa a 94,99 €.

Per una protezione di livello superiore, si può puntare invece su Norton 360 Premium, tra i migliori sistemi di protezione attualmente disponibili per pc. Per la versione Premium il prezzo dell’abbonamento è di 44,99 € per il primo anno, alla cui scadenza il prezzo sarà di 104,99 €.

Conclusioni

Gli attacchi spoofing possono essere molto difficili da riconoscere per gli utenti meno esperti o che usano il pc in maniera sporadica e poco attenta. Se ben eseguiti, però, riescono a ingannare anche gli utenti più esperti.

Molti attacchi di questo tipo utilizzano anche SMS, finte app o messaggi sui più noti servizi di messaggistica (come WhatsApp ad esempio), rendendo vulnerabili anche i dispositivi mobile.

Per proteggersi adeguatamente consigliamo di prestare sempre la massima attenzione all’apertura di messaggi, SMS e email, ma anche a ciò che viene richiesto nel corso di alcune telefonate. Per agire in maniera preventiva, suggeriamo di effettuare una scansione antivirus prima di aprire qualsiasi file, cartella o link.

A tal proposito, le suite Norton 360 Deluxe e Norton 360 Premium offrono un ottimo livello di protezione contro lo spoofing.

Se in passato si è già caduti in trappole simili a quelle descritte in questa guida o ci si vuole proteggere da eventuali attacchi informatici di questo tipo, il consiglio è di puntare fin da subito su una suite di sicurezza completa come quella fornita da NortonLifeLock.

*Questo articolo contiene link di affiliazione: acquisti o ordini effettuati tramite tali link permetteranno al nostro sito di ricevere una commissione.